Knight ransomware διανέμεται σε ψεύτικα μηνύματα ηλεκτρονικού ταχυδρομείου καταγγελίας του Tripadvisor

Το ransomware Knight διανέμεται σε μια συνεχιζόμενη καμπάνια ανεπιθύμητης αλληλογραφίας που προσποιείται ότι είναι καταγγελίες του TripAdvisor.

Το Knight ransomware είναι ένα πρόσφατο rebrand του Cyclop Ransomware-as-a-Service, το οποίο άλλαξε το όνομά του στα τέλη Ιουλίου 2023.

Ποιος είναι το ransomware Cyclops and Knight;

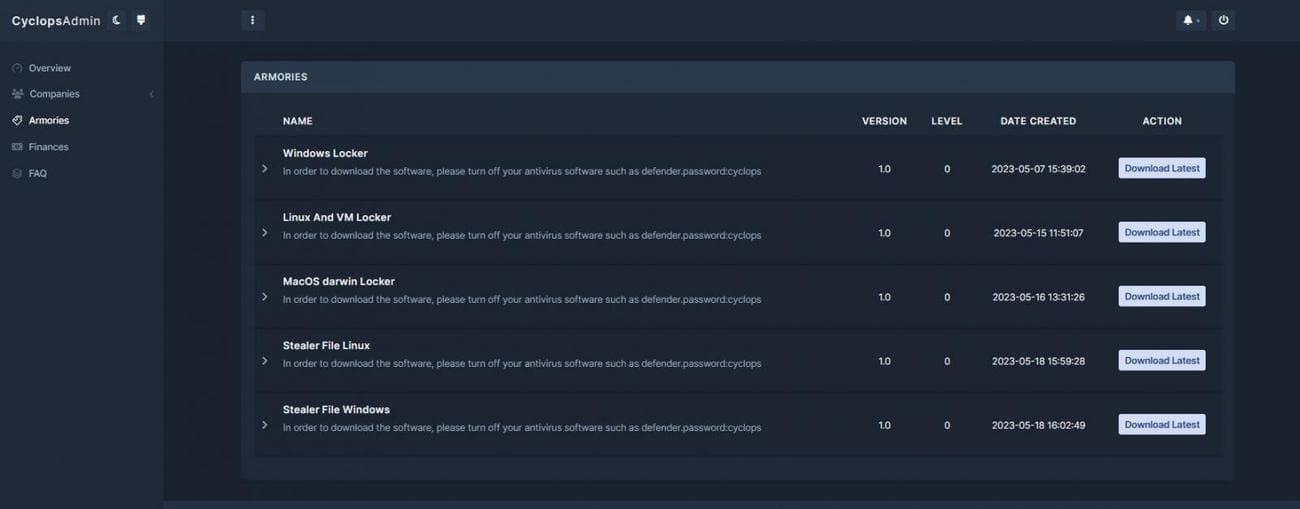

Η λειτουργία Cyclops ransomware ξεκίνησε τον Μάιο του 2023, όταν οι χειριστές άρχισαν να στρατολογούν θυγατρικές για το νέο ransomware-as-a-service (RaaS) στο φόρουμ hacking RAMP.

Μια αναφορά από

Uptycs

εξηγεί ότι η λειτουργία ξεκίνησε με κρυπτογραφητές για Windows, macOS και Linux/ESXi. Η λειτουργία προσφέρει επίσης σε συνεργάτες κακόβουλο λογισμικό κλοπής πληροφοριών για Windows και Linux, το οποίο συνήθως δεν εμφανίζεται στις λειτουργίες RaaS.

Διαφορετικοί κρυπτογραφητές ransomware Cyclops

Πηγή: BleepingComputer

Εκτός από τους κανονικούς κρυπτογραφητές τους, η λειτουργία προσφέρει μια «lite» έκδοση για χρήση σε καμπάνιες μαζικής διανομής ανεπιθύμητων μηνυμάτων και προσευχής-και-ψεκασμού που στοχεύουν μεγάλους αριθμούς στοχευμένων χρηστών. Αυτή η έκδοση φαίνεται να χρησιμοποιεί ένα σταθερό ποσό λύτρων αντί να διαπραγματεύεται με τα θύματα.

Στα τέλη Ιουλίου, η Cyclops μετονομάστηκε σε Knight, δηλώνοντας επίσης ότι ενημέρωσε τον κρυπτογράφηση lite για να υποστηρίξει τη «διανομή παρτίδας» και ξεκίνησε μια νέα τοποθεσία διαρροής δεδομένων.

“Ενημερώσαμε το νέο μας πάνελ και αλλάξαμε επίσημα το όνομά μας σε Knight. Αναζητούμε συνεργάτες (οποιουδήποτε είδους)!!!”, αναφέρει μια ανακοίνωση για τους παλιούς ιστότοπους διαρροής δεδομένων του Cyclops και των νέων Knight.

“Έχουμε επίσης ενημερώσει την έκδοση lite για να υποστηρίζει τη διανομή παρτίδων.”

Προς το παρόν δεν υπάρχουν θύματα ή κλεμμένα αρχεία που έχουν διαρρεύσει στον ιστότοπο διαρροής δεδομένων Knight.

Η καμπάνια ανεπιθύμητης αλληλογραφίας Knight

Αυτή την εβδομάδα, ο ερευνητής της Sophos, Felix, εντόπισε μια νέα καμπάνια ανεπιθύμητης αλληλογραφίας που προσποιείται ότι είναι καταγγελίες του TripAdvisor, αλλά αντ’ αυτού διανέμει το ransomware Knight.

Ενώ τα πραγματικά μηνύματα ηλεκτρονικού ταχυδρομείου δεν κοινοποιήθηκαν, ο Felix είπε ότι τα μηνύματα ηλεκτρονικού ταχυδρομείου περιλαμβάνουν συνημμένα αρχεία ZIP με το όνομα “TripAdvisorComplaint.zip” που περιέχουν ένα εκτελέσιμο αρχείο με το όνομα “TripAdvisor Complaint – Possible Suspension.exe” [

VirusTotal

].

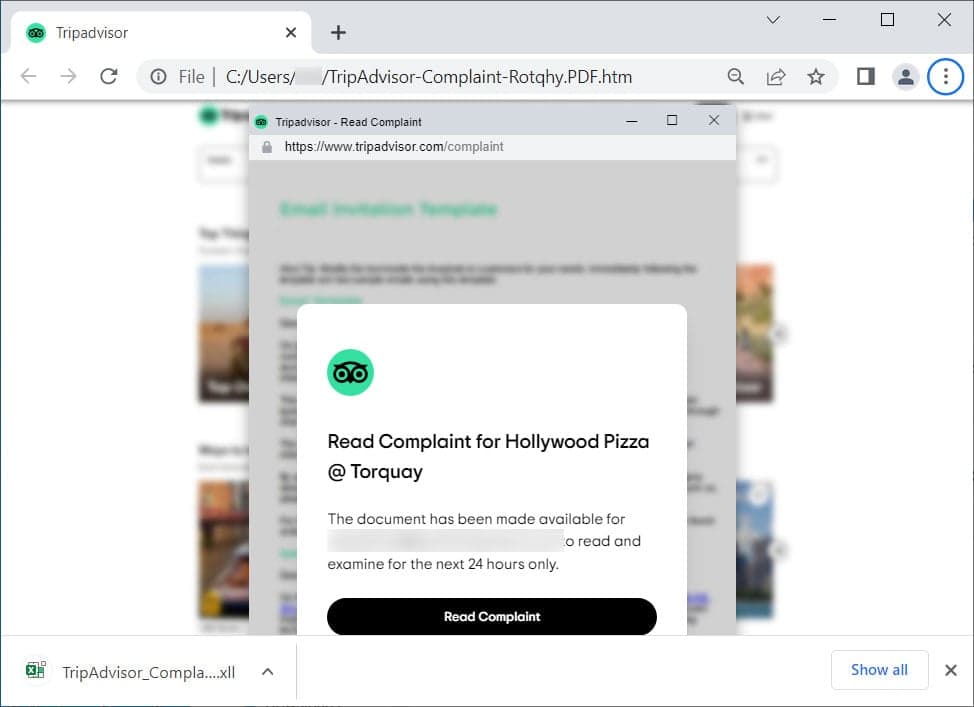

Μια νεότερη έκδοση αυτής της καμπάνιας που εντοπίστηκε και αναλύθηκε από το BleepingComputer περιλαμβάνει τώρα ένα συνημμένο HTML με το όνομα “TripAdvisor-Complaint-[random].PDF.htm’ [

VirusTotal

].

Όταν ανοίξει το αρχείο HTML, θα χρησιμοποιήσει την τεχνική phishing του Browser-in-the-Browser του Mr.D0x για να ανοίξει αυτό που φαίνεται να είναι ένα παράθυρο προγράμματος περιήγησης στο TripAdvisor.

Αυτό το ψεύτικο παράθυρο του προγράμματος περιήγησης προσποιείται ότι είναι μια καταγγελία που υποβάλλεται σε ένα εστιατόριο, ζητώντας από τον χρήστη να το ελέγξει. Ωστόσο, κάνοντας κλικ στο κουμπί “Ανάγνωση καταγγελίας” θα γίνει λήψη ενός αρχείου Excel XLL με το όνομα “TripAdvisor_Complaint-Possible-Suspension.xll” [

VirusTotal

]όπως φαίνεται παρακάτω.

Ψεύτικο συνημμένο καταγγελίας του Tripadvisor κατά τη λήψη του ransomware

Πηγή: BleepingComputer

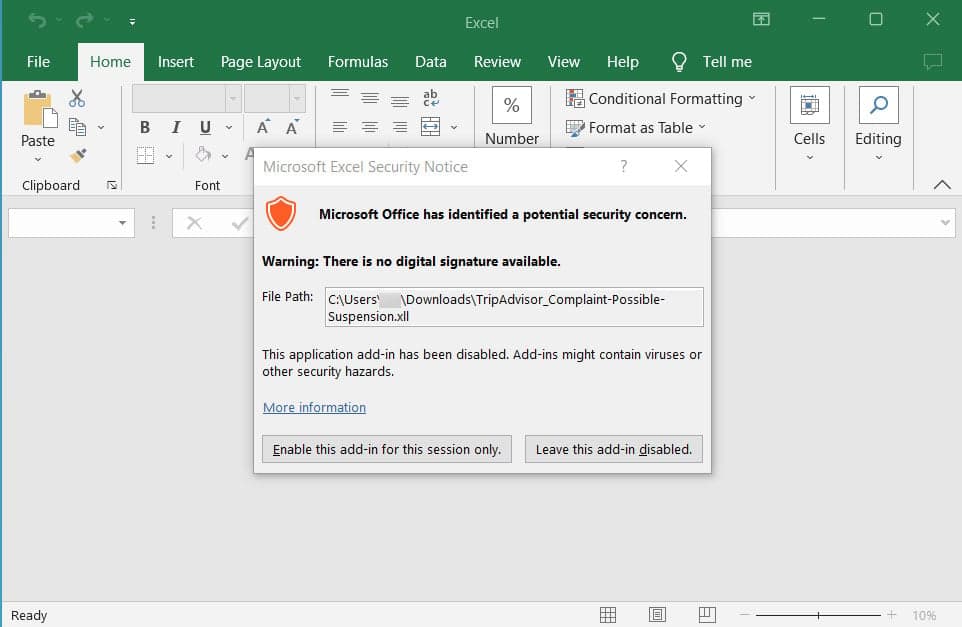

Αυτό το αρχείο XLL δημιουργείται χρησιμοποιώντας

Excel-DNA

το οποίο ενσωματώνει το .NET στο Microsoft Excel για την εκτέλεση του κακόβουλου λογισμικού όταν ανοίγει.

Όταν ανοίγετε το XLL, το Microsoft Excel θα εντοπίσει το σήμα του Ιστού (MoTW), το οποίο προστίθεται σε αρχεία που έχουν ληφθεί από το Διαδίκτυο, συμπεριλαμβανομένου του email. Εάν εντοπίσει το MoTW, δεν θα ενεργοποιήσει το πρόσθετο .NET που είναι ενσωματωμένο στο έγγραφο του Excel, ακυρώνοντας την επίθεση εκτός εάν ένας χρήστης ξεμπλοκάρει το αρχείο.

Ωστόσο, εάν δεν υπάρχει σημαία MoTW στο αρχείο, το Excel θα ζητήσει από τον χρήστη εάν θέλει να ενεργοποιήσει το πρόσθετο, όπως φαίνεται παρακάτω.

Το Excel ζητά τη φόρτωση του πρόσθετου .NET

Πηγή: BleepingComputer

Η ενεργοποίηση του πρόσθετου θα προκαλέσει την ένεση του κρυπτογράφησης ransomware Knight Lite σε μια νέα διαδικασία explorer.exe και θα αρχίσει να κρυπτογραφεί τα αρχεία στον υπολογιστή σας.

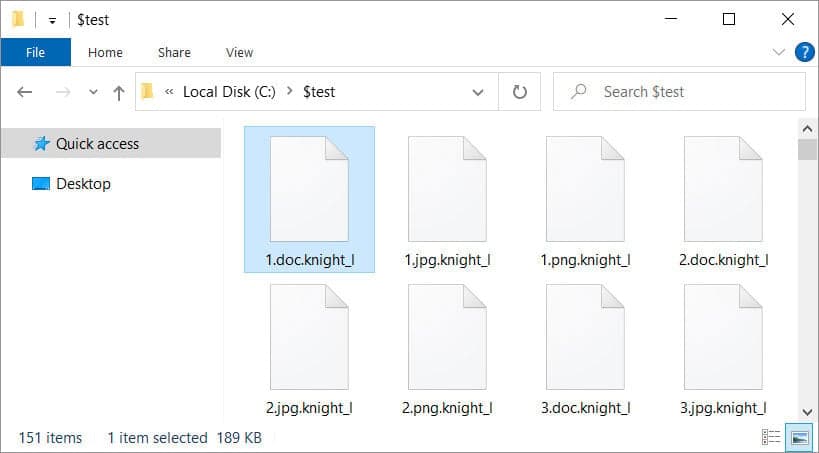

Κατά την κρυπτογράφηση αρχείων, θα προσαρτήσει το

.ιππότης_l

επέκταση στα ονόματα κρυπτογραφημένων αρχείων, όπου το τμήμα «l» πιθανότατα σημαίνει «lite».

Κρυπτογραφημένα αρχεία Knight

Πηγή: BleepingComputer

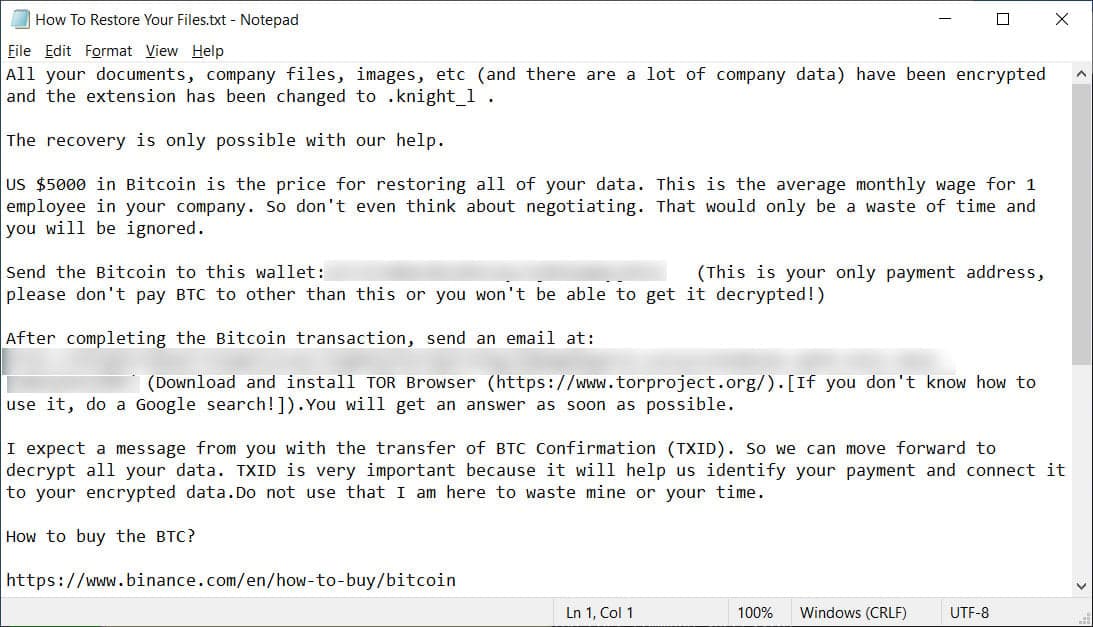

Το ransomware θα δημιουργήσει επίσης μια σημείωση λύτρων με το όνομα

Πώς να επαναφέρετε τα αρχεία σας.txt

σε κάθε φάκελο στον υπολογιστή. Το σημείωμα λύτρων σε αυτήν την καμπάνια απαιτεί να σταλούν 5.000 $ σε μια καταχωρισμένη διεύθυνση Bitcoin και περιέχει επίσης έναν σύνδεσμο προς τον ιστότοπο Knight Tor.

Ωστόσο, κάθε σημείωμα λύτρων σε αυτήν την καμπάνια που βλέπει η BleepingComputer χρησιμοποιεί την ίδια διεύθυνση Bitcoin του ’14JJfrWQbud8c8KECHyc9jM6dammyjUb3Z’, κάτι που θα καθιστούσε αδύνατο για τον ηθοποιό της απειλής να προσδιορίσει ποιο θύμα πλήρωσε λύτρα.

Σημείωμα λύτρων ιπποτών

Πηγή: BleepingComputer

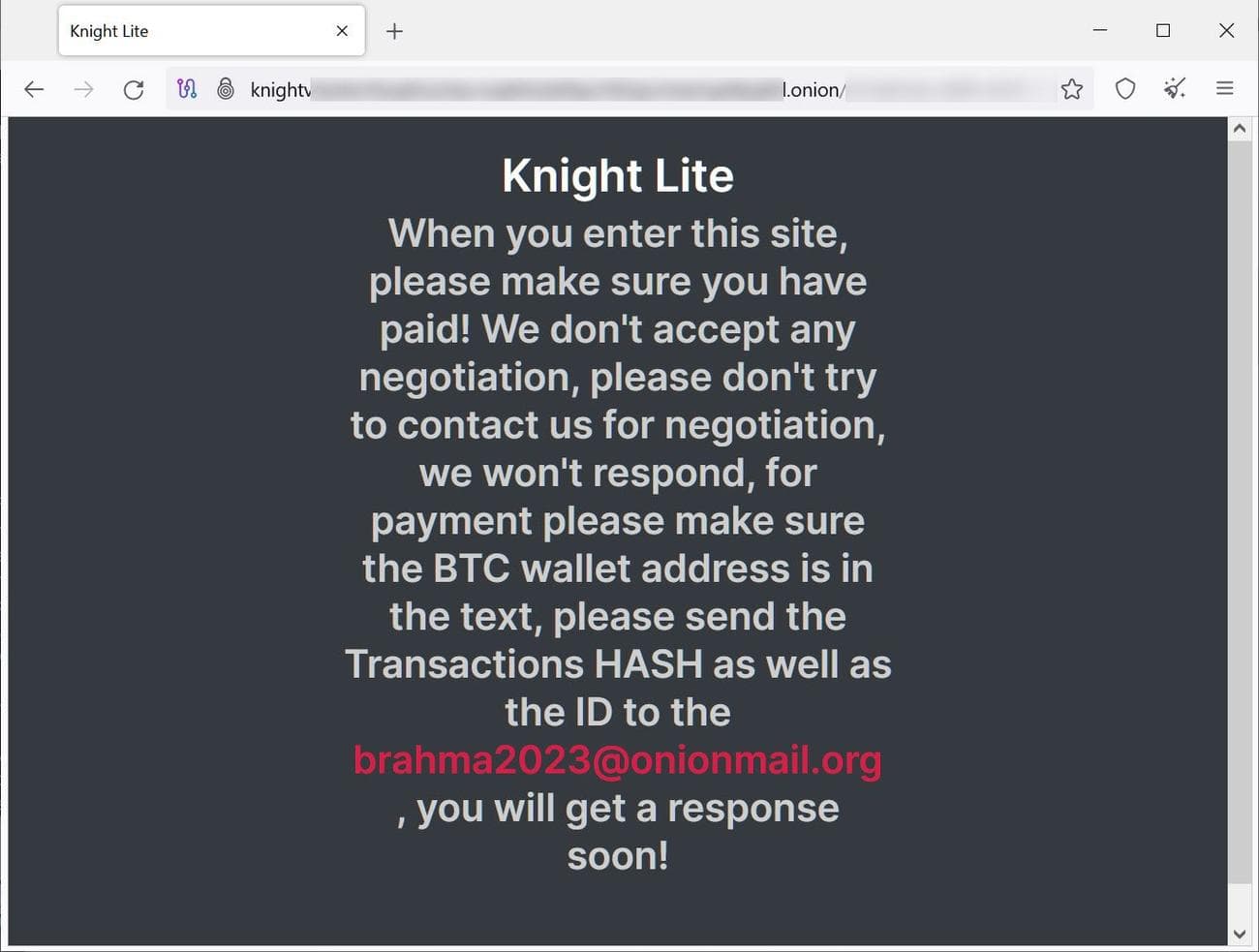

Καθώς πρόκειται για καμπάνια Knight Lite, η επίσκεψη στον ιστότοπο δεν εμφανίζει πίνακα διαπραγμάτευσης. Αντίθετα, δείχνει ένα μήνυμα που δηλώνει ότι τα θύματα έπρεπε να έχουν ήδη πληρώσει την απαίτηση λύτρων και να επικοινωνήσουν με τη θυγατρική στη διεύθυνση

Ιστότοπος Knight ransomware Tor

Πηγή: BleepingComputer

Προς το παρόν, δεν είναι γνωστό εάν η πληρωμή λύτρων θα έχει ως αποτέλεσμα τη λήψη αποκρυπτογράφησης από τη θυγατρική του Knight.

Επιπλέον, όλα τα σημειώματα λύτρων που βλέπει το BleepingComputer χρησιμοποιούν την ίδια διεύθυνση Bitcoin, δίνοντας τη δυνατότητα σε κάποιον άλλο να διεκδικήσει μια πληρωμή ως δική του, κλέβοντας ουσιαστικά την πληρωμή σας.

Επομένως, συνιστάται ανεπιφύλακτα να αποφύγετε να πληρώσετε λύτρα σε αυτήν την καμπάνια, καθώς υπάρχει μεγάλη πιθανότητα να μην λάβετε αποκρυπτογράφηση.