Το Monti ransomware στοχεύει διακομιστές VMware ESXi με νέο ντουλάπι Linux

Η συμμορία ransomware Monti επέστρεψε, μετά από ένα διάλειμμα δύο μηνών από τη δημοσίευση θυμάτων στον ιστότοπο διαρροής δεδομένων τους, χρησιμοποιώντας ένα νέο ντουλάπι Linux για να στοχεύσει διακομιστές VMware ESXi, νομικούς και κυβερνητικούς οργανισμούς.

Οι ερευνητές της Trend Micro αναλύοντας το νέο εργαλείο κρυπτογράφησης από τη Monti διαπίστωσαν ότι έχει «σημαντικές αποκλίσεις από τους άλλους προκατόχους του που βασίζονται στο Linux».

Νέο ντουλάπι Linux

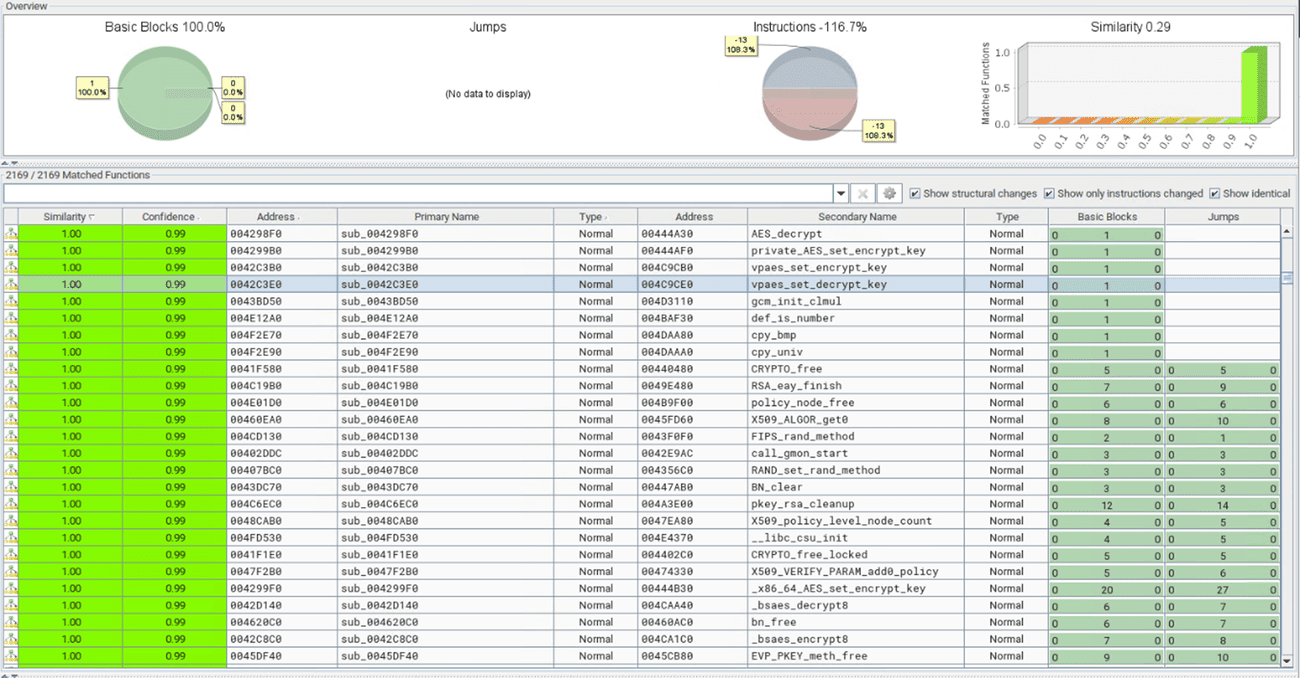

Οι προηγούμενες εκδόσεις του ντουλαπιού Monti βασίζονταν σε μεγάλο βαθμό (99%) στον κώδικα που διέρρευσε από το ransomware Conti, αλλά οι ομοιότητες στο νέο ντουλάπι είναι μόλις 29%.

Ποσοστό ομοιότητας κώδικα στο Bindiff

(Trend Micro)

Μεταξύ των σημαντικών τροποποιήσεων που παρατήρησε η Trend Micro είναι οι ακόλουθες:

- Αφαίρεση των παραμέτρων «–size», «–log» και «–vmlist» και προσθήκη μιας νέας παραμέτρου «-type=soft» για τον τερματισμό των εικονικών μηχανών ESXi (VMs) με πιο διακριτικό τρόπο που είναι πιο πιθανό να αποφυγή εντοπισμού.

- Προσθήκη μιας παραμέτρου «–whitelist» για την εντολή στο ντουλάπι να παραλείψει συγκεκριμένες εικονικές μηχανές (VM) ESXi στον κεντρικό υπολογιστή.

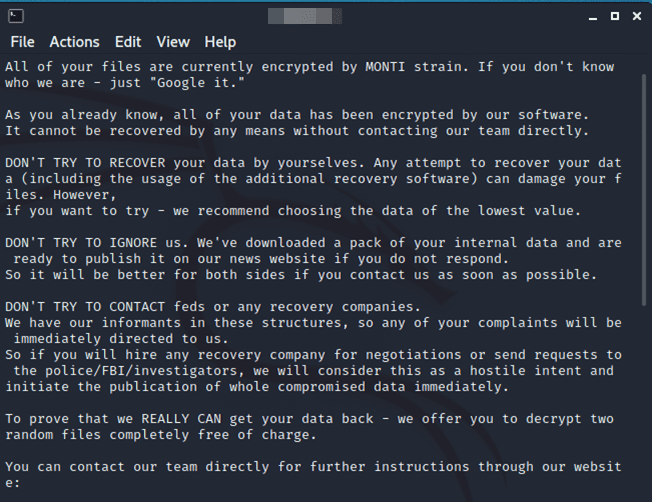

- Τροποποίηση των αρχείων ‘/etc/motd’ και ‘index.html’ για την εμφάνιση του περιεχομένου σημειώσεων λύτρων κατά την είσοδο του χρήστη (Μήνυμα της Ημέρας).

Τροποποιημένο περιεχόμενο /etc/motd’

(Trend Micro)

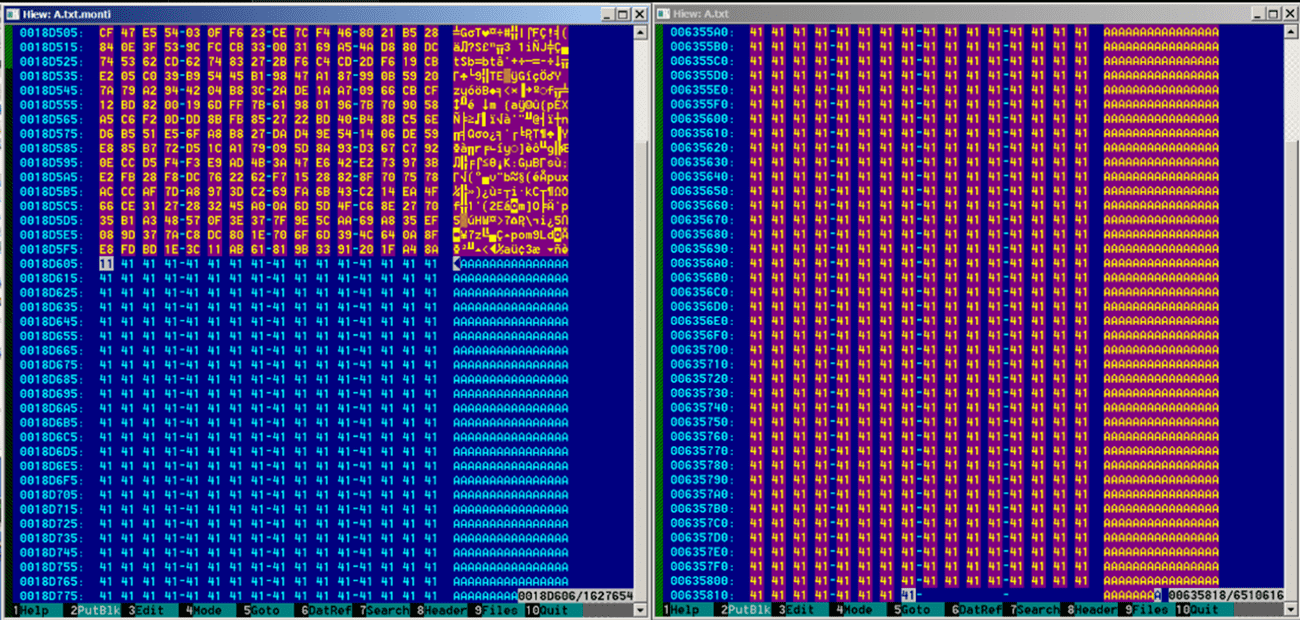

- Τώρα προσαρτά την υπογραφή byte “MONTI” μαζί με επιπλέον 256 byte που σχετίζονται με το κλειδί κρυπτογράφησης στα κρυπτογραφημένα αρχεία.

- Ελέγχει εάν το μέγεθος του αρχείου είναι κάτω ή πάνω από 261 byte, κρυπτογραφεί μικρότερα αρχεία και ελέγχει για την παρουσία της συμβολοσειράς “MONTI” σε μεγαλύτερο. Εάν λείπει η συμβολοσειρά, κρυπτογραφεί τα αρχεία.

- Η νέα παραλλαγή χρησιμοποιεί τη μέθοδο κρυπτογράφησης AES-256-CTR από τη βιβλιοθήκη OpenSSL, σε αντίθεση με την προηγούμενη παραλλαγή, η οποία χρησιμοποιούσε το Salsa20.

- Τα αρχεία με μέγεθος μεταξύ 1,048 MB και 4,19 MB θα έχουν κρυπτογραφημένα μόνο τα πρώτα 100.000 byte, ενώ τα αρχεία μικρότερα από 1,048 MB είναι πλήρως κρυπτογραφημένα.

- Τα αρχεία που υπερβαίνουν τα 4,19 MB θα έχουν κρυπτογραφημένο μέρος του περιεχομένου τους, το οποίο υπολογίζεται με μια λειτουργία Shift Right.

Μερική κρυπτογράφηση αρχείου (αριστερά), αρχικό περιεχόμενο (δεξιά)

(Trend Micro)

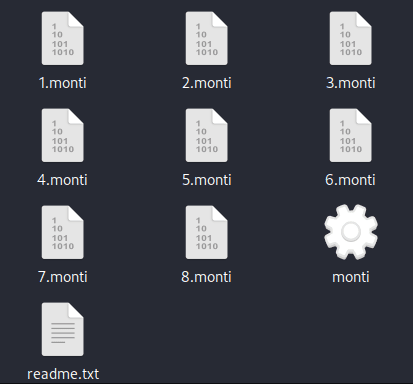

- Η νέα παραλλαγή προσθέτει την επέκταση .MONTI σε κρυπτογραφημένα αρχεία και δημιουργεί μια σημείωση λύτρων («readme.txt») σε κάθε κατάλογο που επεξεργάζεται.

Κρυπτογραφημένα αρχεία και σημείωση λύτρων

(Trend Micro)

Ένα από τα κυριότερα σημεία του κώδικα, το

λένε οι ερευνητές

είναι η βελτιωμένη ικανότητά του να αποφεύγει τον εντοπισμό, γεγονός που καθιστά πιο δύσκολο τον εντοπισμό και τον μετριασμό των επιθέσεων ransomware Monti.

Φόντο ransomware Monti

Εντοπίστηκε για πρώτη φορά από

MalwareHunterTeam

τον Ιούνιο του 2022 και τεκμηριώθηκε δημόσια από

Μαυρο μουρο

Ένα μήνα αργότερα, το ransomware Monti εμφανίστηκε ως κλώνος του Conti, καθώς χρησιμοποίησε το μεγαλύτερο μέρος του κώδικά του μετά από διαρροή από Ουκρανό ερευνητή.

Τον Σεπτέμβριο του 2022, ένας

Αναφορά Intel471

τόνισε την αυξημένη πιθανότητα η Monti να γίνει rebrand της Conti με βάση τις πανομοιότυπες αρχικές μεθόδους πρόσβασης στο δίκτυο.

Ωστόσο, λόγω του σχετικά

χαμηλός όγκος επίθεσης

ο ηθοποιός της απειλής δεν τράβηξε πολύ την προσοχή των ερευνητών, με μόνο μία αναφορά

Fortinet

τον Ιανουάριο του 2023 που παρέχει μια πρόχειρη εξέταση του ντουλαπιού Linux τους.

Τα μέλη της συμμορίας δεν θεωρούν τους εαυτούς τους εγκληματίες στον κυβερνοχώρο ή το λογισμικό τους κακόβουλο. Αναφέρονται στα εργαλεία που χρησιμοποιούν ως βοηθητικά προγράμματα που αποκαλύπτουν προβλήματα ασφάλειας στα εταιρικά δίκτυα και ονομάζουν τις επιθέσεις τους δοκιμές διείσδυσης, για τις οποίες θέλουν να πληρωθούν. Εάν η εταιρεία-θύμα δεν πληρώσει, δημοσιεύει το όνομα των θυμάτων της στον ιστότοπο διαρροής δεδομένων, κάτω από μια ενότητα που ονομάζεται “Wall of Shame”.

Παρά τους όρους που χρησιμοποιούνται για να περιγράψουν τη δραστηριότητά τους, η ομάδα Monti συμπεριφέρεται όπως κάθε άλλη συμμορία ransomware, παραβιάζοντας το δίκτυο εταιρειών, κλέβοντας δεδομένα και ζητώντας λύτρα.