Ο νέος σαρωτής CVE-2023-3519 εντοπίζει παραβιασμένες συσκευές Citrix ADC, Gateway

Η Mandiant κυκλοφόρησε έναν σαρωτή για να ελέγξει εάν ένας ελεγκτής παράδοσης εφαρμογών Citrix

NetScaler

(ADC) ή NetScaler Gateway Appliance παραβιάστηκε σε εκτεταμένες επιθέσεις που εκμεταλλεύονται την ευπάθεια CVE-2023-3519.

Το κρίσιμο ελάττωμα CVE-2023-3519 Citrix ανακαλύφθηκε στα μέσα Ιουλίου 2023 ως μηδενική ημέρα, με τους χάκερ να το εκμεταλλεύονται ενεργά για να εκτελέσουν κώδικα εξ αποστάσεως χωρίς έλεγχο ταυτότητας σε ευάλωτες συσκευές.

Μια εβδομάδα αφότου η Citrix έκανε διαθέσιμες ενημερώσεις ασφαλείας για την αντιμετώπιση του προβλήματος, ο Shadowserver ανέφερε ότι εξακολουθούσαν να υπάρχουν 15.000 εκτεθειμένες στο διαδίκτυο συσκευές που δεν είχαν εφαρμόσει τις ενημερώσεις κώδικα.

Ωστόσο, ακόμη και για τους οργανισμούς που εγκατέστησαν τις ενημερώσεις ασφαλείας, ο κίνδυνος παραβίασης παραμένει, καθώς η ενημερωμένη έκδοση κώδικα δεν αφαιρεί κακόβουλο λογισμικό, backdoors και κελύφη ιστού που έχουν φυτευτεί από τους εισβολείς στη φάση μετά τον συμβιβασμό.

Έλεγχοι σαρωτή για χακαρισμένες συσκευές

Σήμερα, η Mandiant κυκλοφόρησε έναν σαρωτή που επιτρέπει σε οργανισμούς να εξετάζουν τις συσκευές

Citrix ADC

και Citrix Gateway για ενδείξεις συμβιβασμού και δραστηριότητας μετά την εκμετάλλευση.

«Το εργαλείο έχει σχεδιαστεί για να κάνει τη βέλτιστη δουλειά στον εντοπισμό των υπαρχόντων συμβιβασμών», αναφέρει

Η ανάρτηση του Mandiant

.

“Δεν θα αναγνωρίσει έναν συμβιβασμό 100% των περιπτώσεων και δεν θα σας πει εάν μια

συσκευή

είναι ευάλωτη στην εκμετάλλευση.”

Το Mandian’t Ctrix IOC Scanner πρέπει να εκτελείται απευθείας σε μια συσκευή ή σε μια προσαρτημένη εγκληματολογική εικόνα, καθώς θα σαρώσει το τοπικό σύστημα αρχείων και τα αρχεία διαμόρφωσης για την παρουσία διαφόρων IOC.

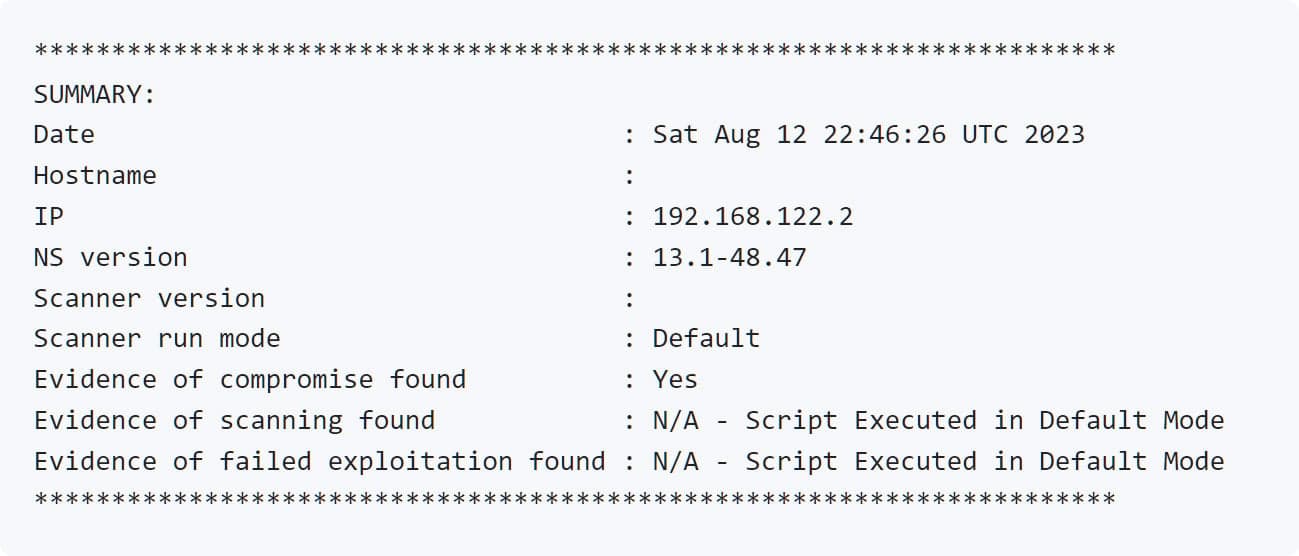

Όταν τελειώσει, ο σαρωτής θα εμφανίσει μια σύνοψη με λεπτομέρειες εάν αντιμετώπισε σημάδια συμβιβασμού, όπως φαίνεται παρακάτω.

Θετικό αποτέλεσμα σάρωσης

Πηγή: Mandiant

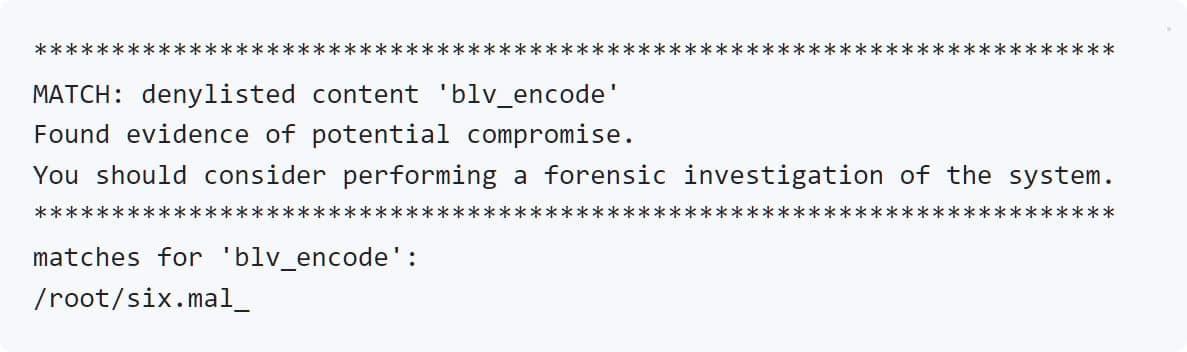

Εάν εντοπίσει ότι η συσκευή έχει παραβιαστεί, ο σαρωτής θα εμφανίσει μια λεπτομερή αναφορά με τις διάφορες ενδείξεις παραβίασης που εντοπίστηκαν.

Εντοπίστηκαν IOC στο Citrix Scan

Πηγή: Mandiant

Κάποια από τα

δείκτες συμβιβασμού

που αναζητά ο σαρωτής στις συσκευές Citrix παρατίθενται παρακάτω:

-

Διαδρομές συστήματος αρχείων που περιέχουν τα οποία ενδέχεται να περιέχουν ύποπτα αρχεία:

- /var/netscaler/logon/LogonPoint/uiareas

- /var/netscaler/logon/LogonPoint/uiareas/*/

- /netscaler/ns_gui/epa/scripts/*/

-

/netscaler/ns_gui/

vpns

/theme/default - /var/vpn/themes/

-

Γνωστός εισβολέας ή ύποπτες εντολές στο ιστορικό του κελύφους:

- whoami$

- cat /flash/nsconfig/keys

- ldapsearch

- chmod +x /tmp

- openssl des3

- ping -c 1

- cp /bin/sh

- chmod +s /var

- ηχώ

-

Αρχεία σε καταλόγους NetScaler με

περιεχόμενο

που ταιριάζει με γνωστά IOC:- /var/vpn/theme/.theme.php

- /var/tmp/the

- /var/tmp/npc

- /var/tmp/conf/npc.conf

- /var/tmp/conf/multi_account.conf

- Αρχεία με ύποπτα δικαιώματα ή ιδιοκτησία, όπως ασυνήθιστα setuid δυαδικά αρχεία.

- Αρχεία Crontab για τον χρήστη “κανένας”.

- Ιστορικές θέσεις εργασίας που λειτουργούν ως «κανείς».

- Ύποπτες διεργασίες που εκτελούνται ως “κανείς” ή εκτελούνται από “/var/tmp”.

Περισσότερες λεπτομέρειες σχετικά με τη χρήση του εργαλείου σαρωτή και την ερμηνεία των αποτελεσμάτων μπορείτε να βρείτε στο

Το αποθετήριο GitHub της Mandiant

για το έργο.

Εάν ο σαρωτής αποκαλύψει σημάδια συμβιβασμού, συνιστάται η διεξαγωγή πλήρους ιατροδικαστικής εξέτασης στις επηρεαζόμενες συσκευές και τα μέρη του δικτύου για να αξιολογηθεί το εύρος και η έκταση της παραβίασης, η οποία απαιτεί διαφορετικό σύνολο εργαλείων.

Είναι σημαντικό να σημειωθεί ότι ένα αρνητικό αποτέλεσμα δεν πρέπει να λαμβάνεται ως εγγύηση ότι ένα σύστημα δεν έχει παραβιαστεί, καθώς οι επιτιθέμενοι έχουν ακόμα πολλούς τρόπους να κρύψουν τα ίχνη τους και, σε πολλές περιπτώσεις, είχαν αρκετό χρόνο για να το κάνουν.

“Τα αρχεία καταγραφής στο σύστημα με στοιχεία παραβίασης μπορεί να έχουν περικοπεί ή να έχει περικοπεί, το σύστημα μπορεί να έχει επανεκκινηθεί, ένας εισβολέας μπορεί να έχει παραβιάσει το σύστημα για να αφαιρέσει αποδεικτικά στοιχεία συμβιβασμού και/ή να έχει εγκαταστήσει ένα rootkit που κρύβει στοιχεία συμβιβασμού.” – Mandiant

Συνιστάται η εκτέλεση του σαρωτή σε όλες τις συσκευές που εκτίθενται στο Διαδίκτυο ενώ εκτελείται μια ευάλωτη έκδοση υλικολογισμικού ανά πάσα στιγμή.

Ο σαρωτής σχεδιάστηκε για χρήση με τις εκδόσεις Citrix ADC και Citrix Gateway 12.0, 12.1, 13.0 και 13.1.