Η CISA προειδοποιεί για το κρίσιμο ελάττωμα του Citrix ShareFile που χρησιμοποιείται στη φύση

Η CISA προειδοποιεί ότι μια κρίσιμη ευπάθεια ασφαλούς μεταφοράς αρχείων Citrix ShareFile που παρακολουθείται ως CVE-2023-24489 στοχεύεται από άγνωστους παράγοντες και έχει προσθέσει το ελάττωμα στον κατάλογό της με γνωστά ελαττώματα ασφαλείας που εκμεταλλεύονται στην άγρια φύση.

Το Citrix ShareFile (γνωστό και ως Citrix Content Collaboration) είναι μια διαχειριζόμενη μεταφορά αρχείων SaaS λύση αποθήκευσης cloud που επιτρέπει στους πελάτες και τους υπαλλήλους να ανεβάζουν και να κατεβάζουν αρχεία με ασφάλεια.

Η υπηρεσία προσφέρει επίσης μια λύση «ελεγκτής ζωνών αποθήκευσης» που επιτρέπει στους εταιρικούς πελάτες να διαμορφώνουν την ιδιωτική τους αποθήκευση δεδομένων για να φιλοξενούν αρχεία, είτε εντός εγκατάστασης είτε σε υποστηριζόμενες πλατφόρμες cloud, όπως το Amazon S3 και το Windows Azure.

Στις 13 Ιουνίου 2023, η Citrix κυκλοφόρησε μια συμβουλή ασφαλείας σχετικά με μια νέα ευπάθεια των ζωνών αποθήκευσης ShareFile που παρακολουθείται ως CVE-2023-24489 με κρίσιμη βαθμολογία σοβαρότητας 9,8/10, η οποία θα μπορούσε να επιτρέψει σε μη εξακριβωμένους εισβολείς να παραβιάσουν ζώνες αποθήκευσης που διαχειρίζονται οι πελάτες.

“Έχει ανακαλυφθεί ένα θέμα ευπάθειας στον ελεγκτή ζωνών αποθήκευσης ShareFile που διαχειρίζεται ο πελάτης, το οποίο, εάν εκμεταλλευτεί, θα μπορούσε να επιτρέψει σε έναν εισβολέα χωρίς έλεγχο ταυτότητας να παραβιάσει εξ αποστάσεως τον ελεγκτή ζωνών αποθήκευσης ShareFile που διαχειρίζεται ο πελάτης.”

Η Citrix εξηγεί

.

Η εταιρεία κυβερνοασφάλειας AssetNote αποκάλυψε την ευπάθεια στο Citrix, προειδοποιώντας σε α

τεχνική εγγραφή

ότι το ελάττωμα προκαλείται από μερικά μικρά σφάλματα στην εφαρμογή της κρυπτογράφησης AES από το ShareFile.

«Μέσα από την έρευνά μας μπορέσαμε να επιτύχουμε μη επικυρωμένη αυθαίρετη μεταφόρτωση αρχείων και πλήρη απομακρυσμένη εκτέλεση κώδικα, εκμεταλλευόμενοι ένα φαινομενικά αβλαβές κρυπτογραφικό σφάλμα», εξηγούν οι ερευνητές του AssetNote.

Χρησιμοποιώντας αυτό το ελάττωμα, ένας παράγοντας απειλής θα μπορούσε να ανεβάσει ένα κέλυφος ιστού σε μια συσκευή για να αποκτήσει πλήρη πρόσβαση στο χώρο αποθήκευσης και σε όλα τα αρχεία του.

CISA

προειδοποιεί

ότι οι φορείς απειλών συνήθως εκμεταλλεύονται αυτούς τους τύπους ελαττωμάτων και αποτελούν σημαντικό κίνδυνο για τις ομοσπονδιακές

επιχειρήσεις

.

Ενώ η CISA μοιράζεται την ίδια προειδοποίηση σε πολλές συμβουλές, τα ελαττώματα που επηρεάζουν τις λύσεις διαχειριζόμενης μεταφοράς αρχείων (MFT) προκαλούν ιδιαίτερη ανησυχία, καθώς οι φορείς απειλών τις έχουν εκμεταλλευτεί σε μεγάλο βαθμό για να κλέψουν δεδομένα από εταιρείες σε επιθέσεις εκβιασμού.

Μια επιχείρηση

ransomware

, γνωστή ως Clop, έχει δείξει ιδιαίτερο ενδιαφέρον για τη στόχευση αυτού του τύπου ελαττωμάτων, χρησιμοποιώντας τα σε επιθέσεις κλοπής δεδομένων ευρείας κλίμακας από το 2021, όταν εκμεταλλεύτηκαν ένα ελάττωμα μηδενικής ημέρας στη λύση Accellion FTA.

Έκτοτε, η Clop έχει πραγματοποιήσει πολυάριθμες εκστρατείες κλοπής δεδομένων χρησιμοποιώντας ελαττώματα zero-day στο SolarWinds Serv-U, το GoAnywhere MFT και, πιο πρόσφατα, τις μαζικές επιθέσεις σε διακομιστές MOVEit Transfer.

Ενεργητική εκμετάλλευση

Ως μέρος της τεχνικής εγγραφής του AssetNote, οι ερευνητές μοιράστηκαν αρκετές πληροφορίες ώστε οι φορείς απειλών να αναπτύξουν εκμεταλλεύσεις για το ελάττωμα του Citrix ShareFile CVE-2023-24489. Αμέσως μετά, άλλοι ερευνητές κυκλοφόρησαν τα δικά τους κατορθώματα στο GitHub.

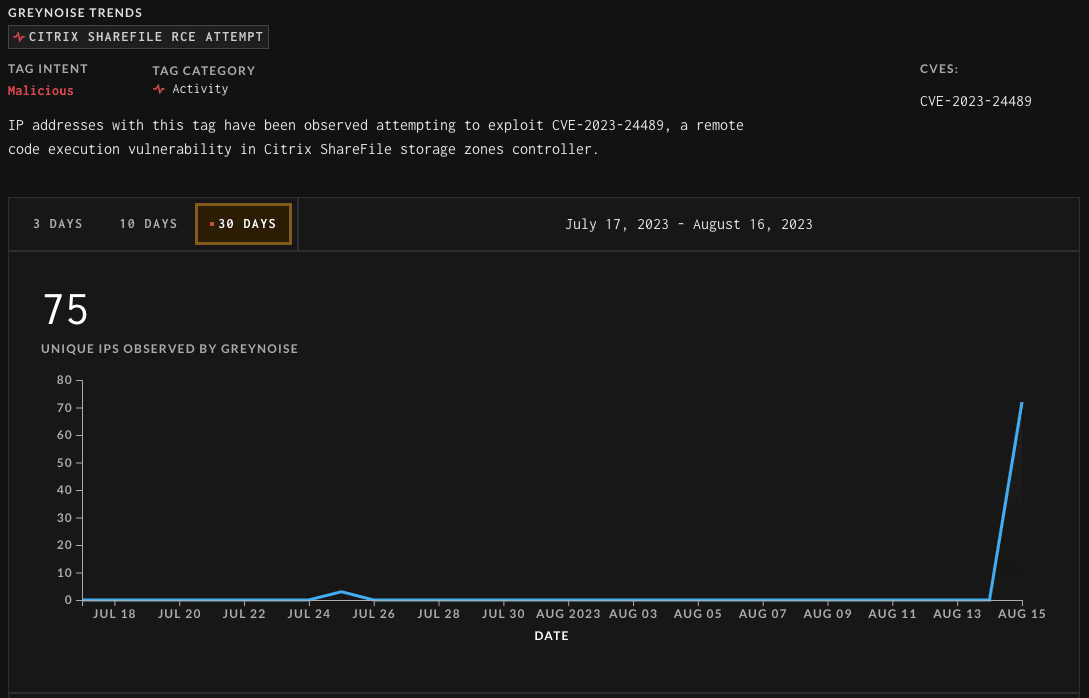

Στις 26 Ιουλίου, η GreyNoise άρχισε να παρακολουθεί για προσπάθειες εκμετάλλευσης της ευπάθειας. Αφού η CISA προειδοποίησε για το ελάττωμα

σήμερα

, η GreyNoise ενημέρωσε την έκθεσή της λέγοντας ότι υπήρξε σημαντική αύξηση στις προσπάθειες από διαφορετικές διευθύνσεις IP.

“Η GreyNoise παρατήρησε μια σημαντική άνοδο στη δραστηριότητα των επιτιθέμενων την ημέρα που η CISA πρόσθεσε το CVE-2023-24489 στον Κατάλογο Γνωστών Εκμεταλλευόμενων Ευπαθειών”, προειδοποιεί.

GreyNoise

.

Αυτή τη στιγμή, το GreyNoise έχει δει απόπειρες εκμετάλλευσης ή ελέγχου εάν ένας διακομιστής ShareFile είναι ευάλωτος από 72 διευθύνσεις IP, με την πλειοψηφία από τη

Νότια Κορέα

και άλλους στη Φινλανδία, το Ηνωμένο Βασίλειο και τις Ηνωμένες Πολιτείες.

Προσπάθειες για εκμετάλλευση του CVE-2023-24489

Πηγή: GreyNoise

Αν και καμία δημόσια γνωστή εκμετάλλευση ή κλοπή δεδομένων δεν έχει συνδεθεί με αυτό το ελάττωμα, η CISA απαιτεί τώρα από τις υπηρεσίες του Federal Civilian

Executive

Branch (FCEB) να εφαρμόσουν ενημερώσεις κώδικα για αυτό το σφάλμα έως τις 6 Σεπτεμβρίου 2023.

Ωστόσο, λόγω της εξαιρετικά στοχευμένης φύσης αυτών των σφαλμάτων, συνιστάται ανεπιφύλακτα όλοι οι οργανισμοί να εφαρμόζουν τις ενημερώσεις το συντομότερο δυνατό.