Ransomware Triple Extortion and the Cybercrime Supply Chain

Οι επιθέσεις ransomware συνεχίζουν να αυξάνονται τόσο σε πολυπλοκότητα όσο και σε ποσότητα. Το 2023 έχει ήδη δει περισσότερες επιθέσεις ransomware που περιλαμβάνουν εξ

αγωγή

δεδομένων και εκβιασμό από όλο το

2022

, μια αυξητική τάση που αναμένουμε να συνεχιστεί.

Αυτό το άρθρο θα διερευνήσει το επιχειρηματικό μοντέλο των ομάδων ransomware και το περίπλοκο οικοσύστημα εγκλήματος στον κυβερνοχώρο που έχει αναδυθεί γύρω τους.

The Rise of Triple Extortion Ransomware

Το Ransomware συνδέεται παραδοσιακά με παράγοντες απειλών που χρησιμοποιούν κρυπτογράφηση για να κλειδώνουν εταιρείες δεδομένων, συστημάτων και υποδομών πληροφορικής. Ωστόσο, τα τελευταία χρόνια,

ομάδες ransomware

έχουν εξελίξει τις τακτικές τους όχι μόνο για να κρυπτογραφούν δεδομένα αλλά και να τα εκμεταλλεύονται, καθιστώντας τα ένα διπλό όπλο για εκβιασμό.

Αυτή η νέα προσέγγιση τους επιτρέπει όχι μόνο να κρατούν ομήρους οργανισμούς αρνούμενοι την πρόσβαση στα δικά τους δεδομένα, αλλά και να απειλούν να διαρρεύσουν ή να πουλήσουν τις κλεμμένες πληροφορίες εάν δεν ικανοποιηθούν οι απαιτήσεις για λύτρα.

Αυτή η αλλαγή στρατηγικής έχει αποδειχθεί εξαιρετικά κερδοφόρα για τις ομάδες ransomware, καθώς οι οργανισμοί είναι συχνά πρόθυμοι να πληρώσουν μεγάλα ποσά για να αποτρέψουν τη δημόσια έκθεση των ευαίσθητων δεδομένων τους, κάτι που επιτρέπει στις ομάδες να επωφεληθούν από τα θύματα ακόμη και αν το θύμα έχει ένα αποτελεσματικό αντίγραφο ασφαλείας και σύστημα ανάκτησης.

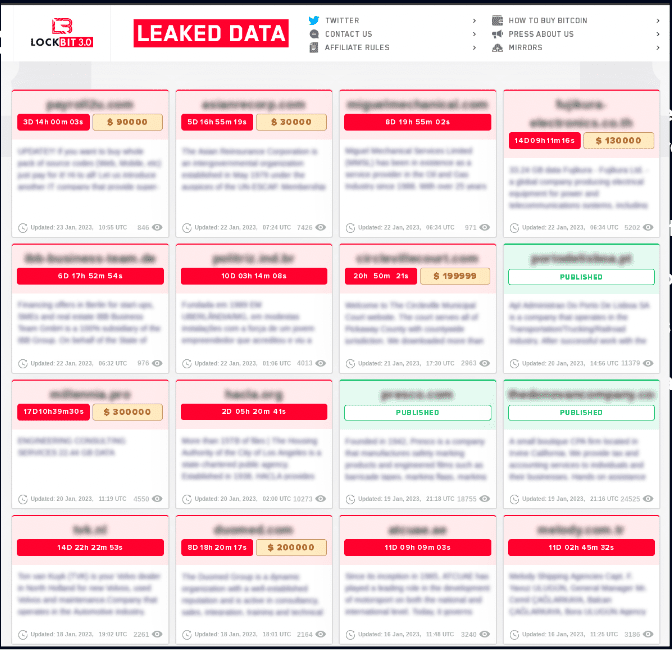

Σελίδα ιστολογίου της ομάδας ransomware LockBit

Πηγή: Flare

Εάν ένα θύμα δεν πληρώσει, οι ομάδες συχνά δημοπρατούν τα δεδομένα, παρέχοντας μια άλλη μέθοδο για τη δημιουργία εσόδων από την

εργασία

τους.

Η άνοδος του ransomware για εκβιασμό δεδομένων συνέπεσε με μια δραματική αύξηση τόσο στον αριθμό των ενεργών ομάδων όσο και στον αριθμό των

επιθέσεις

εναντίον οργανώσεων. Ο εκβιασμός δεδομένων αρχικά προστέθηκε στο οπλοστάσιο των ομάδων ransomware ως τεχνική διπλού εκβιασμού, για να χρησιμοποιηθεί εκτός από την κρυπτογράφηση.

Ωστόσο, πρόσφατα πολλές ομάδες έχουν αρχίσει να καταφεύγουν

τριπλός εκβιασμός

σε ορισμένες περιπτώσεις εκβιασμός μεμονωμένων εργαζομένων, παρενόχληση τρίτων οργανισμών του θύματος, ακόμη και ιστοτόπων DDoSing, εκτός από την κρυπτογράφηση και την εκδίωξη δεδομένων.

Ομάδες Ransomware, Συνεργάτες και Τριπλός Εκβιασμός

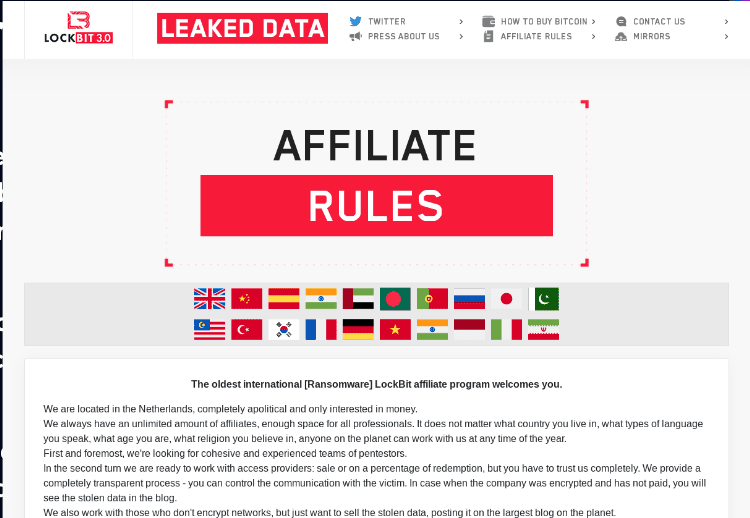

Οι ομάδες ransomware δεν λειτουργούν μόνες. Συχνά έχουν ένα δίκτυο θυγατρικών που τους βοηθούν να πραγματοποιούν επιθέσεις και να διανέμουν το ransomware. Αυτές οι θυγατρικές μπορεί να ειδικεύονται σε διαφορετικές πτυχές της επίθεσης, όπως η αρχική πρόσβαση, η διείσδυση δεδομένων ή η διαπραγμάτευση.

Τα προγράμματα συνεργατών επιτρέπουν στις ομάδες να επικεντρωθούν στην ανάπτυξη νέων παραλλαγών, στη διαπραγμάτευση ή σε άλλες πτυχές της επίθεσης, επιτρέποντας την εξειδίκευση των ρόλων και έναν μεγαλύτερο αριθμό επιθέσεων με την πάροδο του χρόνου.

Και

αποδίδει καρπούς. Το Flare έχει ήδη εντοπίσει περισσότερες αποκαλύψεις δεδομένων ransomware το 2023 από ό,τι σε όλο το 2022, αντιπροσωπεύοντας μια απότομη αύξηση στον αριθμό των επιθέσεων.

Σελίδα Κανόνων Συνεργατών του LockBit της ομάδας Ransomware

Πηγή: Flare

Επιπλέον, καθώς εξετάζουμε την αποκάλυψη, πιθανότατα προσδιορίζουμε μόνο έναν μικρό αριθμό από τις συνολικές επιθέσεις εναντίον οργανισμών.

Καθώς το οικοσύστημα μεγαλώνει, έχουμε δει ότι οι ομάδες ransomware γίνονται όλο και πιο επιθετικές. Ομάδες όπως το Karakurt έχουν τεκμηριωθεί ότι όχι μόνο διείσδυαν δεδομένα αλλά και παρενοχλούν μεμονωμένους υπαλλήλους και ακόμη και τρίτους εντός του οργανισμού.

Ransomware Triple Extortion in Context: The Broader Cybercrime Ecosystem

Το ευρύτερο οικοσύστημα εγκλήματος στον κυβερνοχώρο λειτουργεί επίσης ως κρίσιμος παράγοντας για ομάδες ransomware, προσφέροντας υπηρεσίες όπως αλεξίσφαιρη φιλοξενία, ξέπλυμα χρήματος, αρχική πρόσβαση σε περιβάλλοντα και διαπιστευτήρια εργαζομένων μέσω αρχείων καταγραφής κλέφτη.

Θα καλύψουμε μερικούς από τους κύριους τρόπους με τους οποίους το ευρύτερο οικοσύστημα του εγκλήματος στον κυβερνοχώρο διασταυρώνεται με ομάδες ransomware:

Ομάδες Ransomware και μεσίτες αρχικής πρόσβασης

Οι μεσίτες αρχικής πρόσβασης (IAB) είναι συνήθως ενεργοί στα φόρουμ του σκοτεινού ιστού

Εκμεταλλεύομαι

και XSS. Τα IAB εργάζονται για να θέσουν σε κίνδυνο την εταιρική υποδομή πληροφορικής, την οποία στη συνέχεια δημοπρατούν σε συγκεκριμένα φόρουμ σκοτεινού ιστού, συχνά με αρχική τιμή, τιμή βήμα και “blitz” ή την αγοράζουν τώρα.

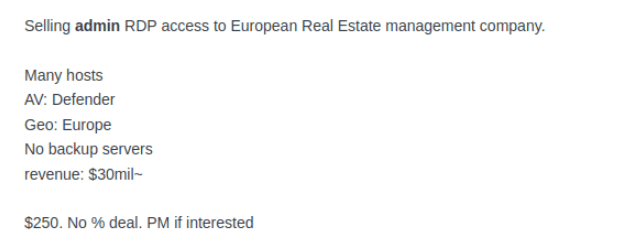

Ένα IAB διαφημίζει την πρόσβαση σε μια ευρωπαϊκή εταιρεία για 250 $

Πηγή: Flare

Σε πολλές περιπτώσεις, έχουμε δει μεσίτες πρόσβασης να διαφημίζουν ότι έχουν πρόσβαση στα συστήματα δημιουργίας αντιγράφων ασφαλείας και ανάκτησης ενός θύματος ή ότι το θύμα δεν έχει αντίγραφο ασφαλείας και ανάκτηση, παρέχοντας περαιτέρω στοιχεία ότι τα IAB αναμένουν ότι οι καταχωρίσεις τους θα χρησιμοποιηθούν για ransomware.

Logs Stealer: A Key Vector για Ransomware

Τα αρχεία καταγραφής κλέφτη πιθανότατα αντιπροσωπεύουν μια άλλη κρίσιμη πηγή αρχικής πρόσβασης σε περιβάλλοντα IT για ομάδες ransomware. Τα αρχεία καταγραφής κλέφτη είναι το αποτέλεσμα μόλυνσης από κακόβουλο λογισμικό πληροφορικής κλοπής.

Αυτά τα αρχεία καταγραφής περιέχουν πολύτιμες πληροφορίες, όπως ονόματα χρήστη, κωδικούς πρόσβασης και άλλα διαπιστευτήρια που μπορούν να χρησιμοποιηθούν για την απόκτηση μη εξουσιοδοτημένης πρόσβασης στα συστήματα.

Οι ομάδες ransomware μπορούν να αποκτήσουν αυτά τα αρχεία καταγραφής από κανάλια Telegram, σκοτεινά φόρουμ ιστού ή αγορές, επιτρέποντάς τους να παρακάμψουν τις παραδοσιακές μεθόδους απόκτησης πρόσβασης στο δίκτυο ενός θύματος.

Σε μια πρόσφατη ανάλυση του Flare, βρήκαμε περισσότερα από 50.000 αρχεία καταγραφής κλέφτη που περιείχαν διαπιστευτήρια για εταιρική ενιαία πινακίδα σε εφαρμογές. Τα αρχεία καταγραφής κλοπής περιλαμβάνουν επίσης ενεργά cookie περιόδου λειτουργίας, τα οποία μπορούν να χρησιμοποιηθούν για την παράκαμψη των στοιχείων ελέγχου ταυτότητας MFA.

0-Days και Dark Web Marketplaces

Η ομάδα ransomware CL0P εκμεταλλεύτηκε το 0-day MOVEit για τεράστιο πλεονέκτημα, με αποτέλεσμα εκατοντάδες θύματα και ζημιές δισεκατομμυρίων δολαρίων.

Οι 0-ημέρες είναι πιθανώς μία από τις λιγότερο κοινές μορφές πρόσβασης που χρησιμοποιούν οι ομάδες ransomware, λόγω της πολυπλοκότητας που απαιτείται για την εύρεση και αξιοποίησή τους και το γεγονός ότι υπάρχουν πολύ ευκολότεροι τρόποι για να διευκολυνθεί η μόλυνση.

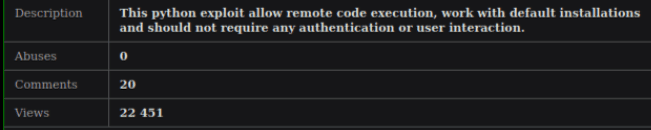

Ωστόσο, πολλές αγορές σκοτεινού ιστού, φόρουμ και κανάλια Telegram διευκολύνουν τις

πωλήσεις

υποτιθέμενων εκμεταλλεύσεων 0 ημερών.

Ο ηθοποιός των απειλών διαφημίζει την εκμετάλλευση πύθωνα

Πηγή: Flare

Πιο εξελιγμένες ομάδες ransomware πιθανότατα θα προμηθεύονται τα δικά τους τρωτά σημεία αντί να αγοράζουν υπάρχοντα.

Το Ransomware είναι σε άνοδο

Τα προγράμματα εκβίασης δεδομένων ransomware συνεχίζουν να αυξάνονται σε δημοτικότητα, με νέες ομάδες να δημιουργούνται σε μηνιαία βάση και δεκάδες νέες οργανώσεις θυμάτων κάθε εβδομάδα.

Η οικοδόμηση μιας αποτελεσματικής συνεχούς διαδικασίας διαχείρισης έκθεσης σε απειλές που επιτρέπει την αυτοματοποιημένη ανίχνευση αρχείων καταγραφής κλέφτη, αναφέρει το ιστολόγιο λύτρων,

παράνομα κανάλια Telegram

και η παρακολούθηση άλλων φόρουμ για το έγκλημα στον κυβερνοχώρο δεν ήταν ποτέ πιο σημαντική από τώρα.

Ανίχνευση και επανόρθωση λυσσορικού λογισμικού με το Flare

Το Flare παρακολουθεί επί του παρόντος περισσότερες από 50 ομάδες ransomware που συμμετέχουν ενεργά σε διπλούς και τριπλούς εκβιασμούς. Η εύχρηστη πλατφόρμα SaaS του Flare αυτοματοποιεί τον εντοπισμό απειλών για συγκεκριμένες εταιρείες στον καθαρό και σκοτεινό ιστό και στα παράνομα κανάλια Telegram.

Εγγραφείτε για ένα

δωρεάν δοκιμή

για να μάθετε περισσότερα σχετικά με το πώς το Flare μπορεί να ενισχύσει τις δυνατότητες παρακολούθησης του εγκλήματος στον κυβερνοχώρο του προγράμματος ασφαλείας σας σε 30 λεπτά.

Χορηγός και γραμμένος από

Φωτοβολίδα