Το Microsoft PowerShell Gallery είναι ευάλωτο σε πλαστογράφηση, επιθέσεις εφοδιαστικής αλυσίδας

Οι χαλαρές πολι

τι

κές για την ονομασία πακέτων στο αποθετήριο κώδικα PowerShell Gallery της Microsoft επιτρέπουν στους παράγοντες απειλών να εκτελούν επιθέσεις κατάθεσης τυπογραφικών σφαλμάτων, να πλαστογραφούν δημοφιλή πακέτα και ενδεχομένως να δημιουργούν το έδαφος για μαζικές επιθέσεις στην αλυσίδα εφοδιασμού.

Το PowerShell Gallery είναι ένα διαδικτυακό αποθετήριο πακέτων που εκτελείται από τη Microsoft που ανεβαίνουν από την ευρύτερη κοινότητα του PowerShell, που φιλοξενεί μεγάλο αριθμό σεναρίων και λειτουργικών μονάδων cmdlet για διάφορους σκοπούς.

Είναι μια πολύ δημοφιλής πλατφόρμα φιλοξενίας κώδικα και ορισμένα πακέτα σε αυτήν μετρούν δεκάδες εκατομμύρια μηνιαίες λήψεις.

Το Aqua Nautilus ανακάλυψε τα προβλήματα στις πολιτικές της αγοράς τον Σεπτέμβριο του

2022

και παρόλο που η Microsoft έχει αναγνωρίσει τη λήψη των αντίστοιχων αναφορών σφαλμάτων και των εκμεταλλεύσεων PoC, δεν έχει λάβει μέτρα για την αποκατάσταση των ελαττωμάτων.

Εύκολη πλαστογράφηση

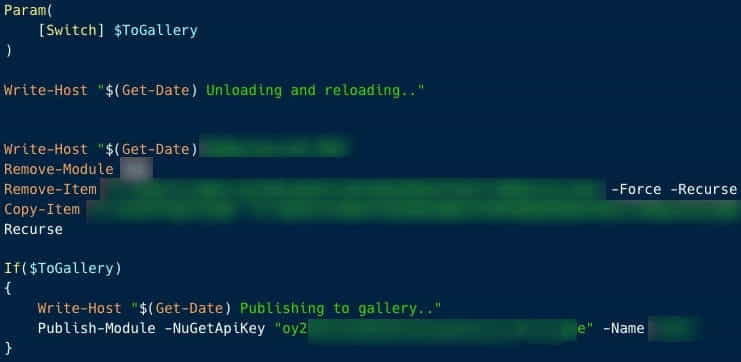

Η ομάδα Nautilus του AquaSec ανακάλυψε ότι οι χρήστες μπορούν να υποβάλουν στο PS Gallery πακέτα με πολύ παρόμοια ονόματα με υπάρχοντα αποθετήρια, το λεγόμενο «typosquatting» όταν οι εγκληματίες του

κυβερνοχώρο

υ το χρησιμοποιούν για κακόβουλους σκοπούς.

Ένα παράδειγμα proof-of-concept (PoC) στο

κανω ΑΝΑΦΟΡΑ

αναφέρεται στη δημοφιλή ενότητα “AzTable” – με πλήθος λήψεων 10 εκατομμυρίων, η οποία θα μπορούσε εύκολα να πλαστογραφηθεί με ένα νέο όνομα όπως “Az.Table”, καθιστώντας δύσκολο για τους χρήστες να διακρίνουν μεταξύ τους.

Ένα άλλο πρόβλημα που ανακάλυψαν οι ερευνητές είναι η δυνατότητα πλαστογράφησης των στοιχείων της ενότητας, συμπεριλαμβανομένων του συγγραφέα και των πνευματικών δικαιωμάτων, με την αντιγραφή τους από νόμιμα έργα.

Αυτό όχι μόνο θα καθιστούσε το πρώτο τεύχος της τυπογραφικής καταγραφής πακέτων ακόμη πιο επικίνδυνο, αλλά μπορεί επίσης να γίνει κατάχρηση για να εμφανιστούν αυθαίρετα πακέτα ως έργο αξιόπιστων εκδοτών.

Επιπλέον

, το PS Gallery κρύβει από προεπιλογή το πιο αξιόπιστο πεδίο “Κάτοχος” κάτω από τις “Λεπτομέρειες πακέτου”, το οποίο δείχνει τον λογαριασμό εκδότη που ανέβασε το πακέτο.

.jpg)

πηγή: AquaSec

Αποκάλυψη κρυφών πακέτων

Ένα τρίτο ελάττωμα που ανακάλυψε η AquaSec αφορά τη δυνατότητα έκθεσης μη καταχωρισμένων πακέτων/modules στην πλατφόρμα, τα οποία συνήθως δεν ευρετηριάζονται από τη μηχανή αναζήτησης της Gallery.

Προς έκπληξη των ερευνητών, βρήκαν στην πλατφόρμα ένα αρχείο XML που παρείχε αναλυτικές λεπτομέρειες τόσο για τα πακέτα που περιλαμβάνονται όσο και για τα μη καταχωρημένα πακέτα.

«Με τη χρήση του συνδέσμου API που βρίσκεται στο κάτω μέρος της απόκρισης XML […], ένας εισβολέας μπορεί να αποκτήσει απεριόριστη πρόσβαση στην πλήρη βάση δεδομένων του πακέτου PowerShell, συμπεριλαμβανομένων των σχετικών εκδόσεων.” εξηγεί

Η ομάδα Nautilus της AquaSec

.

«Αυτή η ανεξέλεγκτη πρόσβαση παρέχει στους κακόβουλους παράγοντες τη δυνατότητα να αναζητούν δυνητικά ευαίσθητες πληροφορίες σε μη καταχωρισμένα πακέτα».

Κλειδί API μιας μεγάλης εταιρείας τεχνολογίας που εκτίθεται στο μη εισηγμένο έργο

(AquaSec)

Αποκάλυψη και μετριασμός

Το AquaSec ανέφερε όλα τα ελαττώματα στη Microsoft στις 27 Σεπτεμβρίου 2022 και μπόρεσε να τα

επα

ναλάβει στις 26 Δεκεμβρίου 2022, παρά το γεγονός ότι η Microsoft δήλωσε στις αρχές Νοεμβρίου ότι είχε διορθώσει τα προβλήματα.

Στις 15 Ιανουαρίου 2023, η Microsoft δήλωσε ότι εφαρμόστηκε μια βραχυπρόθεσμη λύση έως ότου οι μηχανικοί της ανέπτυξαν μια επιδιόρθωση για το όνομα typosquatting και πλαστογράφηση λεπτομερειών πακέτου.

Η AquaSec λέει ότι στις 16 Αυγούστου τα ελαττώματα εξακολουθούσαν να υφίστανται, υποδεικνύοντας ότι δεν έχει εφαρμοστεί μια επιδιόρθωση.

Συνιστάται στους χρήστες του αποθετηρίου PS Gallery να υιοθετούν πολιτικές που επιτρέπουν την εκτέλεση μόνο υπογεγραμμένων σεναρίων, να χρησιμοποιούν αξιόπιστα ιδιωτικά αποθετήρια, να σαρώνουν τακτικά για ευαίσθητα δεδομένα στον πηγαίο κώδικα της μονάδας και να εφαρμόζουν συστήματα παρακολούθησης σε πραγματικό χρόνο σε περιβάλλοντα cloud για τον εντοπισμό ύποπτης δραστηριότητας.

Η BleepingComputer επικοινώνησε με τη Microsoft ζητώντας ένα σχόλιο σχετικά με τα ευρήματα της AquaSec και θα ενημερώσουμε αυτήν την ανάρτηση μόλις λάβουμε νέα.