Το Cuba ransomware χρησιμοποιεί την εκμετάλλευση Veeam εναντίον κρίσιμων αμερικανικών οργανισμών

Εικόνα: Midjourney

Η συμμορία

ransomware

της Κούβας παρατηρήθηκε σε επιθέσεις που στόχευαν οργανισμούς υποδομής ζωτικής σημασίας στις Ηνωμένες Πολιτείες και εταιρείες πληροφορικής στη Λατινική Αμερική, χρησιμοποιώντας έναν συνδυασμό παλαιών και νέων εργαλείων.

Η ομάδα της BlackBerry’s Threat

Research

and Intelligence, η οποία εντόπισε την τελευταία καμπάνια στις αρχές Ιουνίου 2023, αναφέρει ότι η Κούβα χρησιμοποιεί τώρα το CVE-2023-27532 για να κλέψει διαπιστευτήρια από αρχεία διαμόρφωσης.

Προηγουμένως, η WithSecure ανέφερε ότι η FIN7, μια ομάδα με πολλαπλές επιβεβαιωμένες συνεργασίες με διάφορες λειτουργίες ransomware, εκμεταλλευόταν ενεργά το CVE-2023-27532.

Λεπτομέρειες για την επίθεση στην Κούβα

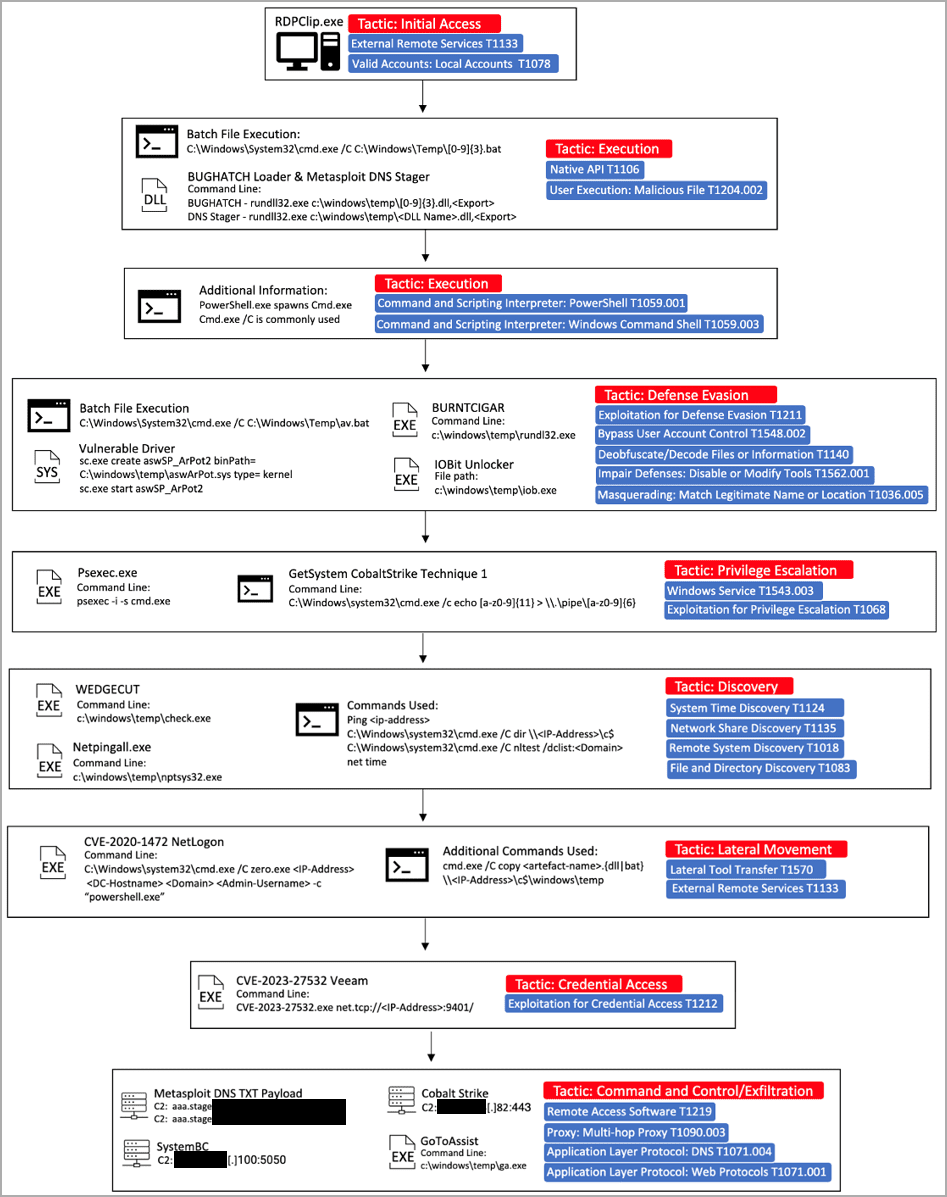

Αναφέρει η BlackBerry

ότι το διάνυσμα αρχικής πρόσβασης της Κούβας φαίνεται να έχει παραβιαστεί τα διαπιστευτήρια διαχειριστή μέσω RDP, χωρίς να περιλαμβάνει ωμή επιβολή.

Στη συνέχεια, το χαρακτηριστικό προσαρμοσμένο πρόγραμμα λήψης της Κούβας «BugHatch» δημιουργεί επικοινωνία με τον διακομιστή C2 και κατεβάζει αρχεία DLL ή εκτελεί εντολές.

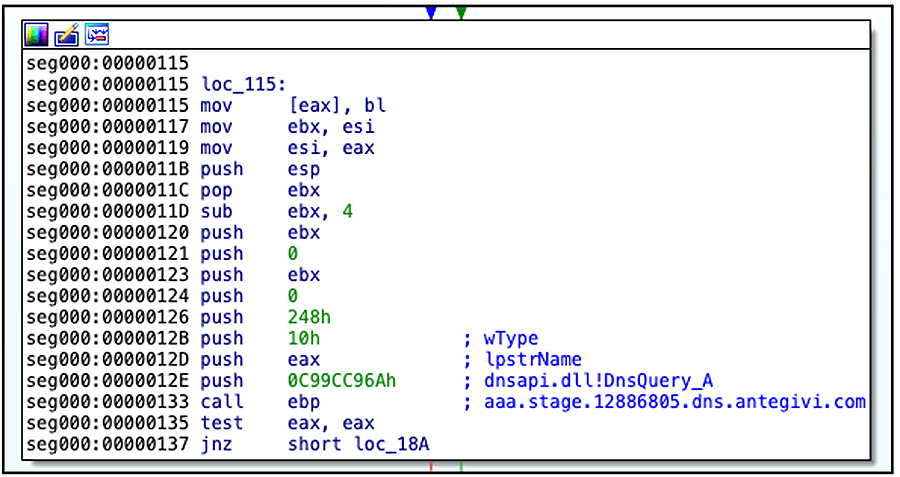

Μια αρχική βάση στο περιβάλλον στόχο επιτυγχάνεται μέσω ενός Metasploit DNS stager που απο

κρυπτο

γραφεί και εκτελεί τον shellcode απευθείας στη μνήμη.

Ερώτημα σταδίου DNS

(Μαυρο μουρο)

Η Κούβα χρησιμοποιεί την πλέον διαδεδομένη τεχνική BYOVD (Bring Your Own Vulnerable Driver) για να απενεργοποιήσει τα εργαλεία προστασίας τελικών σημείων. Επίσης, χρησιμοποιεί το εργαλείο «BurntCigar» για τον τερματισμό διεργασιών πυρήνα που σχετίζονται με προϊόντα ασφαλείας.

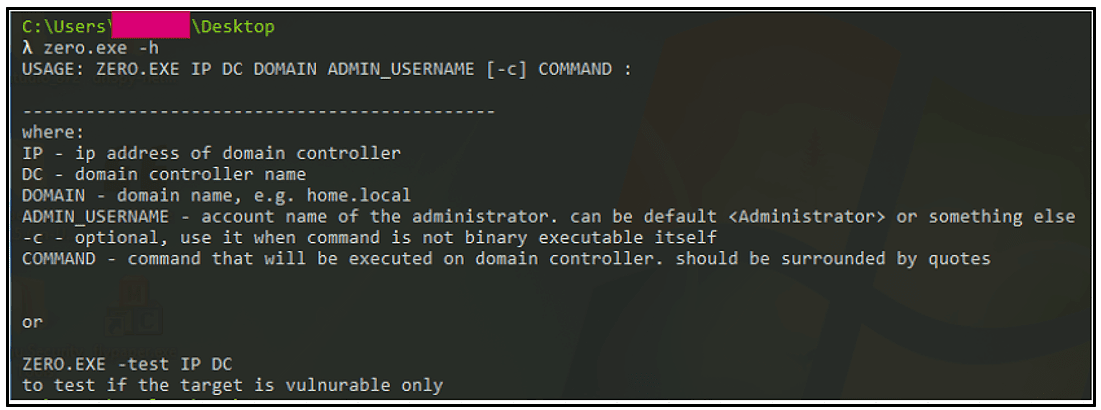

Εκτός από το ελάττωμα Veeam που είναι σχετικά πρόσφατο, η Κούβα εκμεταλλεύεται επίσης το CVE-2020-1472 (“Zerologon”), μια ευπάθεια στο πρωτόκολλο NetLogon της

Microsoft

, το οποίο τους παρέχει κλιμάκωση προνομίων έναντι ελεγκτών τομέα AD.

Zerologon exploit helper

(Μαυρο μουρο)

Στη φάση μετά την εκμετάλλευση, η Κούβα παρατηρήθηκε χρησιμοποιώντας φάρους Cobalt

Strike

και διάφορα «λομπίνια».

Πλήρης αλυσίδα επίθεσης

(Μαυρο μουρο)

Η Κούβα εξακολουθεί να είναι πολύ ενεργή

Το BlackBerry υπογραμμίζει το ξεκάθαρο οικονομικό κίνητρο της συμμορίας ransomware της Κούβας και αναφέρει ότι η ομάδα απειλών είναι πιθανότατα Ρωσική, κάτι που έχει υποτεθεί από άλλες αναφορές κυβερνο-κατασκοπίας στο παρελθόν.

Αυτή η υπόθεση βασίζεται στον αποκλεισμό υπολογιστών που χρησιμοποιούν διάταξη πληκτρολογίου Ρωσικής γλώσσας από μολύνσεις, ρωσικές σελίδες 404 σε μέρη της υποδομής τους, γλωσσικές ενδείξεις και τη στόχευση της ομάδας με επίκεντρο τη Δύση.

Συμπερασματικά, το Cuba ransomware παραμένει ενεργή απειλή περίπου τέσσερα χρόνια μετά την ύπαρξή του, κάτι που δεν είναι συνηθισμένο στα ransomware.

Η συμπερίληψη του CVE-2023-27532 στο εύρος στόχευσης της Κούβας καθιστά την άμεση εγκατάσταση των ενημερώσεων ασφαλείας του Veeam εξαιρετικά σημαντική και για άλλη μια φορά υπογραμμίζει τον κίνδυνο καθυστέρησης των ενημερώσεων όταν είναι διαθέσιμα δημόσια διαθέσιμα exploits PoC (proof-of-concept).