Οι έξυπνοι λαμπτήρες TP-Link μπορούν να αφήσουν τους χάκερ να κλέψουν τον κωδικό πρόσβασής σας στο WiFi

Ερευνητές από την Ιταλία και το Ηνωμένο Βασίλειο ανακάλυψαν τέσσερα τρωτά σημεία στον έξυπνο λαμπτήρα TP-Link

Tapo

L530E και στην εφαρμογή Tapo της TP-Link, που θα μπορούσαν να επιτρέψουν στους εισβολείς να κλέψουν τον κωδικό πρόσβασης WiFi του στόχου τους.

TP-Link

Tapo L530E

είναι ένας έξυπνος λαμπτήρας με κορυφαίες πωλήσεις σε πολλές αγορές, συμπεριλαμβανομένης της Amazon. Το TP-link Tapo είναι μια εφαρμογή διαχείρισης έξυπνων συσκευών με 10 εκατομμύρια εγκαταστάσεις

στο Google Play

.

Το Tapo L530E

(TP-Link)

Οι ερευνητές από το Universita di Catania και το Πανεπιστήμιο του

Λονδίνο

υ ανέλυσαν αυτό το προϊόν λόγω της δημο

τι

κότητάς του. Ωστόσο, ο στόχος του

το χαρτί τους

είναι η υπογράμμιση των κινδύνων για την ασφάλεια των δισεκατομμυρίων έξυπνων συσκευών IoT που χρησιμοποιούνται από τους καταναλωτές, πολλές από τις οποίες ακολουθούν επικίνδυνη μετάδοση δεδομένων και ελλιπείς διασφαλίσεις ελέγχου ταυτότητας.

Ελαττώματα έξυπνου λαμπτήρα

Η πρώτη ευπάθεια αφορά τον ακατάλληλο έλεγχο ταυτότητας στο Tapo L503E, επιτρέποντας στους εισβολείς να μιμηθούν τη

συσκευή

κατά τη διάρκεια του βήματος ανταλλαγής κλειδιού συνεδρίας.

Αυτή η ευπάθεια υψηλής σοβαρότητας (βαθμολογία CVSS v3.1: 8,8) επιτρέπει σε έναν γειτονικό εισβολέα να ανακτήσει τους κωδικούς πρόσβασης των χρηστών Tapo και να χειριστεί τις συσκευές Tapo.

Το δεύτερο ελάττωμα είναι επίσης ένα ζήτημα υψηλής σοβαρότητας (βαθμολογία CVSS v3.1: 7,6) που προκύπτει από ένα σκληρά κωδικοποιημένο σύντομο κοινό μυστικό αθροίσματος ελέγχου, το οποίο οι επιτιθέμενοι μπορούν να αποκτήσουν μέσω brute-forcing ή αποσυμπίλησης της εφαρμογής Tapo.

Το τρίτο

πρόβλημα

είναι ένα ελάττωμα μέτριας σοβαρότητας σχετικά με την έλλειψη τυχαίας κατά τη συμμετρική κρυπτογράφηση που καθιστά προβλέψιμο το κρυπτογραφικό σχήμα.

Τέλος, ένα τέταρτο ζήτημα πηγάζει από την έλλειψη ελέγχων για τη φρεσκάδα των ληφθέντων μηνυμάτων, τη διατήρηση των κλειδιών συνεδρίας έγκυρα για 24 ώρες και τη δυνατότητα στους εισβολείς να αναπαράγουν ξανά μηνύματα κατά τη διάρκεια αυτής της περιόδου.

Σενάρια επίθεσης

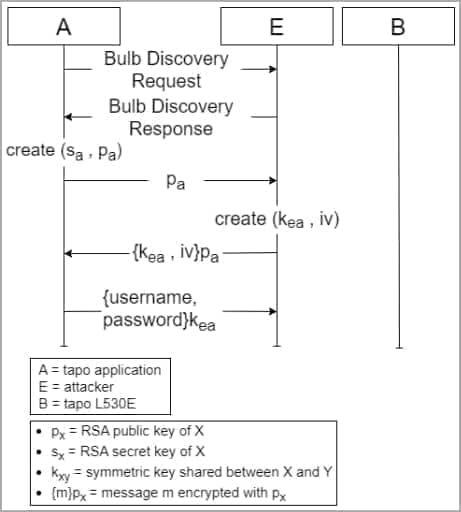

Το πιο ανησυχητικό σενάριο επίθεσης είναι η πλαστοπροσωπία του λαμπτήρα και η ανάκτηση των στοιχείων του λογαριασμού χρήστη Tapo με την εκμετάλλευση των τρωτών σημείων 1 και 2.

Στη συνέχεια, με την πρόσβαση στην εφαρμογή Tapo, ο εισβολέας μπορεί να εξαγάγει το SSID WiFi και τον κωδικό πρόσβασης του θύματος και να αποκτήσει πρόσβαση σε όλες τις άλλες συσκευές που είναι συνδεδεμένες σε αυτό το δίκτυο.

Η συσκευή πρέπει να είναι σε λειτουργία εγκατάστασης για να λειτουργήσει η επίθεση. Ωστόσο, ο εισβολέας μπορεί να καταργήσει την ταυτότητα του λαμπτήρα, αναγκάζοντας τον χρήστη να τον ρυθμίσει ξανά για να επαναφέρει τη λειτουργία του.

Διάγραμμα πλαστοπροσωπίας λαμπτήρα

(arxiv.org)

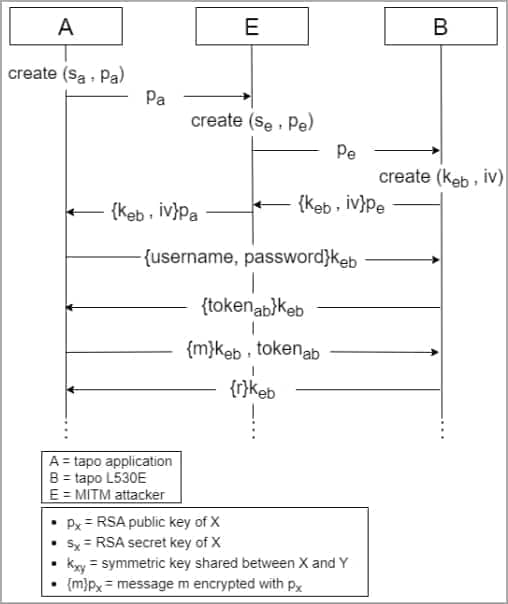

Ένας άλλος τύπος επίθεσης που εξερευνήθηκε από τους ερευνητές είναι η επίθεση MITM (Man-In-The-Middle) με μια διαμορφωμένη συσκευή Tapo L530E, που εκμεταλλεύεται την ευπάθεια 1 για να υποκλέψει και να χειριστεί την επικοινωνία μεταξύ της εφαρμογής και της λάμπας και να καταγράψει τα κλειδιά κρυπτογράφησης RSA που χρησιμοποιούνται για τις επόμενες ανταλλαγή δεδομένων.

Οι επιθέσεις MITM είναι επίσης δυνατές με μη διαμορφωμένες συσκευές Tapo, αξιοποιώντας ξανά την ευπάθεια, συνδέοντας το WiFi κατά τη διάρκεια της εγκατάστασης, γεφυρώνοντας δύο δίκτυα και δρομολογώντας μηνύματα εντοπισμού, ανακτώντας τελικά κωδικούς πρόσβασης Tapo, SSID και κωδικούς πρόσβασης WiFi σε εύκολα αποκρυπτογραφούμενη κωδικοποιημένη μορφή base64.

Διάγραμμα επίθεσης MITM

(arxiv.org)

Τέλος, η ευπάθεια 4 επιτρέπει στους εισβολείς να εξαπολύσουν επιθέσεις επανάληψης, αναπαράγοντας μηνύματα που έχουν μυριστεί στο παρελθόν για να επιτύχουν λειτουργικές αλλαγές στη συσκευή.

Αποκάλυψη και επιδιόρθωση

Οι ερευνητές του πανεπιστημίου αποκάλυψαν υπεύθυνα τα ευρήματά τους στο TP-Link και ο πωλητής τα αναγνώρισε όλα και τους ενημέρωσε ότι θα εφαρμόσουν σύντομα διορθώσεις τόσο στην εφαρμογή όσο και στο υλικολογισμικό του λαμπτήρα.

Ωστόσο, το έγγραφο δεν διευκρινίζει εάν αυτές οι διορθώσεις έχουν ήδη γίνει διαθέσιμες και ποιες εκδόσεις παραμένουν ευάλωτες σε επιθέσεις.

Η BleepingComputer επικοινώνησε με την TP-Link για να μάθει περισσότερα σχετικά με τις ενημερώσεις ασφαλείας και τις επηρεαζόμενες εκδόσεις και θα ενημερώσει αυτήν την ανάρτηση μόλις λάβουμε νέα.

Ως γενική συμβουλή για την ασφάλεια του IoT, συνιστάται να διατηρείτε αυτούς τους τύπους συσκευών απομονωμένους από κρίσιμα δίκτυα, να χρησιμοποιείτε τις πιο πρόσφατες διαθέσιμες ενημερώσεις υλικολογισμικού και τις συνοδευτικές εκδόσεις εφαρμογών και να προστατεύετε τους λογαριασμούς με MFA και ισχυρούς κωδικούς πρόσβασης.