Νέες επιθέσεις κακόβουλου λογισμικού HiatusRAT στοχεύουν το Υπουργείο Άμυνας των ΗΠΑ

Σε μια νέα εκστρατεία κακόβουλου λογισμικού HiatusRAT, παράγοντες απειλών στόχευσαν έναν διακομιστή που ανήκει στο Υπουργείο Άμυνας των ΗΠΑ σε αυτό που οι ερευνητές περιέγραψαν ως αναγνωριστική επίθεση.

Αυτή είναι μια σημαντική αλλαγή στην τακτική, δεδομένου ότι οι επιθέσεις επικεντρώνονταν προηγουμένως σε οργανισμούς από τη Λατινική Αμερική και την Ευρώπη, οι οποίες είχαν αναπτυχθεί για να υπονομεύσουν τους δρομολογητές DrayTek Vigor VPN επιχειρηματικής κλάσης που χρησιμοποιούνται από μεσαίες επιχειρήσεις για απομακρυσμένη σύνδεση σε εταιρικά δίκτυα.

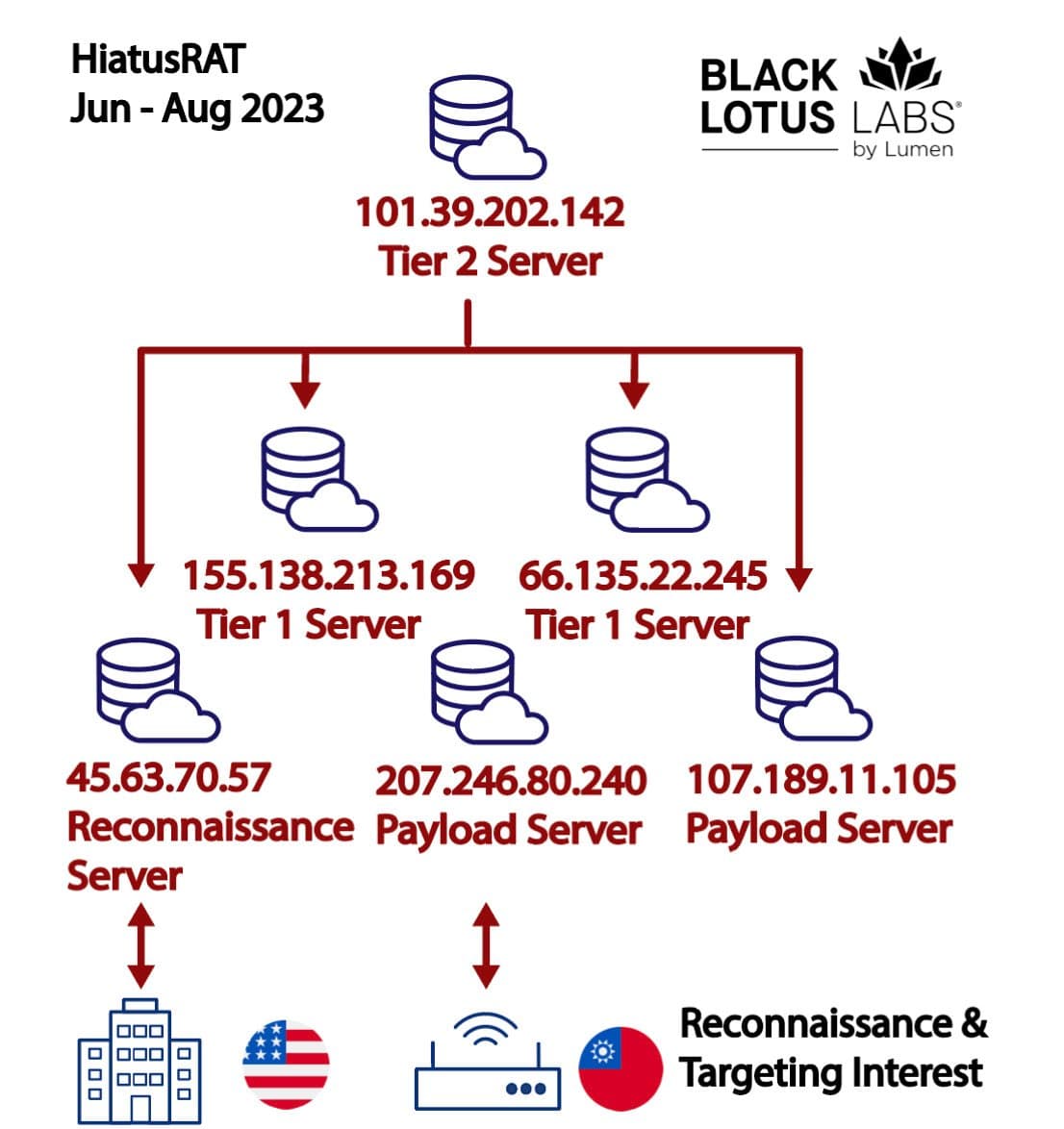

Ωστόσο, όπως παρατήρησαν τα Lumen’s Black Lotus Labs, οι προσπάθειες αναγνώρισης της εκστρατείας πήραν μια απροσδόκητη τροπή από τα μέσα Ιουνίου έως τον Αύγουστο. Στοχεύτηκε επίσης ένα σύστημα στρατιωτικών προμηθειών των ΗΠΑ, με οργανώσεις που εδρεύουν στην

Ταϊβάν

επίσης.

Τα δείγματα HiatusRAT μεταγλωττίστηκαν εκ νέου για να καλύψουν διάφορες αρχιτεκτονικές που κυμαίνονται από Arm, Intel 80386 και x86-64 έως MIPS, MIPS64 και i386) και φιλοξενήθηκαν σε νεοαποκτηθέντες εικονικούς ιδιωτικούς διακομιστές (VPSs).

Ένας από αυτούς τους κόμβους VPS χρησιμοποιήθηκε σε μια επιχείρηση μεταφοράς δεδομένων με έναν στρατιωτικό διακομιστή των Η.Π.Α. που προοριζόταν για προτάσεις και υποβολές συμβάσεων.

Η συσχέτιση του ιστότοπου με προτάσεις συμβάσεων υποδηλώνει ότι οι επιτιθέμενοι μπορεί να αναζητούν δημόσια προσβάσιμες πληροφορίες σχετικά με στρατιωτικά απαραίτητα ή να προσπαθούν να βρουν πληροφορίες για οργανισμούς που συνδέονται με την Defense Industrial Base (DIB).

“Υποπτευόμαστε ότι αυτός ο ηθοποιός έψαχνε για δημοσίως διαθέσιμους πόρους που σχετίζονται με τρέχουσες και μελλοντικές στρατιωτικές συμβάσεις,” Lumen’s Black Lotus Labs

είπε

.

“Δεδομένου ότι αυτός ο ιστότοπος συσχετίστηκε με προτάσεις συμβάσεων, υποπτευόμαστε ότι ο στόχος ήταν να ληφθούν δημόσια διαθέσιμες πληροφορίες σχετικά με στρατιωτικές απαιτήσεις και αναζήτηση οργανισμών που εμπλέκονται στην Αμυντική Βιομηχανική Βάση (DIB), πιθανώς για μεταγενέστερη στόχευση.”

Αυτή η καμπάνια ακολουθεί μια προηγούμενη σειρά επιθέσεων όπου πάνω από εκατό επιχειρήσεις, κυρίως από την Ευρώπη, τη Βόρεια Αμερική και τη Νότια Αμερική, μολύνθηκαν με HiatusRAT για να δημιουργήσουν ένα μυστικό δίκτυο μεσολάβησης.

Το

κακόβουλο λογισμικό

χρησιμοποιείται κυρίως για την εγκατάσταση πρόσθετων ωφέλιμων φορτίων σε μολυσμένες

συσκευές

και τη μετατροπή των παραβιασμένων συστημάτων σε SOCKS5 proxies για επικοινωνία με διακομιστή εντολών και ελέγχου.

“Παρά τις προηγούμενες αποκαλύψεις εργαλείων και δυνατοτήτων, ο παράγοντας απειλών έκανε τα πιο μικρά βήματα για να ανταλλάξει τους υπάρχοντες διακομιστές ωφέλιμου φορτίου και συνέχισε τις δραστηριότητές τους, χωρίς καν να επιχειρήσει να ρυθμίσει εκ νέου την υποδομή C2”, είπε ο Lumen.

Όπως τονίζει το Lumen, αυτή η αλλαγή στη συλλογή πληροφοριών και τις προτιμήσεις στόχευσης ευθυγραμμίζεται με τα κινεζικά στρατηγικά συμφέροντα, μια σύνδεση που τονίζεται από την

Ετήσια αξιολόγηση απειλών ODNI 2023

.

Οργανισμοί των ΗΠΑ έχουν επίσης πρόσφατα στοχοποιηθεί σε επιθέσεις που συνδέονται με άλλες ομάδες απειλών που υποστηρίζονται από την Κίνα, συμπεριλαμβανομένων των Volt Typhoon και Storm-0558.

“Υποψιαζόμαστε ότι το σύμπλεγμα HiatusRAT χρησιμεύει ως ένα άλλο παράδειγμα εμπορικών σκαφών που θα μπορούσε να εφαρμοστεί κατά της αμυντικής βιομηχανικής βάσης των ΗΠΑ με μια αίσθηση ατιμωρησίας. Συνιστούμε στους αμυντικούς εργολάβους να είναι προσεκτικοί και να παρακολουθούν τις συσκευές δικτύωσης για την παρουσία HiatusRAT”, κατέληξε ο Lumen.