Κώδικας Babuk που χρησιμοποιείται από 9 συμμορίες ransomware για την κρυπτογράφηση διακομιστών VMWare ESXi

Related Posts

Ένας αυξανόμενος αριθμός λειτουργιών ransomware υιοθετούν τον πηγαίο κώδικα ransomware Babuk που διέρρευσε για τη δημιουργία κρυπτογραφητών Linux που στοχεύουν διακομιστές VMware ESXi.

Οι ερευνητές ασφαλείας του SentinelLabs παρατήρησαν αυτή την αυξανόμενη τάση αφού εντόπισαν μια ταχεία διαδοχή εννέα παραλλαγών ransomware που βασίζονται στο Babuk που εμφανίστηκαν μεταξύ του δεύτερου εξαμήνου του 2022 και του πρώτου εξαμήνου του 2023.

“Υπάρχει μια αξιοσημείωτη τάση ότι οι ηθοποιοί χρησιμοποιούν όλο και περισσότερο το πρόγραμμα δημιουργίας Babuk για την ανάπτυξη ESXi και Linux ransomware.”

είπε

Ο ερευνητής απειλών SentinelLabs, Alex Delamotte.

“Αυτό είναι ιδιαίτερα εμφανές όταν χρησιμοποιείται από φορείς με λιγότερους πόρους, καθώς αυτοί οι παράγοντες είναι λιγότερο πιθανό να τροποποιήσουν σημαντικά τον πηγαίο κώδικα του Babuk.”

Η λίστα των νέων οικογενειών ransomware που το έχουν υιοθετήσει για τη δημιουργία νέων κρυπτογραφητών ESXi που βασίζονται στο Babuk από το εξάμηνο του 2ου 2022 (και οι σχετικές επεκτάσεις που προστέθηκαν σε κρυπτογραφημένα αρχεία) περιλαμβάνει τα Play (.FinDom), Mario (.emario), Conti POC (.conti) , REvil γνωστός και ως Revix (.rhkrc),

Cylance

ransomware,

Dataf

Locker, Rorschach aka

BabLock

Lock4 και RTM Locker.

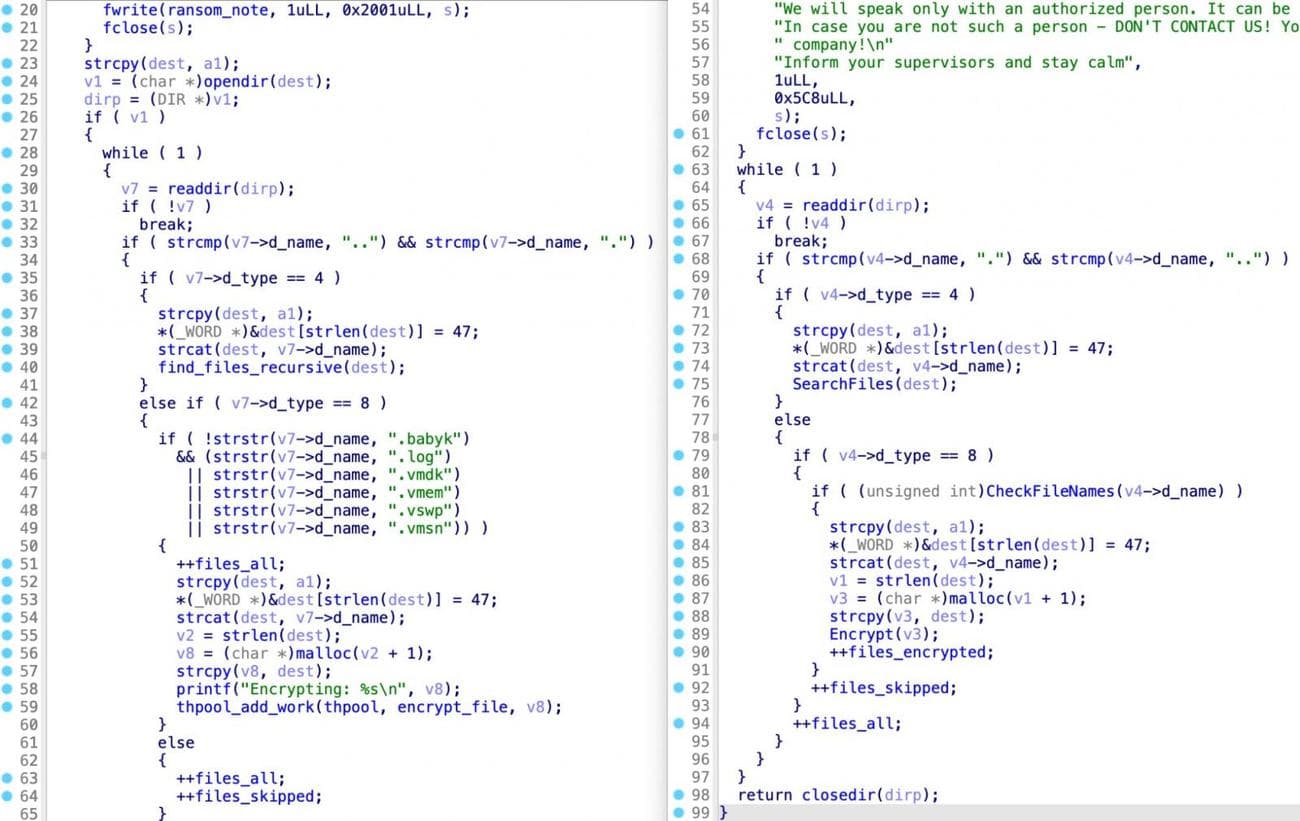

Σύγκριση Babuk εναντίον Conti POC (SentinelLabs)

Όπως ήταν αναμενόμενο, το πρόγραμμα δημιουργίας του Babuk που διέρρευσε έχει επιτρέψει στους εισβολείς να στοχεύουν συστήματα Linux ακόμα κι αν δεν έχουν την τεχνογνωσία να αναπτύξουν τα δικά τους προσαρμοσμένα στελέχη ransomware.

Δυστυχώς, η χρήση του από άλλες οικογένειες ransomware έχει επίσης κάνει πολύ πιο δύσκολο τον εντοπισμό των δραστών των επιθέσεων, καθώς η υιοθέτηση των ίδιων εργαλείων από πολλούς φορείς περιπλέκει πολύ τις προσπάθειες απόδοσης.

Αυτά προσθέτουν σε πολλά άλλα μοναδικά στελέχη ransomware που δεν βασίζονται στο Babuk και στοχεύουν εικονικές μηχανές VMware ESXi που ανακαλύφθηκαν στη φύση εδώ και αρκετά χρόνια.

Μερικά από αυτά που βρέθηκαν στη φύση είναι τα Royal Ransomware, Nevada Ransomware, GwisinLocker ransomware, Luna ransomware, RedAlert Ransomware, καθώς και Black Basta, LockBit, BlackMatter, AvosLocker, HelloKitty, REvil, RansomEXX και Hive.

Διαρροή πηγαίου κώδικα και κλειδιών αποκρυπτογράφησης

Η επιχείρηση ransomware Babuk (γνωστή και ως Babyk και Babuk Locker) εμφανίστηκε στις αρχές του 2021 στοχεύοντας επιχειρήσεις σε επιθέσεις διπλού εκβιασμού.

Ο πηγαίος κώδικας ransomware της συμμορίας διέρρευσε σε ένα ρωσόφωνο φόρουμ hacking τον Σεπτέμβριο του 2021, μαζί με κρυπτογραφητές VMware ESXi, NAS και Windows, καθώς και κρυπτογραφητές και αποκρυπτογραφητές που συγκεντρώθηκαν για ορισμένα από τα θύματα της συμμορίας.

Αφού επιτέθηκε στο Μητροπολιτικό Τμήμα της Ουάσιγκτον DC (MPD) τον Απρίλιο του 2021, η ομάδα εγκλήματος στον κυβερνοχώρο προσέλκυσε την ανεπιθύμητη προσοχή από τις αρχές επιβολής του νόμου των ΗΠΑ και ισχυρίστηκε ότι έκλεισε την επιχείρηση αφού άρχισε να αισθάνεται τη ζέστη.

Τα μέλη του Babuk αποσχίστηκαν, με τον διαχειριστή να ξεκινά το φόρουμ του Ramp για το έγκλημα στον κυβερνοχώρο και τα άλλα βασικά μέλη να επανακυκλοφορούν το ransomware ως Babuk V2.