Οι νέες μυστικές τεχνικές επιτρέπουν στους χάκερ να αποκτήσουν προνόμια SYSTEM των Windows

Οι ερευνητές ασφαλείας κυκλοφόρησαν το NoFilter, ένα εργαλείο που καταχράται την

πλατφόρμα

φιλτραρίσματος των

Windows

για να αυξήσει τα προνόμια ενός χρήστη για να αυξήσει τα δικαιώματα στο SYSTEM, το υψηλότερο επίπεδο δικαιωμάτων στα Windows.

Το βοηθητικό πρόγραμμα είναι χρήσιμο σε σενάρια μετά την εκμετάλλευση, όπου ένας εισβολέας χρειάζεται να εκτελέσει κακόβουλο κώδικα με υψηλότερα δικαιώματα ή να μετακινηθεί πλευρικά σε ένα δίκτυο θύματος καθώς ένας άλλος χρήστης είναι ήδη συνδεδεμένος στη μολυσμένη συσκευή.

Διπλασιασμός διακριτικών πρόσβασης

Η Microsoft ορίζει την πλατφόρμα φιλτραρίσματος των Windows (WFP) ως «ένα σύνολο API και υπηρεσιών συστήματος που παρέχουν μια πλατφόρμα για τη δημιουργία εφαρμογών φιλτραρίσματος δικτύου».

Οι προγραμματιστές μπορούν να χρησιμοποιήσουν το WFP API για να δημιουργήσουν κώδικα που μπορεί να φιλτράρει ή να τροποποιεί δεδομένα δικτύου προτού φτάσουν στον προορισμό, δυνατότητες που εμφανίζονται σε εργαλεία παρακολούθησης δικτύου, συστήματα ανίχνευσης εισβολών ή τείχη προστασίας.

Ερευνητές της εταιρείας κυβερνοασφάλειας Deep

Instinct

ανέπτυξαν τρεις νέες επιθέσεις για να αυξήσουν τα προνόμια σε έναν υπολογιστή με Windows χωρίς να αφήνουν πολλά στοιχεία και χωρίς να εντοπίζονται από πολλά προϊόντα ασφαλείας.

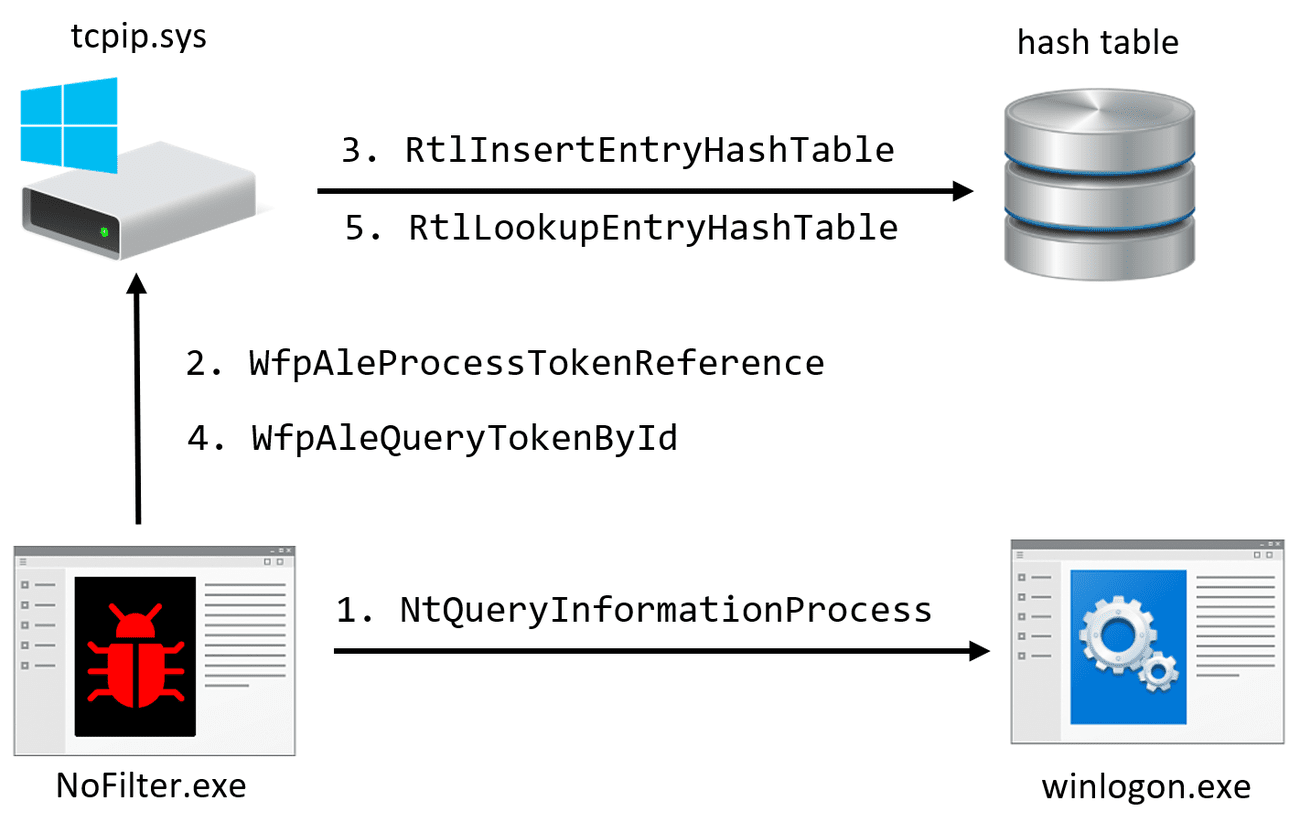

Η πρώτη μέθοδος επιτρέπει τη χρήση του WFP για την αντιγραφή των διακριτικών πρόσβασης, των κομματιών κώδικα που προσδιορίζουν τους χρήστες και τα δικαιώματά τους στο πλαίσιο ασφαλείας των νημάτων και των διαδικασιών.

Όταν ένα νήμα εκτελεί μια προνομιακή εργασία, τα αναγνωριστικά ασφαλείας επαληθεύουν εάν το συσχετισμένο διακριτικό έχει το απαιτούμενο επίπεδο πρόσβασης.

Ο Ron Ben Yizhak, ερευνητής ασφάλειας στο Deep Instinct, εξηγεί ότι η κλήση της συνάρτησης NtQueryInformationProcess επιτρέπει τη λήψη του πίνακα χειρισμού με όλα τα διακριτικά που διαθέτει μια διαδικασία.

“Οι λαβές σε αυτά τα διακριτικά μπορούν να αντιγραφούν για μια άλλη διαδικασία να κλιμακωθεί στο SYSTEM”, σημειώνει ο Yizhak σε ένα

τεχνική ανάρτηση ιστολογίου

.

Ο ερευνητής εξηγεί ότι ένα σημαντικό πρόγραμμα οδήγησης στο λειτουργικό σύστημα Windows κάλεσε

tcpip.sys

έχει πολλές λειτουργίες που θα μπορούσαν να κληθούν από αιτήματα IO συσκευής στο WPF ALE (

Επιβολή επιπέδου εφαρμογής

) επίπεδα λειτουργίας πυρήνα για φιλτράρισμα κατάστασης.

“Το αίτημα IO συσκευής αποστέλλεται για κλήση του WfpAleProcessTokenReference. Θα προσαρτηθεί στον χώρο διευθύνσεων της υπηρεσίας, θα αντιγράψει το διακριτικό της υπηρεσίας που ανήκει στο SYSTEM και θα το αποθηκεύσει στον πίνακα κατακερματισμού» – Ron Ben Yizhak

ο

Χωρίς φίλτρο

Το εργαλείο κάνει κατάχρηση του WPF με αυτόν τον τρόπο για να αντιγράψει ένα διακριτικό και έτσι να επιτύχει κλιμάκωση των προνομίων.

Κατάχρηση της πλατφόρμας φιλτραρίσματος των Windows για την αντιγραφή του διακριτικού πρόσβασης

πηγή: Deep Instinct

Αποφεύγοντας την κλήση στο DuplicateHandle, λέει ο ερευνητής, αυξάνει το stealth και πολλές λύσεις ανίχνευσης και απόκρισης τελικού σημείου πιθανότατα θα χάσουν την κακόβουλη ενέργεια.

Λήψη διακριτικού πρόσβασης SYSTEM και διαχειριστή

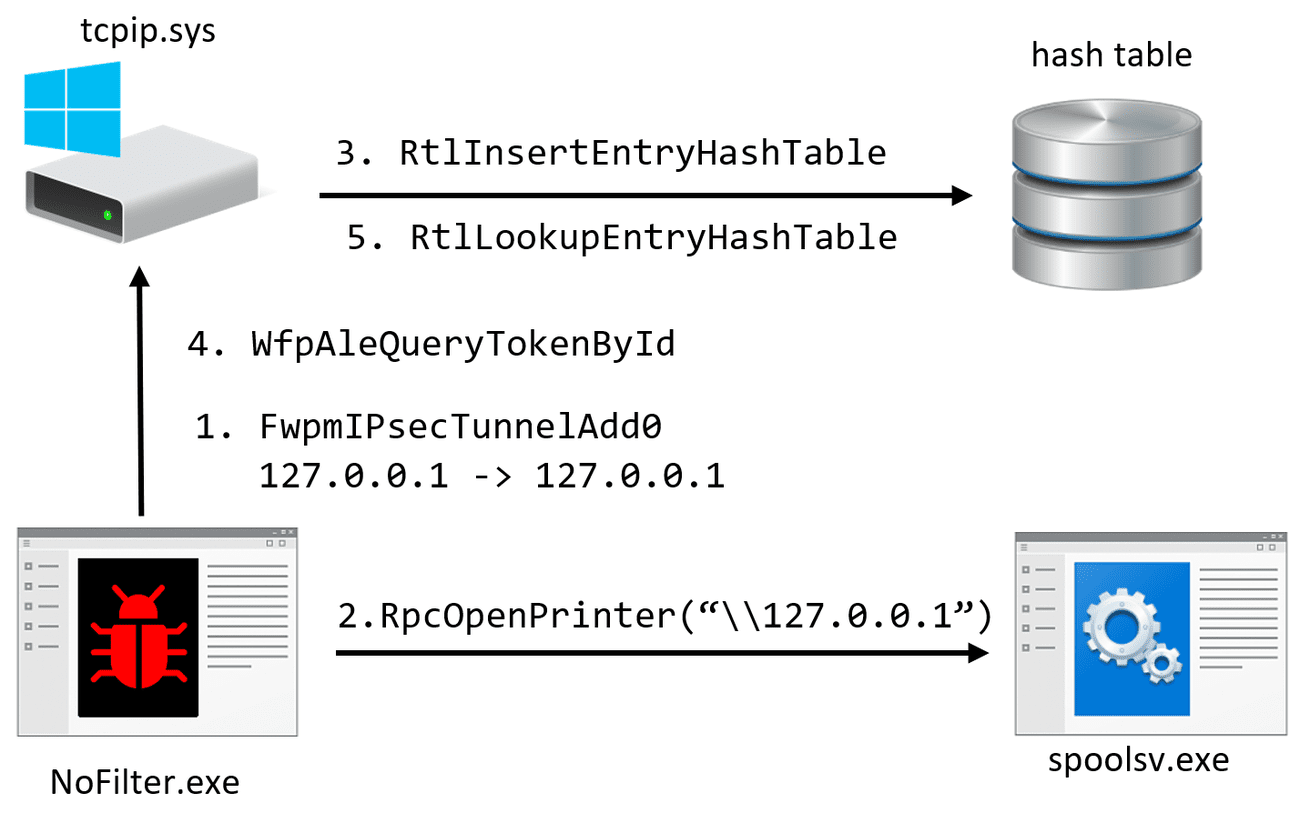

Μια δεύτερη τεχνική περιλαμβάνει την ενεργοποίηση μιας σύνδεσης IPSec και την κατάχρηση της υπηρεσίας Print Spooler για την εισ

αγωγή

ενός διακριτικού SYSTEM στον πίνακα.

Χρησιμοποιώντας την

RpcOpenPrinter

λειτουργία ανάκτησης -λαβή για έναν εκτυπωτή με όνομα. Αλλάζοντας το όνομα σε “\127.0.0.1”, η υπηρεσία συνδέεται με τον τοπικό κεντρικό υπολογιστή.

Μετά την κλήση RPC, απαιτούνται πολλαπλά αιτήματα IO συσκευής προς το WfpAleQueryTokenById για την ανάκτηση ενός διακριτικού SYSTEM.

Λήψη διακριτικού πρόσβασης SYSTEM μέσω του Print Spooler

πηγή: Deep Instinct

Ο Yizhak λέει ότι αυτή η μέθοδος είναι πιο κρυφή από την πρώτη, επειδή η διαμόρφωση μιας πολιτικής IPSec είναι μια ενέργεια που συνήθως γίνεται από νόμιμους προνομιούχους χρήστες, όπως οι διαχειριστές δικτύου.

«Επίσης, η πολιτική δεν αλλάζει την

επικοινωνία

. καμία υπηρεσία δεν θα πρέπει να επηρεαστεί από αυτό και οι λύσεις EDR που παρακολουθούν τη δραστηριότητα του δικτύου πιθανότατα θα αγνοήσουν τις συνδέσεις με τον τοπικό κεντρικό υπολογιστή.”

Μια τρίτη τεχνική που περιγράφεται στην ανάρτηση του Yizhak επιτρέπει τη λήψη του διακριτικού ενός άλλου χρήστη που είναι συνδεδεμένος στο παραβιασμένο σύστημα για λόγους πλευρικής μετακίνησης.

Ο ερευνητής λέει ότι είναι δυνατό να ξεκινήσει μια διαδικασία με τα δικαιώματα ενός συνδεδεμένου χρήστη, εάν το διακριτικό πρόσβασης μπορεί να προστεθεί στον πίνακα κατακερματισμού.

Αναζήτησε διακομιστές Remote Procedural Call (RPC) που εκτελούνται ως συνδεδεμένος χρήστης και έτρεξε ένα σενάριο για να βρει διαδικασίες που εκτελούνται ως διαχειριστής τομέα και εκθέτουν μια διεπαφή RPC.

Για να αποκτήσει το διακριτικό και να ξεκινήσει μια αυθαίρετη διαδικασία με τα δικαιώματα ενός συνδεδεμένου χρήστη, ο ερευνητής έκανε κατάχρηση της υπηρεσίας OneSyncSvc και του SyncController.dll, που είναι νέα στοιχεία στον κόσμο των προσβλητικών εργαλείων.

Συμβουλές ανίχνευσης

Οι χάκερ και οι ελεγκτές διείσδυσης είναι πιθανό να υιοθετήσουν τις τρεις τεχνικές, καθώς η αναφορά τους στο Κέντρο απόκρισης ασφαλείας της Microsoft είχε ως αποτέλεσμα η εταιρεία να πει ότι η συμπεριφορά ήταν η αναμενόμενη. Αυτό συνήθως σημαίνει ότι δεν θα υπάρξει διόρθωση ή μετριασμός.

Ωστόσο, παρά το γεγονός ότι είναι πιο κρυφό από άλλες μεθόδους, το Deep Instinct παρέχει μερικούς τρόπους για τον εντοπισμό των τριών επιθέσεων και συνιστά να αναζητήσετε τα ακόλουθα συμβάντα:

- Διαμόρφωση νέων πολιτικών IPSec που δεν ταιριάζουν με τη γνωστή διαμόρφωση δικτύου.

- Το RPC καλεί στο Spooler / OneSyncSvc ενώ είναι ενεργή μια πολιτική IPSec.

- Βίαιος εξαναγκασμός το LUID ενός διακριτικού μέσω πολλαπλών κλήσεων στο WfpAleQueryTokenById.

- Αίτημα IO συσκευής στη συσκευή WfpAle με διαδικασίες διαφορετικές από την υπηρεσία BFE.

Ο Yizhak παρουσίασε τις τρεις νέες τεχνικές στο συνέδριο χάκερ DEF CON νωρίτερα αυτό το μήνα. Πλήρεις τεχνικές λεπτομέρειες είναι διαθέσιμες στο

Η ανάρτηση του Deep Instinct

.