Η πιο μυστική έκδοση του κακόβουλου λογισμικού Linux BPFDoor εντοπίστηκε στη φύση

Related Posts

Ανακαλύφθηκε μια νέα, πιο κρυφή παραλλαγή του κακόβουλου λογισμικού Linux «BPFDoor», η οποία διαθέτει πιο ισχυρή κρυπτογράφηση και επικοινωνίες αντίστροφου κελύφους.

Το BPFDoor είναι ένα κρυφό κακόβουλο λογισμικό backdoor που είναι ενεργό τουλάχιστον από το 2017, αλλά ανακαλύφθηκε από ερευνητές ασφαλείας μόλις πριν από περίπου 12 μήνες.

Το κακόβουλο λογισμικό πήρε το όνομά του από τη χρήση του «Φίλτρου πακέτων Berkley» (BPF) για τη λήψη οδηγιών ενώ παρακάμπτονται οι περιορισμοί του τείχους προστασίας εισερχόμενης κυκλοφορίας.

Το BPFDoor έχει σχεδιαστεί για να επιτρέπει στους παράγοντες απειλών να διατηρούν μεγάλη επιμονή σε συστήματα Linux που έχουν παραβιαστεί και να παραμένουν απαρατήρητοι για παρατεταμένες περιόδους.

Νέα έκδοση BPFDoor

Μέχρι το 2022, το κακόβουλο λογισμικό χρησιμοποιούσε κρυπτογράφηση RC4, bind shell και iptables για επικοινωνία, ενώ οι εντολές και τα ονόματα αρχείων ήταν κωδικοποιημένα.

Η νεότερη παραλλαγή

αναλύεται από το Deep Instinct

διαθέτει στατική κρυπτογράφηση βιβλιοθήκης, αντίστροφη επικοινωνία κελύφους και όλες οι εντολές αποστέλλονται από τον διακομιστή C2.

Διαφορές μεταξύ της παλιάς και της νέας έκδοσης

(Βαθύ ένστικτο)

Με την ενσωμάτωση της κρυπτογράφησης σε μια στατική βιβλιοθήκη, οι προγραμματιστές κακόβουλου λογισμικού επιτυγχάνουν καλύτερη μυστικότητα και συσκότιση, καθώς καταργείται η εξάρτηση από εξωτερικές βιβλιοθήκες όπως αυτή που διαθέτει τον αλγόριθμο κρυπτογράφησης RC4.

Το κύριο πλεονέκτημα του αντίστροφου κελύφους έναντι του κελύφους bind είναι ότι το πρώτο δημιουργεί μια σύνδεση από τον μολυσμένο κεντρικό υπολογιστή με τους διακομιστές εντολών και ελέγχου του δράστη απειλής, επιτρέποντας την επικοινωνία με τους διακομιστές των εισβολέων ακόμη και όταν ένα τείχος προστασίας προστατεύει το δίκτυο.

Τέλος, η κατάργηση εντολών με σκληρό κώδικα καθιστά λιγότερο πιθανό το λογισμικό προστασίας από ιούς να ανιχνεύσει το κακόβουλο λογισμικό χρησιμοποιώντας στατική ανάλυση, όπως ανίχνευση βάσει υπογραφών. Θεωρητικά του δίνει επίσης μεγαλύτερη ευελιξία, υποστηρίζοντας ένα πιο ποικίλο σύνολο εντολών.

Το Deep Instinct αναφέρει ότι η τελευταία έκδοση του BPFDoor δεν έχει επισημανθεί ως κακόβουλη από καμία διαθέσιμη μηχανή AV στο VirusTotal, παρά την πρώτη της υποβολή στην πλατφόρμα που χρονολογείται από τον Φεβρουάριο του 2023.

Λογική λειτουργίας

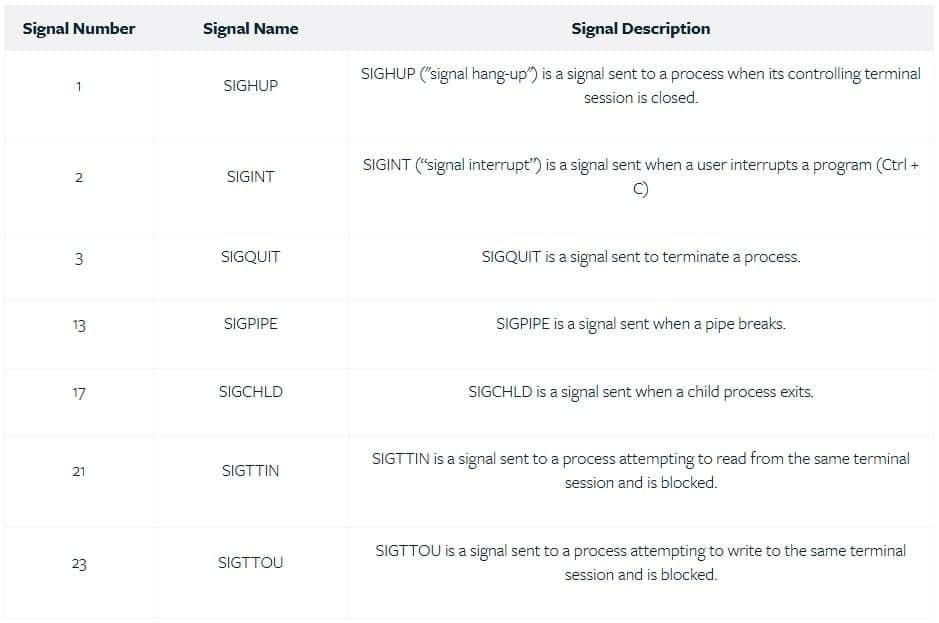

Κατά την πρώτη εκτέλεση, το BPFDoor δημιουργεί και κλειδώνει ένα αρχείο χρόνου εκτέλεσης στο “/var/run/initd.lock” και στη συνέχεια διαχωρίζεται για να εκτελεστεί ως θυγατρική διαδικασία και, τέλος, ρυθμίζεται να αγνοεί διάφορα σήματα λειτουργικού συστήματος που θα μπορούσαν να τη διακόψουν.

Το λειτουργικό σύστημα σηματοδοτεί ότι το κακόβουλο λογισμικό έχει ρυθμιστεί να αγνοεί

(Βαθύ ένστικτο)

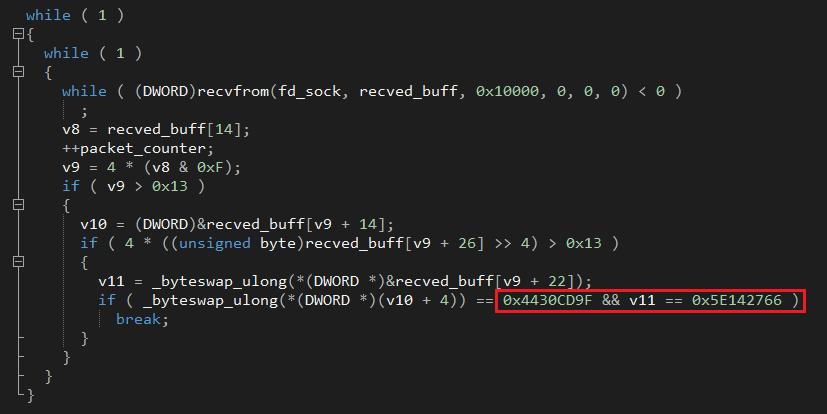

Στη συνέχεια, το κακόβουλο λογισμικό εκχωρεί ένα buffer μνήμης και δημιουργεί μια υποδοχή ανίχνευσης πακέτων που θα χρησιμοποιεί για την παρακολούθηση της εισερχόμενης κυκλοφορίας για μια “μαγική” ακολουθία byte (“x44x30xCDx9Fx5Ex14x27x66”) .

Ψάχνετε για τη μαγική ακολουθία byte

(Βαθύ ένστικτο)

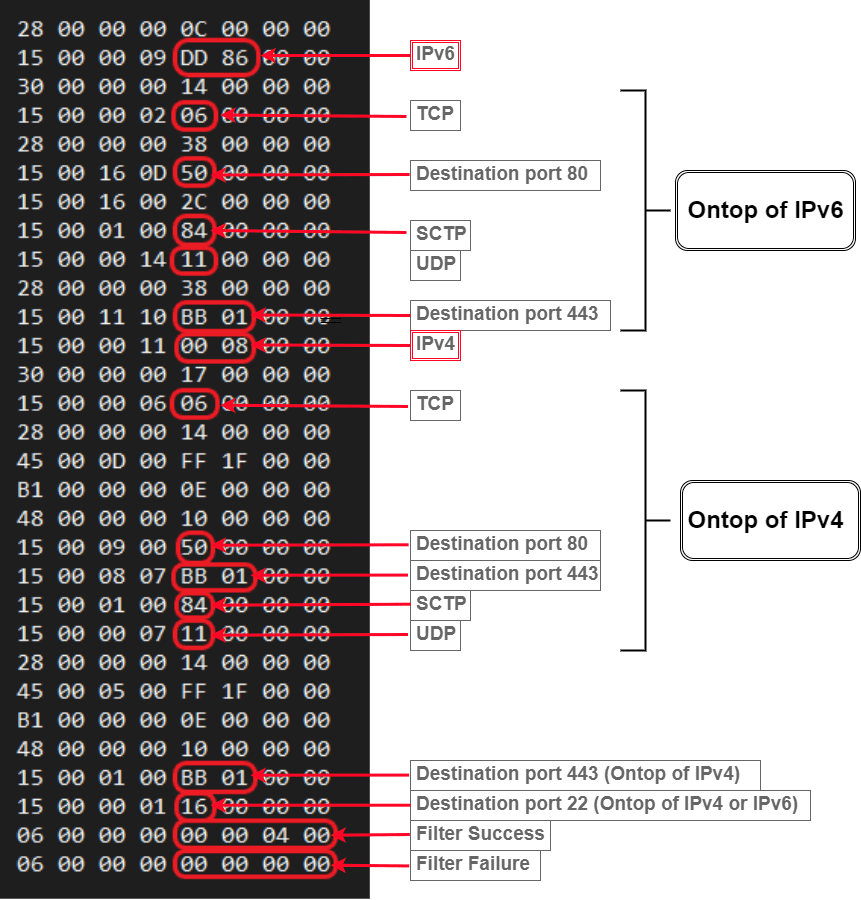

Σε αυτό το στάδιο, το BPFDoor συνδέει ένα φίλτρο πακέτων Berkley στην υποδοχή για να διαβάζει μόνο την κίνηση UDP, TCP και SCTP μέσω των θυρών 22 (ssh), 80 (HTTP) και 443 (HTTPS).

Τυχόν περιορισμοί του τείχους προστασίας που υπάρχουν στο μηχάνημα που έχει παραβιαστεί δεν θα επηρεάσει αυτήν τη δραστηριότητα sniffing, επειδή το BPFDoor λειτουργεί σε τόσο χαμηλό επίπεδο που δεν ισχύουν.

BPF σε πρίζα

(Βαθύ ένστικτο)

«Όταν το BPFdoor βρει ένα πακέτο που περιέχει τα «μαγικά» του byte στη φιλτραρισμένη κίνηση, θα το αντιμετωπίσει ως μήνυμα από τον χειριστή του και θα αναλύσει δύο πεδία και θα διαχωρίσει ξανά τον εαυτό του», εξηγεί το Deep Instinct.

“Η γονική διαδικασία θα συνεχιστεί και θα παρακολουθεί τη φιλτραρισμένη κίνηση που έρχεται από την υποδοχή, ενώ το παιδί θα αντιμετωπίζει τα προηγουμένως αναλυμένα πεδία ως συνδυασμό Command & Control IP-Port και θα προσπαθήσει να επικοινωνήσει μαζί του.”

Αφού δημιουργήσει μια σύνδεση με το C2, το κακόβουλο λογισμικό δημιουργεί ένα αντίστροφο κέλυφος και περιμένει μια εντολή από τον διακομιστή.

.png)

Λειτουργικό διάγραμμα

(Βαθύ ένστικτο)

BPFDoor

παραμένει απαρατήρητη

από λογισμικό ασφαλείας, επομένως οι διαχειριστές συστήματος μπορούν να βασίζονται μόνο στην έντονη παρακολούθηση της κυκλοφορίας του δικτύου και των αρχείων καταγραφής, χρησιμοποιώντας προϊόντα προστασίας τελικών σημείων τελευταίας τεχνολογίας και να παρακολουθούν την ακεραιότητα του αρχείου στο “/var/run/initd.lock.”

Επίσης, μια αναφορά του Μαΐου 2022 από το CrowdStrike τόνισε ότι το BPFDoor χρησιμοποίησε μια ευπάθεια του 2019 για να επιτύχει επιμονή σε στοχευμένα συστήματα, επομένως η εφαρμογή των διαθέσιμων ενημερώσεων ασφαλείας είναι πάντα μια κρίσιμη στρατηγική ενάντια σε όλους τους τύπους κακόβουλου λογισμικού.