Οι χάκερ του Stealthy Flax Typhoon χρησιμοποιούν LOLBins για να αποφύγουν τον εντοπισμό

Η Microsoft εντόπισε μια νέα ομάδα πειρατείας που παρακολουθεί τώρα ως Flax Typhoon, η οποία στοχεύει σε κυβερνητικούς φορείς και οργανισμούς εκπαίδευσης, κρίσιμης παραγωγής και τεχνολογίας πληροφοριών για σκοπούς κατασκοπείας.

Ο παράγοντας της απειλής δεν βασίζεται πολύ σε κακόβουλο λογισμικό για να αποκτήσει και να διατηρήσει πρόσβαση στο δίκτυο του θύματος και προτιμά να χρησιμοποιεί κυρίως στοιχεία που είναι ήδη διαθέσιμα στο λειτουργικό σύστημα, τα λεγόμενα δυαδικά αρχεία ή LOLBins που ζουν εκτός της γης και νόμιμο λογισμικό.

Λειτουργώντας τουλάχιστον από τα μέσα του 2021, το Flax Typhoon στόχευε κυρίως οργανισμούς στην Ταϊβάν, αν και η Microsoft ανακάλυψε ορισμένα θύματα στη

Νοτιοανατολική Ασία

, τη Βόρεια Αμερική και την Αφρική.

Παρατηρήθηκαν ΤΤΡ τυφώνα λιναριού

Στην καμπάνια που παρατήρησε η Microsoft, το Flax Typhoon απέκτησε αρχική πρόσβαση εκμεταλλευόμενος γνωστές ευπάθειες σε διακομιστές που αντιμετωπίζουν το κοινό, συμπεριλαμβανομένων εφαρμογών VPN, web, Java και SQL.

Οι χάκερ έριξαν το China Chopper, ένα μικρό (4KB) αλλά ισχυρό κέλυφος ιστού που παρέχει δυνατότητες απομακρυσμένης εκτέλεσης κώδικα.

Εάν απαιτείται, οι χάκερ ανεβάζουν τα προνόμιά τους σε επίπεδο διαχειριστή χρησιμοποιώντας τα δημόσια διαθέσιμα εργαλεία ανοιχτού κώδικα «Juicy Potato» και «BadPotato» που εκμεταλλεύονται γνωστά τρωτά σημεία για να αποκτήσουν υψηλότερα δικαιώματα.

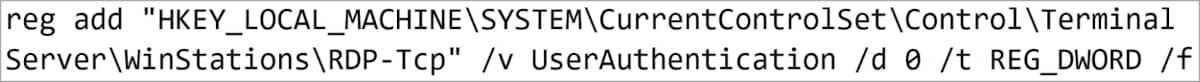

Στη συνέχεια, το Flax Typhoon εδραιώνει την

επιμονή

απενεργοποιώντας τον έλεγχο ταυτότητας σε επίπεδο δικτύου (NLA) μέσω τροποποιήσεων μητρώου και εκμεταλλευόμενος τη δυνατότητα προσβασιμότητας των Windows Sticky Keys για τη ρύθμιση μιας σύνδεσης RDP (Remote Desktop Protocol).

“Το Flax Typhoon μπορεί να έχει πρόσβαση στο παραβιασμένο σύστημα μέσω RDP, να χρησιμοποιεί τη συντόμευση Sticky Keys στην οθόνη σύνδεσης και να έχει πρόσβαση στη Διαχείριση εργασιών με προνόμια τοπικού συστήματος.”

εξηγεί η Microsoft

.

«Από εκεί, ο ηθοποιός μπορεί να εκκινήσει το Terminal, να δημιουργήσει ενδείξεις μνήμης και να κάνει σχεδόν οποιαδήποτε άλλη ενέργεια στο παραβιασμένο σύστημα».

Προσθήκη του κλειδιού μητρώου που απενεργοποιεί το NLA

(Microsoft)

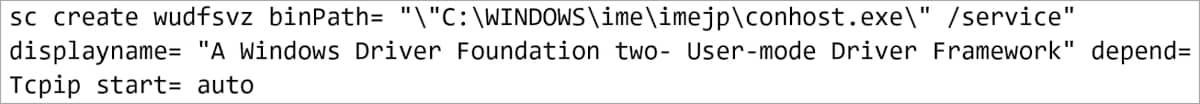

Για να παρακάμψει τους περιορισμούς συνδεσιμότητας RDP του RDP στο εσωτερικό δίκτυο, το Flax Typhoon εγκαθιστά μια νόμιμη γέφυρα VPN (εικονικό ιδιωτικό δίκτυο) για να διατηρήσει τη σύνδεση μεταξύ του παραβιασμένου συστήματος και του εξωτερικού διακομιστή του.

Οι χάκερ πραγματοποιούν λήψη του προγράμματος-πελάτη SoftEther VPN ανοιχτού κώδικα χρησιμοποιώντας LOLBins όπως το

PowerShell

Invoke-WebRequest

χρησιμότητα,

certutil

ή

bitsadmin

και κατάχρηση διαφόρων ενσωματωμένων εργαλείων των Windows για να ρυθμίσετε την αυτόματη εκκίνηση της εφαρμογής VPN κατά την εκκίνηση του συστήματος.

Υπηρεσία συστήματος για την εκκίνηση του SoftEther VPN

(Microsoft)

Για να ελαχιστοποιηθεί ο

κίνδυνος

εντοπισμού, οι εισβολείς το μετονομάζουν σε «conhost.exe» ή «dllhost.exe», καλύπτοντάς το έτσι ως νόμιμο στοιχείο των Windows.

Επιπλέον

, το Flax Typhoon χρησιμοποιεί τη λειτουργία VPN-over-HTTPS του SoftEther για να αποκρύψει την κυκλοφορία VPN ως τυπική κίνηση HTTPS.

Η Microsoft λέει ότι οι χάκερ χρησιμοποιούν τα Windows Remote Management (WinRM), WMIC και άλλα LOLBins για πλευρική κίνηση.

Οι ερευνητές λένε ότι αυτός ο αντίπαλος με έδρα την Κίνα χρησιμοποιεί συχνά το εργαλείο Mimikatz για να εξάγει διαπιστευτήρια από τη μνήμη διεργασίας της τοπικής υπηρεσίας υποσυστήματος υπηρεσίας ασφαλείας (LSASS) και την ομάδα μητρώου Διαχείρισης Λογαριασμού Ασφαλείας (SAM).

Η Microsoft δεν έχει παρατηρήσει το Flax Typhoon να χρησιμοποιεί τα κλεμμένα διαπιστευτήρια για την εξαγωγή πρόσθετων δεδομένων, γεγονός που καθιστά ασαφή προς το παρόν τον κύριο στόχο του ηθοποιού.

ΠΡΟΣΤΑΣΙΑ

Η Microsoft συνιστά στους οργανισμούς να εφαρμόζουν τις πιο πρόσφατες ενημερώσεις ασφαλείας σε τερματικά σημεία που εκτίθενται στο Διαδίκτυο και σε διακομιστές που αντιμετωπίζουν κοινό και ο έλεγχος ταυτότητας πολλαπλών παραγόντων (MFA) θα πρέπει να είναι ενεργοποιημένος σε όλους τους λογαριασμούς.

Επιπλέον, η παρακολούθηση του μητρώου θα μπορούσε να βοηθήσει στη σύλληψη προσπαθειών τροποποίησης και μη εξουσιοδοτημένων αλλαγών, όπως αυτές που εκτελούνται από το Flax Typhoon για την απενεργοποίηση της NLA.

Οι οργανισμοί που υποπτεύονται παραβίαση από αυτόν τον συγκεκριμένο παράγοντα απειλής πρέπει να εξετάσουν διεξοδικά τα δίκτυά τους, καθώς οι μεγάλες περίοδοι παραμονής του Flax Typhoon επιτρέπουν τον συμβιβασμό πολλών λογαριασμών και την αλλαγή της διαμόρφωσης του συστήματος για μακροπρόθεσμη πρόσβαση.