Ένα βραζιλιάνικο λογισμικό υποκλοπής τηλεφώνων παραβιάστηκε και οι συσκευές των θυμάτων «διαγράφηκαν» από τον διακομιστή

Ένα λογισμικό κατασκοπείας πορτογαλικής γλώσσας

που ονομάζεται WebDetetive έχει χρησιμοποιηθεί για να παραβιάσει περισσότερα από 76.000 τηλέφωνα Android τα τελευταία χρόνια σε όλη τη Νότια Αμερική, κυρίως στη

Βραζιλία

. Η WebDetetive είναι επίσης η πιο πρόσφατη εταιρεία τηλεφωνικών κατασκοπευτικών λογισμικών τους τελευταίους μήνες που έχει παραβιαστεί.

Σε ένα αχρονολόγητο σημείωμα που είδε το TechCrunch, οι μη κατονομαζόμενοι χάκερ περιέγραψαν πώς βρήκαν και εκμεταλλεύτηκαν διάφορα τρωτά σημεία ασφαλείας που τους επέτρεψαν να θέσουν σε κίνδυνο τους διακομιστές του WebDetetive και την πρόσβαση στις βάσεις δεδομένων των χρηστών του. Εκμεταλλευόμενοι άλλα ελαττώματα στον πίνακα εργαλείων ιστού του κατασκευαστή spyware – που χρησιμοποιούν οι καταχραστές για να έχουν πρόσβαση στα κλεμμένα τηλεφωνικά δεδομένα των θυμάτων τους – οι χάκερ είπαν ότι απαρίθμησαν και κατέβασαν κάθε εγγραφή του πίνακα ελέγχου, συμπεριλαμβανομένης της διεύθυνσης email κάθε πελάτη.

Οι χάκερ είπαν ότι η πρόσβαση στο ταμπλό τους επέτρεψε επίσης να διαγράψουν εντελώς τις συσκευές-θύμα από το δίκτυο spyware, αποκόπτοντας αποτελεσματικά τη σύνδεση σε επίπεδο διακομιστή για να εμποδίσουν τη συσκευή να ανεβάσει νέα δεδομένα. «Που κάναμε σίγουρα. Γιατί μπορούσαμε. Επειδή #fuckstalkerware», έγραψαν οι χάκερ στο σημείωμα.

Η σημείωση συμπεριλήφθηκε σε μια κρυφή μνήμη που περιείχε περισσότερα από 1,5 gigabyte δεδομένων που αφαιρέθηκαν από τον πίνακα ελέγχου ιστού του spyware. Αυτά τα δεδομένα περιλάμβαναν πληροφορίες για κάθε πελάτη, όπως τη διεύθυνση IP από την οποία συνδέθηκαν και το ιστορικό αγορών. Τα δεδομένα απαριθμούσαν επίσης κάθε συσκευή που είχε παραβιάσει κάθε πελάτης, ποια έκδοση του spyware εκτελούσε το τηλέφωνο και τους τύπους δεδομένων που συνέλεγε το λογισμικό υποκλοπής από το τηλέφωνο του θύματος.

Η κρυφή μνήμη δεν περιελάμβανε το κλεμμένο περιεχόμενο από τα τηλέφωνα των θυμάτων.

DDoSecrets

μια μη κερδοσκοπική ομάδα διαφάνειας που ευρετηριάζει σύνολα δεδομένων που διέρρευσαν και εκτέθηκαν για το δημόσιο συμφέρον, έλαβε τα δεδομένα WebDetetive και τα μοιράστηκε με το TechCrunch για ανάλυση.

Συνολικά, τα δεδομένα έδειξαν ότι το WebDetetive είχε παραβιάσει 76.794 συσκευές μέχρι σήμερα τη στιγμή της παραβίασης. Τα δεδομένα περιείχαν επίσης 74.336 μοναδικές διευθύνσεις email πελατών, αν και το WebDetetive δεν επαληθεύει τις διευθύνσεις email ενός πελάτη κατά την εγγραφή, αποτρέποντας οποιαδήποτε ουσιαστική ανάλυση των πελατών του spyware.

Δεν είναι γνωστό ποιος βρίσκεται πίσω από την παραβίαση του WebDetetive και οι χάκερ δεν έδωσαν στοιχεία επικοινωνίας. Το TechCrunch δεν μπόρεσε να επιβεβαιώσει ανεξάρτητα τον ισχυρισμό των χάκερ ότι διέγραψε τις συσκευές των θυμάτων από το δίκτυο, αν και το TechCrunch επαλήθευσε την αυθεντικότητα των κλεμμένων δεδομένων αντιστοιχίζοντας μια επιλογή αναγνωριστικών συσκευών στην κρυφή μνήμη με ένα δημόσια προσβάσιμο τελικό σημείο στον διακομιστή του WebDetetive.

Το WebDetetive είναι ένας τύπος εφαρμογής παρακολούθησης τηλεφώνου που τοποθετείται στο τηλέφωνο ενός ατόμου χωρίς τη συγκατάθεσή του, συχνά από κάποιον που γνωρίζει τον κωδικό πρόσβασης του τηλεφώνου.

Μόλις φυτευτεί, η εφαρμογή αλλάζει το εικονίδιό της στην αρχική οθόνη του τηλεφώνου, καθιστώντας το spyware δύσκολο να εντοπιστεί και να αφαιρεθεί. Το WebDetetive αρχίζει αμέσως να ανεβάζει κρυφά τα περιεχόμενα του τηλεφώνου ενός ατόμου στους διακομιστές του, συμπεριλαμβανομένων των μηνυμάτων, των αρχείων καταγραφής κλήσεων, των εγγραφών τηλεφωνικών κλήσεων, των φωτογραφιών, των εγγραφών περιβάλλοντος από το μικρόφωνο του τηλεφώνου, των εφαρμογών κοινωνικών μέσων και των ακριβών δεδομένων τοποθεσίας σε πραγματικό χρόνο.

Παρά την ευρεία πρόσβαση που έχουν αυτές οι αποκαλούμενες εφαρμογές “stalkerware” (ή spouseware) στα προσωπικά και ευαίσθητα δεδομένα τηλεφώνου του θύματος, το spyware είναι διαβόητο buggy και γνωστό για την κακή κωδικοποίησή του, η οποία θέτει τα ήδη κλεμμένα δεδομένα των θυμάτων σε κίνδυνο περαιτέρω συμβιβασμός.

WebDetetive, γνωρίστε το OwnSpy

Λίγα είναι γνωστά για το WebDetetive πέρα από τις δυνατότητες επιτήρησής του. Δεν είναι ασυνήθιστο για τους κατασκευαστές spyware να αποκρύπτουν ή να συσκοτίζουν την πραγματική τους ταυτότητα, δεδομένων των κινδύνων φήμης και νομικής φήμης που συνεπάγεται η παρ

αγωγή

spyware και η διευκόλυνση της παράνομης παρακολούθησης άλλων. Το WebDetetive δεν διαφέρει. Ο ιστότοπός της δεν αναφέρει ποιος κατέχει ή διαχειρίζεται το WebDetetive.

Όμως, ενώ τα ίδια τα δεδομένα που παραβιάστηκαν αποκαλύπτουν λίγες ενδείξεις για τους διαχειριστές του WebDetetive, πολλές από τις ρίζες του μπορούν να εντοπιστούν στο OwnSpy, μια άλλη ευρέως χρησιμοποιούμενη εφαρμογή κατασκοπείας τηλεφώνου.

Η TechCrunch κατέβασε την εφαρμογή WebDetetive Android από τον ιστότοπό της (καθώς τόσο η Apple όσο και η Google απαγορεύουν τις εφαρμογές stalkerware από τα καταστήματα εφαρμογών τους) και τοποθέτησε την εφαρμογή σε μια εικονική συσκευή, επιτρέποντάς μας να αναλύσουμε την εφαρμογή σε ένα απομονωμένο sandbox χωρίς να της δώσουμε πραγματικά δεδομένα. όπως η τοποθεσία μας. Πραγματοποιήσαμε μια ανάλυση της κυκλοφορίας δικτύου για να κατανοήσουμε ποια δεδομένα ρέουν μέσα και έξω από την εφαρμογή WebDetetive, η οποία διαπίστωσε ότι ήταν ένα σε μεγάλο βαθμό ανασυσκευασμένο αντίγραφο του spyware του OwnSpy. Ο χρήστης του WebDetetive, τον οποίο στέλνει στον διακομιστή για να προσδιορίσει τον εαυτό του, εξακολουθούσε να αναφέρεται στον εαυτό του ως OwnSpy, παρόλο που ανέβαζε τα εικονικά δεδομένα της εικονικής μας συσκευής στους διακομιστές του WebDetetive.

Μια διπλή σύγκριση φωτογραφιών του WebDetetive (αριστερά) και του OwnSpy (δεξιά) που εκτελούνται σε Android.

Συντελεστές εικόνας:

TechCrunch

Το OwnSpy αναπτύχθηκε στην Ισπανία από

Καινοτομίες για κινητά

, μια εταιρεία με έδρα τη Μαδρίτη που διευθύνεται από τον Antonio Calatrava. Το OwnSpy λειτουργεί τουλάχιστον από το 2010, σύμφωνα με τον ιστότοπό του, και ισχυρίζεται ότι έχει 50.000 πελάτες, αν και δεν είναι γνωστό πόσες συσκευές έχει παραβιάσει το OwnSpy μέχρι σήμερα.

Το OwnSpy λειτουργεί επίσης ένα μοντέλο θυγατρικών, επιτρέποντας σε άλλους να κάνουν προμήθεια προωθώντας την εφαρμογή ή προσφέροντας «ένα νέο προϊόν στους πελάτες σας» με αντάλλαγμα το OwnSpy να περικόψει τα κέρδη, σύμφωνα με

ένα αρχειοθετημένο αντίγραφο

της ιστοσελίδας των θυγατρικών της. Δεν είναι σαφές ποιοι άλλοι λειτουργικοί σύνδεσμοι, εάν υπάρχουν, υπάρχουν μεταξύ του OwnSpy και του WebDetetive. Ο Calatrava δεν επέστρεψε αίτημα για σχόλιο ούτε παρείχε στοιχεία επικοινωνίας για τους διαχειριστές του WebDetetive.

Λίγο καιρό αφότου στείλαμε email στον Calatrava, τμήματα της γνωστής υποδομής του OwnSpy έπεσαν εκτός σύνδεσης. Μια ξεχωριστή ανάλυση κυκλοφορίας δικτύου της εφαρμογής του OwnSpy από το TechCrunch διαπίστωσε ότι η εφαρμογή spyware του OwnSpy δεν λειτουργούσε πλέον. Η εφαρμογή του WebDetetive συνεχίζει να λειτουργεί.

Καταστροφική επίθεση;

Το WebDetetive είναι ο δεύτερος κατασκευαστής λογισμικού υποκλοπής spyware που στοχοποιείται από μια κατασ

τροφή

δεδομένων τους τελευταίους μήνες. Το LetMeSpy, μια εφαρμογή spyware που αναπτύχθηκε από τον Πολωνό προγραμματιστή Rafal Lidwin, τερματίστηκε μετά από ένα hack που αποκάλυψε και διέγραψε κλεμμένα δεδομένα τηλεφώνου των θυμάτων από τους διακομιστές του LetMeSpy. Ο Λίντγουιν αρνήθηκε να απαντήσει σε ερωτήσεις σχετικά με το περιστατικό.

Σύμφωνα με την καταμέτρηση του TechCrunch, τουλάχιστον

μια ντουζίνα εταιρείες spyware

Τα τελευταία χρόνια έχουν εκθέσει, διαχέει ή με άλλον τρόπο θέτουν τα κλεμμένα τηλεφωνικά δεδομένα των θυμάτων σε κίνδυνο περαιτέρω παραβίασης λόγω κακής κωδικοποίησης και εύκολα εκμεταλλεύσιμων σημείων ασφαλείας.

Το TechCrunch δεν μπόρεσε να επικοινωνήσει με τους διαχειριστές του WebDetetive για σχόλια. Ένα μήνυμα ηλεκτρονικού ταχυδρομείου που στάλθηκε στη διεύθυνση ηλεκτρονικού ταχυδρομείου υποστήριξης του WebDetetive σχετικά με την παραβίαση δεδομένων — συμπεριλαμβανομένου του εάν ο κατασκευαστής λογισμικού κατασκοπείας έχει αντίγραφα ασφαλείας — δεν επιστράφηκε. Δεν είναι σαφές εάν ο κατασκευαστής spyware θα ειδοποιήσει τους πελάτες ή τα θύματα για την παραβίαση δεδομένων ή εάν εξακολουθεί να έχει τα δεδομένα ή τα αρχεία για να το κάνει.

Οι καταστροφικές επιθέσεις, αν και σπάνιες, θα μπορούσαν να έχουν ακούσιες και επικίνδυνες συνέπειες για τα θύματα του spyware. Το λογισμικό υποκλοπής συνήθως ειδοποιεί τον καταχραστή εάν η εφαρμογή spyware σταματήσει να λειτουργεί ή αφαιρεθεί από το τηλέφωνο ενός θύματος και η διακοπή μιας σύνδεσης χωρίς ένα σχέδιο ασφαλείας θα μπορούσε να θέσει τα θύματα του spyware σε επικίνδυνη κατάσταση. ο

Συνασπισμός κατά του Stalkerware

που εργάζεται για την υποστήριξη των θυμάτων και των επιζώντων του stalkerware, διαθέτει πόρους στον ιστότοπό της για όσους υποψιάζονται ότι το τηλέφωνό τους έχει παραβιαστεί.

Πώς να βρείτε και να αφαιρέσετε το WebDetetive

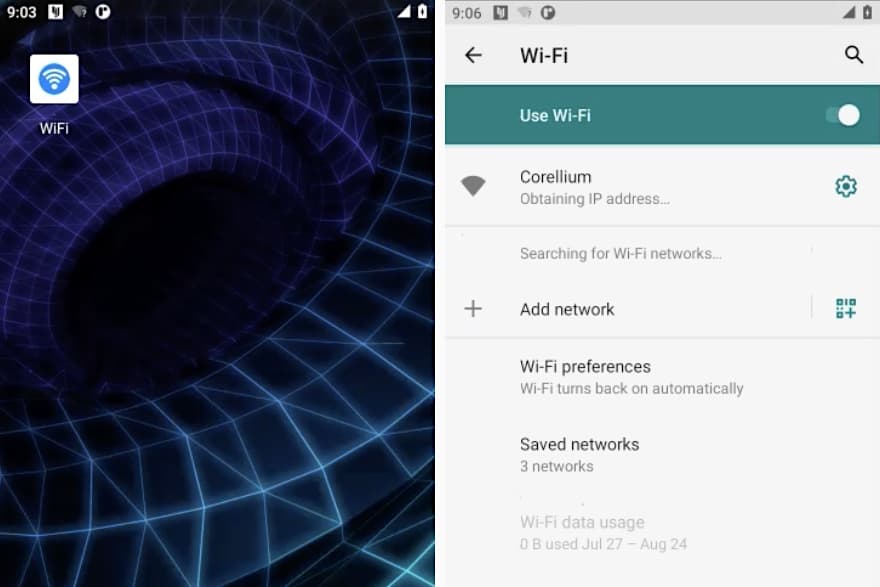

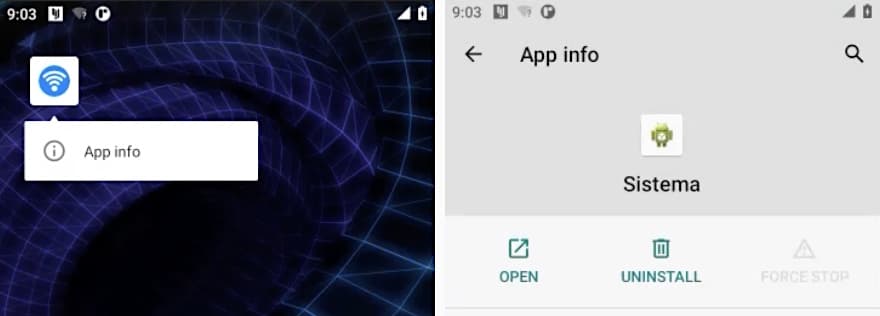

Σε αντίθεση με τις περισσότερες εφαρμογές παρακολούθησης τηλεφώνου, το WebDetetive και το OwnSpy δεν κρύβουν την εφαρμογή τους σε μια αρχική οθόνη Android, αλλά μεταμφιέζονται σε μια εφαρμογή Wi-Fi που παρουσιάζει το σύστημα Android.

Το WebDetetive είναι σχετικά εύκολο να εντοπιστεί. Η εφαρμογή εμφανίζεται με το όνομα “WiFi” και διαθέτει ένα λευκό εικονίδιο ασύρματης σύνδεσης σε μπλε κύκλο σε λευκό φόντο.

Ένα στιγμιότυπο οθόνης που δείχνει την εφαρμογή “WiFi”, η οποία εμφανίζεται ως εφαρμογή Wi-Fi συστήματος. Ωστόσο, αυτή η εφαρμογή είναι μεταμφιεσμένο λογισμικό υποκλοπής spyware.

Συντελεστές εικόνας:

TechCrunch

Όταν πατηθεί και κρατηθεί και προβληθούν οι πληροφορίες της εφαρμογής, η εφαρμογή ονομάζεται στην πραγματικότητα “Sistema”.

Αυτό το εικονίδιο εφαρμογής “WiFi”, όταν πατηθεί, θα εμφανίζεται στην πραγματικότητα ως εφαρμογή που ονομάζεται “Sistema”, σχεδιασμένη να μοιάζει με εφαρμογή συστήματος Android, αλλά στην πραγματικότητα είναι λογισμικό κατασκοπείας WebDetetive.

Συντελεστές εικόνας:

TechCrunch

Έχουμε έναν γενικό οδηγό που μπορεί να σας βοηθήσει να αφαιρέσετε το λογισμικό υποκλοπής Android από το τηλέφωνό σας, εάν είναι ασφαλές να το κάνετε. Θα πρέπει να το διασφαλίσετε

Το Google Play Protect είναι ενεργοποιημένο

καθώς αυτό το

χαρακτηριστικό

ασφαλείας στη συσκευή μπορεί να προστατεύσει από κακόβουλες

εφαρμογές Android

. Μπορείτε να ελέγξετε την κατάστασή του από το μενού ρυθμίσεων στο Google Play.

Εάν εσείς ή κάποιος που γνωρίζετε χρειάζεται βοήθεια, η Εθνική Γραμμή Ενεργειακής Βίας για την Οικογένεια (1-800-799-7233) παρέχει δωρεάν, εμπιστευτική υποστήριξη 24/7 σε θύματα ενδοοικογενειακής κακοποίησης και βίας. Εάν βρίσκεστε σε κατάσταση έκτακτης ανάγκης, καλέστε το 911. Το

Συνασπισμός κατά του Stalkerware

έχει επίσης πόρους εάν πιστεύετε ότι το τηλέφωνό σας έχει παραβιαστεί από λογισμικό υποκλοπής.