Τέσσερα κοινά λάθη κωδικών πρόσβασης που λατρεύουν να εκμεταλλεύονται οι χάκερ

Ο εγκέφαλός μας είναι απίστευτα καλός στην ολοκλήρωση του μοτίβου – γι’ αυτό βλέπουμε ζώα στα σύννεφα και θυμόμαστε ολόκληρα τραγούδια από έναν μόνο στίχο. Έτσι, όσον αφορά τους κωδικούς πρόσβασης, οι χρήστες έχουν μια φυσική συνάφεια με συστήματα και μοτίβα που είναι ικανοποιη

τι

κά και εύκολα στη μνήμη.

Ακόμα κι αν αυτό σημαίνει παράκαμψη της πολιτικής κωδικών πρόσβασης ενός οργανισμού. Οι εισβολείς το γνωρίζουν καλά αυτό και έχουν εφαρμόσει στρατηγικές για να εκμεταλλευτούν τα λάθη που κάνουν οι τελικοί χρήστες (και τις πολιτικές κωδικών πρόσβασης που τους επιτρέπουν να ξεφύγουν από αυτό).

Παρά το γεγονός ότι είναι οπλισμένοι με σύγχρονα εργαλεία και τεχνικές, το σπάσιμο των κωδικών πρόσβασης εξακολουθεί να βασίζεται ουσιαστικά στην εικασία. Οποιεσδήποτε ενδείξεις σχετικά με το τι συνθέτει τη δομή ενός κωδικού πρόσβασης είναι πολύ χρήσιμες για τους χάκερ.

Θα δούμε πώς οι χάκερ εκμεταλλεύονται τέσσερα από τα πιο συνηθισμένα λάθη κωδικών πρόσβασης που κάνουν οι χρήστες, καθώς και τρόπους ενίσχυσης της υπηρεσίας καταλόγου Active Directory έναντι αυτών των κινδύνων.

1. Κοινοί όροι «βάσης».

Οι χρήστες τείνουν να ξεκινούν με μια βασική λέξη όταν δημιουργούν έναν κωδικό πρόσβασης. Το πρόβλημα είναι ότι αυτή η βασική λέξη είναι σπάνια τυχαία και συνήθως έχει κάποια σχέση με το ίδιο το άτομο ή την εταιρεία στην οποία εργάζεται. Στη συνέχεια, θα τροποποιήσουν σταδιακά αυτήν τη βασική λέξη κατά τη διάρκεια επαναφοράς ή λήξης, ως ένας τρόπος να παρακάμψουν τις ρυθμίσεις προεπιλεγμένου ιστορικού κωδικού πρόσβασης και πολυπλοκότητας στην υπηρεσία καταλόγου Active Directory. Συνήθως, γράφουν κεφαλαία το πρώτο γράμμα και προσθέτουν έναν ειδικό χαρακτήρα στο τέλος.

Οι εισβολείς γνωρίζουν ότι δεν χρειάζεται να σπάσουν τους ισχυρότερους κωδικούς πρόσβασης για να μπουν σε έναν οργανισμό – μόνο τους πιο αδύναμους. Μπορούν να εκμεταλλευτούν κοινούς όρους βάσης μέσω

επιθέσεις λεξικού

, όπου χρησιμοποιείται μια προκαθορισμένη λίστα αδύναμων βασικών όρων και οι κοινές τροποποιήσεις τους για την εικασία κωδικών πρόσβασης ή κλειδιών αποκρυπτογράφησης. Αυτές οι επιθέσεις επηρεάζουν με επιτυχία την ανθρώπινη τάση να επιλέγει την απλότητα και την εξοικείωση κατά τη δημιουργία κωδικών πρόσβασης.

ο

Αναφορά αδύναμου κωδικού Specops 2023

εξέτασε 4,6 εκατομμύρια κωδικούς πρόσβασης που συλλέχθηκαν σε διάστημα αρκετών εβδομάδων, καθώς και αυτούς που χρησιμοποιούνται για επίθεση σε θύρες RDP σε ζωντανές επιθέσεις. Ο πιο συνηθισμένος βασικός όρος; ‘Κωδικός πρόσβασης’.

Μπορεί να έχετε υψηλότερες προσδοκίες το 2023, αλλά οι άλλοι πιο συνηθισμένοι βασικοί όροι ήταν «διαχειριστής» και «καλώς ήρθατε». Τα μέσα κοινωνικής δικτύωσης προσφέρουν επίσης ένα χρυσωρυχείο για επιτιθέμενους που στοχεύουν συγκεκριμένα άτομα, τα οποία μπορούν εύκολα να μάθουν γενέθλια, ονόματα οικογένειας, ονόματα κατοικίδιων ζώων και μέρη που έχουν σημασία για κάποιον.

2. Σύντομο μήκος κωδικού πρόσβασης

Ακόμη και με αδύναμους όρους βάσης, ένας χάκερ μπορεί να έχει πολλές παραλλαγές να αντιμετωπίσει. Χρησιμοποιούν

τεχνικές ωμής δύναμης

για να επαναλάβετε γρήγορα και να δοκιμάσετε όλους τους πιθανούς συνδυασμούς κωδικών πρόσβασης μέσω ατελείωτων προσπαθειών σύνδεσης μέχρι να βρεθεί ο σωστός.

Οι επιθέσεις ωμής βίας είναι εξαιρετικά αποτελεσματικές έναντι σύντομων κωδικών πρόσβασης – ειδικά ξεκινώντας με κοινούς βασικούς όρους που βρίσκονται σε λίστες λεξικών σε αυτό που είναι γνωστό ως

υβριδική επίθεση

.

Η έρευνα Specops το διαπίστωσε

Το 88% των κωδικών πρόσβασης

που χρησιμοποιούνται για επίθεση στις θύρες RDP σε ζωντανές επιθέσεις είναι 12 χαρακτήρες ή λιγότεροι. Πολλοί οργανισμοί επιβάλλουν μόνο ένα ακόμη μικρότερο μήκος κωδικού πρόσβασης οκτώ χαρακτήρων μέσω των ρυθμίσεων της υπηρεσίας καταλόγου Active Directory. Και αν δοθεί σε έναν χρήστη η επιλογή να δημιουργήσει έναν μικρότερο κωδικό πρόσβασης, θα τον πάρει.

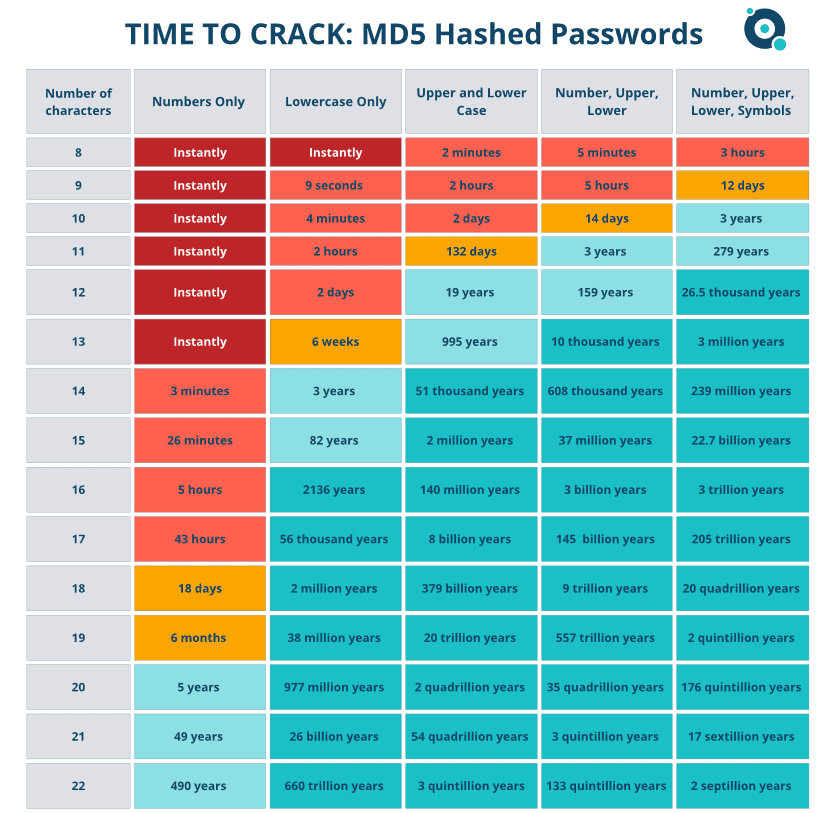

Όπως δείχνει ο παρακάτω πίνακας, η επιβολή μεγαλύτερου μήκους κωδικού πρόσβασης είναι μια εξαιρετικά αποτελεσματική άμυνα έναντι επιθέσεων ωμής βίας.

*Χρόνος που απαιτείται (με μέτριο εξοπλισμό) για να σπάσετε τους κωδικούς πρόσβασης στο MD5, έναν ευρέως χρησιμοποιούμενο αλγόριθμο κατακερματισμού

.

Ο καλύτερος τρόπος για να ακυρώσετε την απειλή επιθέσεων ωμής βίας είναι να ενθαρρύνετε τους χρήστες να δημιουργήσουν μεγαλύτερους κωδικούς πρόσβασης που εξακολουθούν να είναι αξέχαστοι. Για παράδειγμα, τρεις τυχαίες αλλά αξιομνημόνευτες λέξεις συνδυάζονται για να δημιουργήσουν μια φράση πρόσβασης, όπως:

Postbox-Throw-Calzone

.

Η αντικατάσταση μερικών ειδικών χαρακτήρων θα καθιστούσε αυτόν τον κωδικό πρόσβασης πολύ ασφαλή τόσο από επιθέσεις λεξικού όσο και από επιθέσεις ωμής βίας. Ένας άλλος τρόπος για να ενθαρρύνετε τους χρήστες να δημιουργούν μεγαλύτερους κωδικούς πρόσβασης είναι μέσω της γήρανσης βάσει μήκους, όπου μπορούν να χρησιμοποιηθούν μεγαλύτεροι, ισχυρότεροι κωδικοί πρόσβασης για μεγαλύτερο χρονικό διάστημα πριν λήξουν.

3. Σχέδια βόλτας με

πληκτρολόγιο

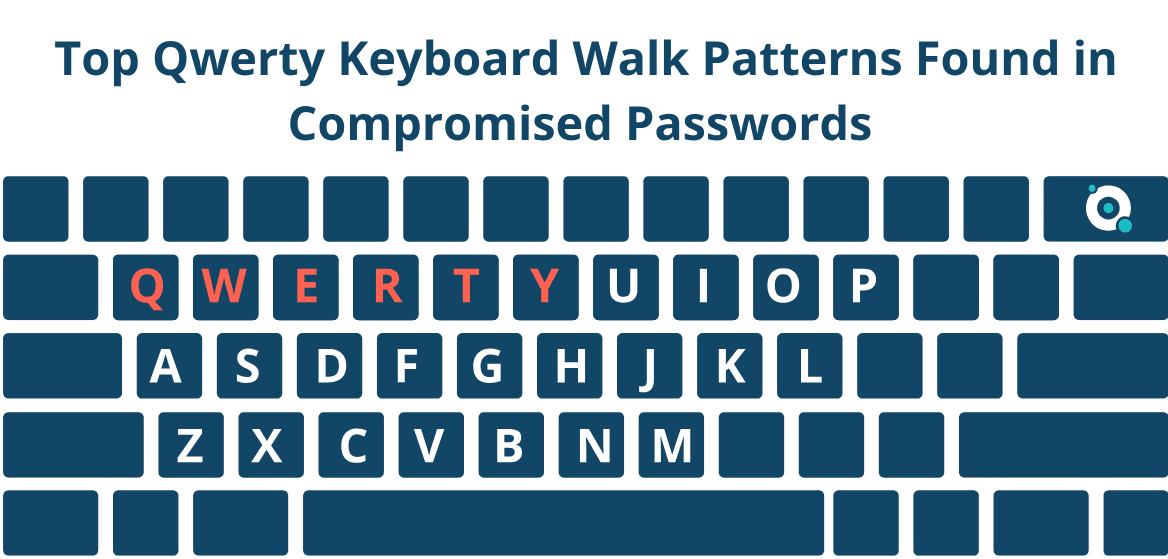

Συνήθως σκεφτόμαστε αδύναμους, προβλέψιμους κωδικούς πρόσβασης όσον αφορά τις κοινές βασικές λέξεις, το μικρό μήκος και την έλλειψη πολυπλοκότητας. Αλλά και οι κωδικοί πρόσβασης που εμπνέονται από τη διάταξη ενός πληκτρολογίου είναι εξίσου προβλέψιμοι.

Για παράδειγμα,

Ταχυδρομείο

9I*u7Y^

μπορεί να μοιάζει με πολύπλοκο κωδικό πρόσβασης και θα ικανοποιούσε τις απαιτήσεις κωδικού πρόσβασης στην υπηρεσία καταλόγου Active Directory πολλών οργανισμών. Αλλά κοιτάξτε πιο προσεκτικά και αυτοί οι χαρακτήρες βρίσκονται ο ένας δίπλα στον άλλο, προσφέροντας έναν εύκολο στη μνήμη «περπάτημα πληκτρολογίου» στον τελικό χρήστη.

Η ομάδα Specops πρόσφατα

ανέλυσε πάνω από 800 εκατομμύρια κωδικούς πρόσβασης

για να βρείτε τα κορυφαία μοτίβα περπατήματος πληκτρολογίου μεταξύ των παραβιασμένων κωδικών πρόσβασης. το μοτίβο’

qwerty

Μόνο βρέθηκε πάνω από 1 εκατομμύριο φορές, υπογραμμίζοντας πόσο συχνά χρησιμοποιούνται αυτές οι βόλτες με πληκτρολόγιο.

Παρόλο που τα μοτίβα δεν είναι πραγματικές λέξεις, μπορούν ακόμα να χρησιμοποιηθούν σε επιθέσεις λεξικών.

Όπως πάντα, οι εισβολείς είναι έτοιμοι να επωφεληθούν από την προβλεψιμότητα των τελικών χρηστών. Γνωρίζουν ότι τα «τεμπέλικα δάχτυλα» κάνουν σύντομες βόλτες με το πληκτρολόγιο όσον αφορά τους κωδικούς πρόσβασης, επομένως θα προσθέσουν συνήθεις περιπάτους πληκτρολογίου στις λίστες των κωδικών πρόσβασης υψηλής πιθανότητας που χρησιμοποιούνται σε επιθέσεις λεξικών.

4. Επαναχρησιμοποίηση κωδικού πρόσβασης

Οι ισχυροί κωδικοί πρόσβασης μπορούν ακόμα να παραβιαστούν – και αυτή η πιθανότητα αυξάνεται σημαντικά εάν οι κωδικοί πρόσβασης επαναχρησιμοποιούνται σε εφαρμογές και

συσκευές

. Για παράδειγμα, ένας οργανισμός μπορεί να διαθέτει έναν διαχειριστή κωδικών πρόσβασης, ο οποίος απαιτεί από τον τελικό χρήστη να θυμάται μόνο έναν πολύ ισχυρό κωδικό πρόσβασης.

Τι γίνεται όμως αν έχουν ξαναχρησιμοποιήσει αυτόν τον κωδικό πρόσβασης για το Netflix, το Facebook και ποιος ξέρει τι άλλο; Αυτοί οι κωδικοί πρόσβασης θα μπορούσαν εύκολα να παραβιαστούν από επιθέσεις phishing ή άλλες μορφές παραβίασης δεδομένων.

Σύμφωνα με την

Google

,

Το 65% των ανθρώπων επαναχρησιμοποιούν τους κωδικούς πρόσβασης

. Αυτός είναι εν μέρει ο λόγος που οι εγκληματίες του κυβερνοχώρου καταβάλλουν κάθε δυνατή προσπάθεια για να κλέψουν πληροφορίες διαπιστευτηρίων και να τις πουλήσουν στο Διαδίκτυο – είναι πιθανό ότι ένας κλεμμένος κωδικός πρόσβασης από έναν ιστότοπο θα μπορούσε να εκμεταλλευτεί και αλλού.

Η ικανοποίηση των απαιτήσεων κωδικού πρόσβασης από μόνη της συχνά δεν είναι αρκετή. Η έρευνα προδιαγραφών δείχνει το 83%

των παραβιασμένων κωδικών πρόσβασης

ικανοποιεί τις απαιτήσεις μήκους και πολυπλοκότητας των κανονιστικών προτύπων. Συχνά δεν μπορείτε να ξέρετε εάν κάποιος έχει ξαναχρησιμοποιήσει τον ισχυρό κωδικό εργασίας του σε προσωπικούς ιστότοπους ή εφαρμογές με αδύναμη ασφάλεια μέχρι να είναι πολύ αργά, επομένως είναι σημαντικό να έχετε ένα εργαλείο που μπορεί να σαρώσει την υπηρεσία καταλόγου Active Directory για παραβιασμένους κωδικούς πρόσβασης.

Πώς μπορούν οι οργανισμοί να μετριάσουν τους κινδύνους και να αποτρέψουν τα λάθη των χρηστών;

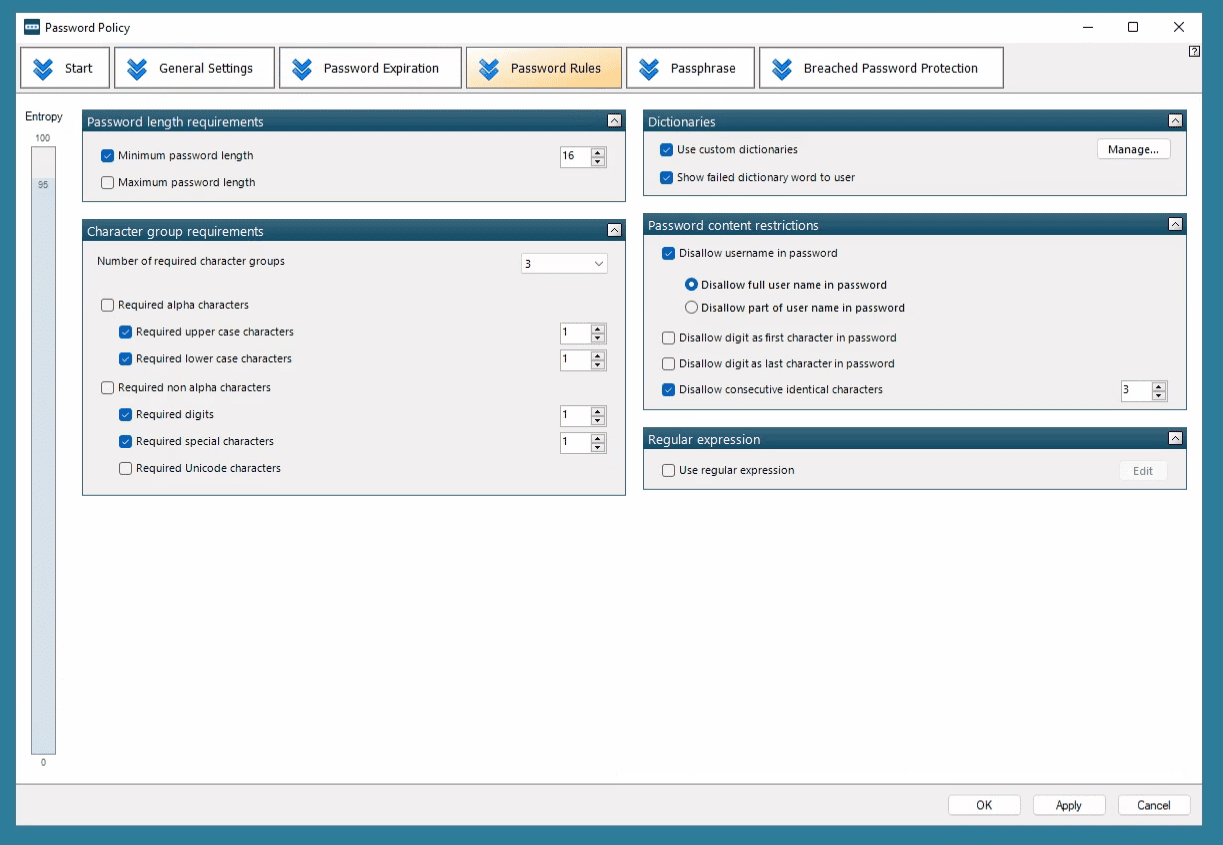

Απαιτείται μια διττή προσέγγιση. Πρώτον, μια αποτελεσματική πολιτική κωδικών πρόσβασης που διασφαλίζει ότι οι κωδικοί πρόσβασης των χρηστών είναι ισχυροί καταρχήν μετριάζουν τις επιθέσεις λεξικών και ωμής βίας που πλήττονται από κοινούς βασικούς όρους, σύντομο μήκος κωδικού πρόσβασης και μοτίβα περιήγησης στο πληκτρολόγιο.

Στη συνέχεια, ένας τρόπος για να ελέγξετε εύκολα την υπηρεσία καταλόγου Active Directory και να βεβαιωθείτε ότι τυχόν ισχυροί κωδικοί πρόσβασης που παραβιάζονται λόγω δικής σας παραβίασης ή κάποιου αλλού λόγω επαναχρησιμοποίησης κωδικού πρόσβασης, αλλάζουν γρήγορα.

Πολιτική κωδικού πρόσβασης Specops

επιτρέπει στους οργανισμούς να δημιουργούν προσαρμοσμένα λεξικά για τον αποκλεισμό βασικών λέξεων που σχετίζονται με τον οργανισμό και τον κλάδο τους, καθώς και να αποκλείουν γενικά αδύναμους βασικούς όρους, μοτίβα περιήγησης πληκτρολογίου και σύντομους κωδικούς πρόσβασης.

Μπορεί επίσης να σταματήσει τις σταδιακές αλλαγές σε προηγούμενους κωδικούς πρόσβασης. Ουσιαστικά, καταργείτε όλα τα προβλέψιμα μοτίβα και τις αντικαταστάσεις που έλκονται φυσικά από τους τελικούς χρήστες – και οι επιτιθέμενοι λατρεύουν να εκμεταλλεύονται.

Specops Password Policy: Δημιουργία πολιτικής κωδικού πρόσβασης

Οι κανονισμοί του κλάδου όπως το

NIST

και το NSCSC συνιστούν επίσης ανεπιφύλακτα να έχετε στη διάθεσή σας εργαλεία για τον εντοπισμό παραβιασμένων κωδικών πρόσβασης. Η Πολιτική κωδικού πρόσβασης Specops συνοδεύεται από μια λειτουργία Προστασίας παραβιασμένου κωδικού πρόσβασης που ελέγχει την υπηρεσία καταλόγου Active Directory σας έναντι μιας λίστας με πάνω από 3 δισεκατομμύρια μοναδικούς παραβιασμένους κωδικούς πρόσβασης.

Η ερευνητική ομάδα του Specops ενημερώνει την υπηρεσία καθημερινά, διασφαλίζοντας ότι οι χρήστες σας προστατεύονται από επιθέσεις πραγματικών κωδικών πρόσβασης που συμβαίνουν αυτήν τη στιγμή.

Ενδιαφέρεστε να αφαιρέσετε τις αγαπημένες οδούς επίθεσης των χάκερ;

Εξερευνήστε τις δυνατότητες με την Πολιτική κωδικού πρόσβασης Specops δωρεάν σήμερα.

Χορηγός και συγγραφή από

Λογισμικό Specops