Το Bl00dy Ransomware στοχεύει εκπαιδευτικούς οργανισμούς σε επιθέσεις PaperCut

Related Posts

Το FBI και η CISA εξέδωσαν κοινή συμβουλευτική για να προειδοποιήσουν ότι η συμμορία Bl00dy Ransomware εκμεταλλεύεται επίσης ενεργά μια ευπάθεια εκτέλεσης απομακρυσμένου κώδικα PaperCut για να αποκτήσει αρχική πρόσβαση στα δίκτυα.

Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ αναφέρει ότι ο παράγοντας απειλής έχει επικεντρώσει τις επιθέσεις του στον τομέα της εκπαίδευσης, ο οποίος έχει σημαντική δημόσια έκθεση στο ελάττωμα.

«Στις αρχές Μαΐου 2023, σύμφωνα με πληροφορίες του FBI, η συμμορία Bl00dy Ransomware απέκτησε πρόσβαση σε δίκτυα θυμάτων στον υποτομέα Education Facilities όπου οι διακομιστές PaperCut που ήταν ευάλωτοι στο CVE-2023-27350 εκτέθηκαν στο διαδίκτυο», αναφέρει η

συμβουλευτική για την ασφάλεια

«Τελικά, ορισμένες από αυτές τις λειτουργίες οδήγησαν σε διείσδυση δεδομένων και κρυπτογράφηση συστημάτων θυμάτων».

Το ελάττωμα PaperCut παρακολουθείται ως CVE-2023-27350 και είναι μια αδυναμία κρίσιμης σοβαρότητας στην απομακρυσμένη εκτέλεση κώδικα (RCE) που επηρεάζει το PaperCut MF και το PaperCut NG, λογισμικό διαχείρισης εκτύπωσης που χρησιμοποιείται από περίπου 70.000 οργανισμούς σε περισσότερες από 100 χώρες.

Η ευπάθεια βρίσκεται υπό ενεργή εκμετάλλευση τουλάχιστον από τις 18 Απριλίου 2023, περίπου ένα μήνα μετά τη δημόσια αποκάλυψή της τον Μάρτιο.

Ενώ η ευπάθεια επιδιορθώθηκε στις εκδόσεις PaperCut NG και MF 20.1.7, 21.2.11 και 22.0.9, οι οργανισμοί καθυστέρησαν να εγκαταστήσουν την ενημέρωση, επιτρέποντας την έκθεση σε επιθέσεις.

Η Microsoft ανέφερε επίσης νωρίτερα αυτή την εβδομάδα ότι ιρανικές ομάδες χάκερ, συμπεριλαμβανομένης της κρατικής χορηγίας «Muddywater», συμμετείχαν στην εκμετάλλευση του CVE-2023-27350 για να παρακάμψουν τον έλεγχο ταυτότητας των χρηστών και να επιτύχουν την απομακρυσμένη εκτέλεση στους στόχους τους.

Δυστυχώς, η διαθεσιμότητα εκμεταλλεύσεων απόδειξης ιδέας (PoC) για το ελάττωμα του PaperCut, μερικά από τα οποία εντοπίζονται λιγότερο, αυξάνει ακόμη περισσότερο τον κίνδυνο για τους οργανισμούς.

Bl00dy εναντίον Εκπαίδευσης

Η CISA λέει ότι ο υποτομέας των Εκπαιδευτικών Εγκαταστάσεων είναι υπεύθυνος για το 68% περίπου των διακομιστών PaperCut που εκτίθενται στο Διαδίκτυο. Ωστόσο, ο αριθμός των μη επιδιορθωμένων και επομένως ευάλωτων τελικών σημείων είναι ακόμα άγνωστος.

Οι επιθέσεις ransomware Bl00dy που παρατηρήθηκαν πρόσφατα ήταν επιτυχείς εναντίον ορισμένων στόχων στον τομέα, αξιοποιώντας το CVE-2023-27350 για να παρακάμψει τον έλεγχο ταυτότητας χρήστη και να αποκτήσει πρόσβαση στον διακομιστή ως διαχειριστές.

Αυτή η πρόσβαση χρησιμοποιήθηκε στη συνέχεια για τη δημιουργία νέων διεργασιών «cmd.exe» και «powershell.exe» με τα ίδια υψηλά προνόμια για την απόκτηση απομακρυσμένης πρόσβασης στη συσκευή και τη χρήση της ως επιφάνεια εκκίνησης για πλευρική εξάπλωση μέσω του δικτύου.

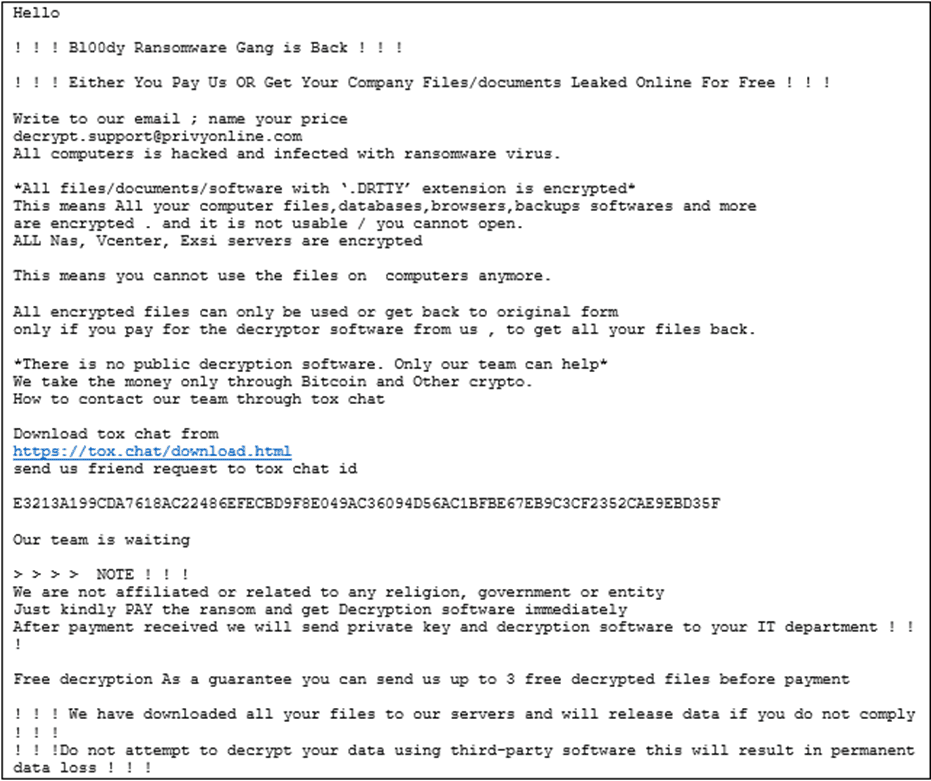

Κατά τη διάρκεια αυτής της περιόδου, οι παράγοντες του ransomware κλέβουν δεδομένα και κρυπτογραφούν τα συστήματα-στόχους, αφήνοντας σημειώσεις που απαιτούν πληρωμή σε αντάλλαγμα έναν αποκρυπτογραφητή που λειτουργεί και την υπόσχεση να μην δημοσιεύσουν ή να πουλήσουν τα κλεμμένα δεδομένα.

Δείγμα του σημειώματος λύτρων που έπεσε στις πρόσφατες επιθέσεις Bl00dy

(CISA)

Η λειτουργία ransomware Bl00dy ξεκίνησε τον Μάιο του 2022 και χρησιμοποιεί έναν κρυπτογραφητή που βασίζεται στον πηγαίο κώδικα LockBit που διέρρευσε αντί να αναπτύσσει το δικό του λογισμικό.

Έχουν επίσης δει να χρησιμοποιούν κρυπτογραφητές με βάση τον πηγαίο κώδικα που διέρρευσε

Μπαμπούκ

[

VirusTotal

] και Conti [

VirusTotal

].

Το δελτίο της CISA παρέχει πλήρεις λεπτομέρειες σχετικά με τα σημάδια εκμετάλλευσης που έχουν απομείνει σε στοχευμένους διακομιστές, υπογραφές κυκλοφορίας δικτύου και θυγατρικές διαδικασίες που θα πρέπει να παρακολουθούνται για να βοηθήσουν τους οργανισμούς να σταματήσουν αυτές τις επιθέσεις.

Ωστόσο, η συνιστώμενη ενέργεια εξακολουθεί να είναι η εφαρμογή των διαθέσιμων ενημερώσεων ασφαλείας στους διακομιστές PaperCut MF και NG, οι οποίες αντιμετωπίζουν όλα τα κενά ασφαλείας που εκμεταλλεύονται οι φορείς απειλής.