Το νέο κακόβουλο λογισμικό Android MMRat χρησιμοποιεί πρωτόκολλο Protobuf για να κλέψει τα δεδομένα σας

Ένα νέο τραπεζικό κακόβουλο λογισμικό Android που ονομάζεται MMRat χρησιμοποιεί μια σπάνια χρησιμοποιούμενη μέθοδο

επικοινωνία

ς, τη σειριοποίηση δεδομένων protobuf, για να υποκλέψει πιο αποτελεσματικά δεδομένα από παραβιασμένες συσκευές.

Ο MMRat εντοπίστηκε για πρώτη φορά από

Trend Micro

στα τέλη Ιουνίου 2023, στοχεύοντας κυρίως χρήστες στη Νοτιοανατολική Ασία και παραμένοντας απαρατήρητοι σε

υπηρεσίες

σάρωσης προστασίας από ιούς όπως το VirusTotal.

Ενώ οι ερευνητές δεν γνωρίζουν πώς το κακόβουλο λογισμικό προωθείται αρχικά στα θύματα, διαπίστωσαν ότι το MMRat διανέμεται μέσω ιστοσελίδων που μεταμφιέζονται ως επίσημα καταστήματα εφαρμογών.

Τα θύματα κατεβάζουν και εγκαθιστούν τις κακόβουλες εφαρμογές που φέρουν MMRat, συνήθως μιμούμενοι μια επίσημη κυβέρνηση ή μια

εφαρμογή

γνωριμιών και χορηγούν επικίνδυνες άδειες όπως πρόσβαση στην υπηρεσία Προσβασιμότητας του Android κατά την εγκατάσταση.

Το κακόβουλο λογισμικό καταχράται αυτόματα τη δυνατότητα Προσβασιμότητας για να παραχωρήσει στον εαυτό του πρόσθετα δικαιώματα που θα του επιτρέψουν να εκτελεί ένα ευρύ φάσμα κακόβουλων ενεργειών στη μολυσμένη

συσκευή

.

Δυνατότητες MMRat

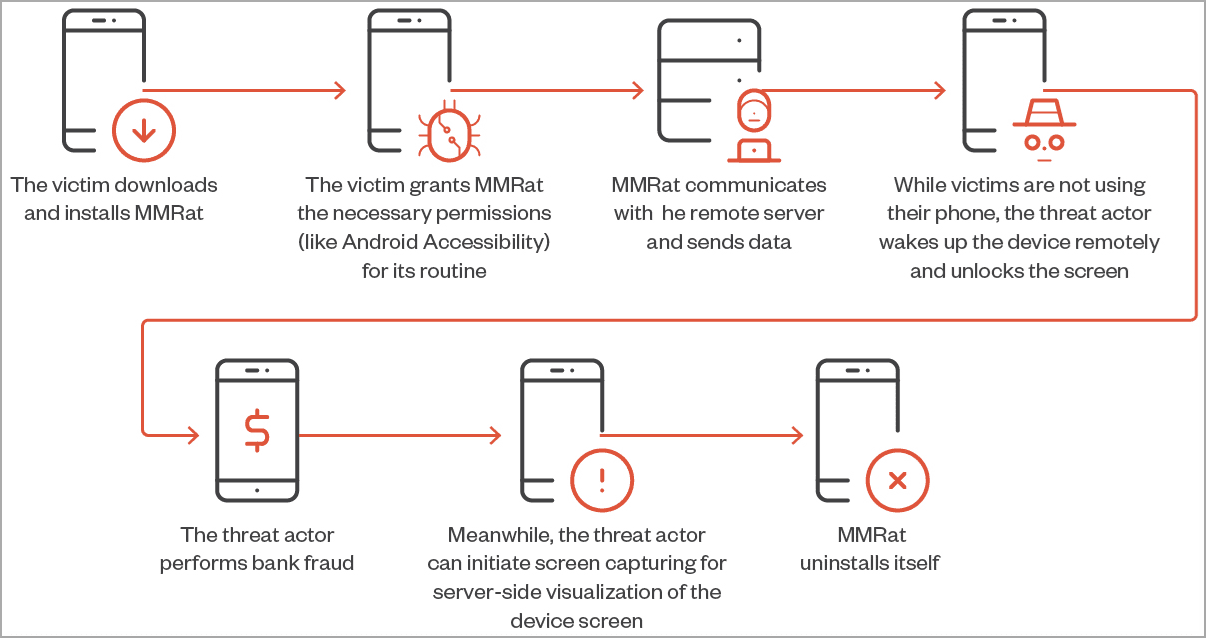

Μόλις το MMRat μολύνει μια συσκευή Android, δημιουργεί ένα κανάλι επικοινωνίας με τον διακομιστή C2 και παρακολουθεί τη δραστηριότητα της συσκευής για να ανακαλύψει περιόδους αδράνειας.

Κατά τη διάρκεια αυτής της περιόδου, ο παράγοντας απειλής καταχράται την Υπηρεσία Προσβασιμότητας για να ξυπνήσει τη συσκευή από απόσταση, να ξεκλειδώσει την οθόνη και να πραγματοποιήσει τραπεζική απάτη σε πραγματικό χρόνο.

Οι κύριες λειτουργίες του MMRat μπορούν να συνοψιστούν στα εξής:

- Συλλέξτε πληροφορίες δικτύου, οθόνης και μπαταρίας

- Εκμεταλλευτείτε τη λίστα επαφών του χρήστη και τη λίστα των εγκατεστημένων εφαρμογών

- Καταγράψτε τα δεδομένα χρήστη μέσω keylogging

- Καταγράψτε περιεχόμενο οθόνης σε πραγματικό χρόνο από τη συσκευή κάνοντας κατάχρηση του MediaProjection API

- Εγγραφή και ζωντανή ροή δεδομένων κάμερας

- Καταγράψτε και απορρίψτε δεδομένα οθόνης σε χωματερές μορφής κειμένου που εξορύσσονται στο C2

- Απεγκαταστήστε τον εαυτό του από τη συσκευή για να σκουπίσετε όλα τα στοιχεία μόλυνσης

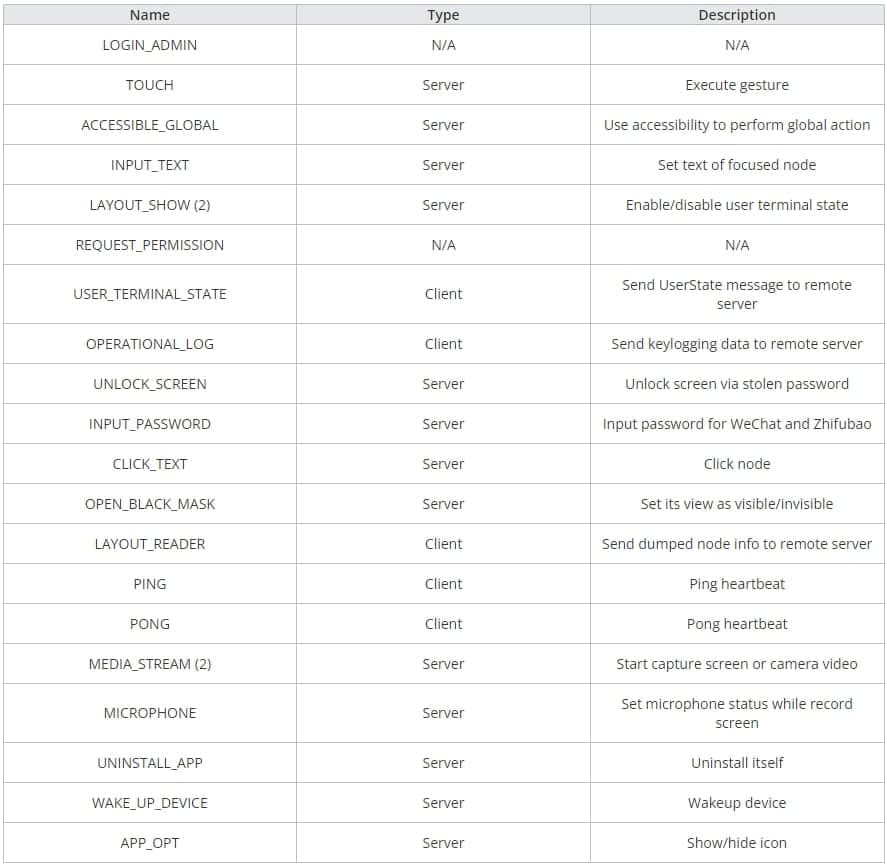

Όλες οι εντολές που υποστηρίζονται από το κακόβουλο λογισμικό

(Trend Micro)

Η ικανότητα του MMRat να καταγράφει περιεχόμενο οθόνης σε πραγματικό χρόνο και ακόμη και η πιο στοιχειώδης μέθοδος «κατάσταση τερματικού χρήστη» που εξάγει δεδομένα κειμένου που απαιτούν ανακατασκευή, απαιτούν αποτελεσματική μετάδοση δεδομένων.

Χωρίς τέτοια αποτελεσματικότητα, η απόδοση θα εμπόδιζε τους φορείς απειλών να εκτελέσουν αποτελεσματικά τραπεζική απάτη, γι’ αυτό οι συντάκτες του MMRat επέλεξαν να αναπτύξουν ένα προσαρμοσμένο πρωτόκολλο Protobuf για την εξαγωγή δεδομένων.

Αλυσίδα επίθεσης MMRat

(Trend Micro)

Πλεονέκτημα Protobuf

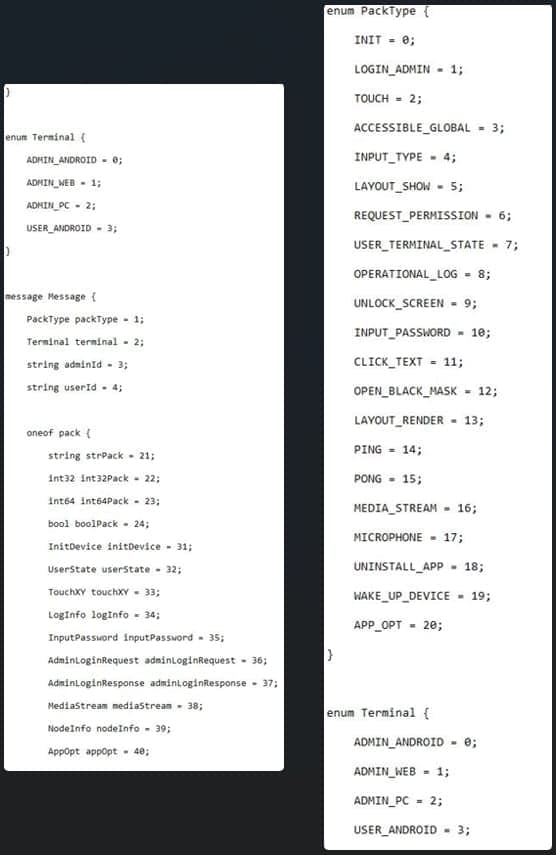

Το MMRat χρησιμοποιεί ένα μοναδικό πρωτόκολλο διακομιστή εντολών και ελέγχου (C2) που βασίζεται σε buffers πρωτοκόλλου (Protobuf) για αποτελεσματική μεταφορά δεδομένων, κάτι που είναι ασυνήθιστο μεταξύ των trojans Android.

Το Protobuf είναι μια μέθοδος σειριοποίησης δομημένων δεδομένων που ανέπτυξε η Google, παρόμοια με τα XML και JSON, αλλά μικρότερα και ταχύτερα.

Το MMRat χρησιμοποιεί διαφορετικές θύρες και πρωτόκολλα για την ανταλλαγή δεδομένων με το C2, όπως HTTP στη θύρα 8080 για εξαγωγή δεδομένων, RTSP και θύρα 8554 για ροή

βίντεο

και προσαρμοσμένο Protobuf στο 8887 για εντολή και έλεγχο.

Σχήματα Protobuf

(Trend Micro)

Εκτός από την αποτελεσματικότητα του Protobuf, τα προσαρμοσμένα πρωτόκολλα βοηθούν επίσης τους φορείς απειλών να αποφύγουν τον εντοπισμό από εργαλεία ασφάλειας δικτύου που αναζητούν κοινά πρότυπα γνωστών ανωμαλιών.

Η ευελιξία του Protobuf επιτρέπει στους συντάκτες του MMRat να ορίσουν τις δομές των μηνυμάτων τους και να οργανώσουν τον τρόπο μετάδοσης των δεδομένων. Ταυτόχρονα, η δομημένη φύση του διασφαλίζει ότι τα αποσταλμένα δεδομένα συμμορφώνονται με ένα προκαθορισμένο σχήμα και είναι λιγότερο πιθανό να καταστραφούν στο τέλος του παραλήπτη.

Συμπερασματικά, το MMRat δείχνει την εξελισσόμενη πολυπλοκότητα των trojan banking Android, συνδυάζοντας επιδέξια το stealth με την αποτελεσματική εξαγωγή δεδομένων.

Οι χρήστες Android θα πρέπει να κατεβάζουν εφαρμογές μόνο από το Google Play, να ελέγχουν τις κριτικές χρηστών, να εμπιστεύονται μόνο αξιόπιστους εκδότες και να είναι προσεκτικοί στο στάδιο της εγκατάστασης όπου τους ζητείται να παραχωρήσουν δικαιώματα πρόσβασης.