Πώς το FBI εκτόξευσε το κακόβουλο λογισμικό Qakbot από μολυσμένους υπολογιστές με Windows

Το FBI ανακοίνωσε σήμερα τη διακοπή του botnet Qakbot σε μια διεθνή επιχείρηση επιβολής του νόμου που όχι μόνο κατέσχεσε την υποδομή αλλά και απεγκατέστησε το κακόβουλο λογισμικό από μολυσμένες συσκευές.

Κατά τη διάρκεια της επιχείρησης επιβολής του νόμου του περασμένου Σαββατοκύριακου, Operation Duck Hunt, το FBI ανακατεύθυνε τις επικοινωνίες δικτύου του botnet σε διακομιστές υπό τον έλεγχό του, επιτρέποντας στους πράκτορες να εντοπίσουν περίπου 700.000 μολυσμένες συσκευές (200.000 βρίσκονται στις

ΗΠΑ

).

Αφού ανέλαβαν τον έλεγχο του botnet, το FBI επινόησε μια μέθοδο για την απεγκατάσταση του κακόβουλου λογισμικού από τους υπολογιστές των θυμάτων, αποσυναρμολογώντας ουσιαστικά την υποδομή του botnet, από τους υπολογιστές των θυμάτων στους υπολογιστές των χειριστών κακόβουλου λογισμικού.

Τι είναι το Qakbot;

Προτού μάθουμε πώς το FBI απεγκατέστησε το Qakbot από υπολογιστές, είναι σημαντικό να κατανοήσουμε πώς διανεμήθηκε το κακόβουλο λογισμικό, ποια κακόβουλη συμπεριφορά έκανε και ποιος το χρησιμοποίησε.

Το Qakbot, γνωστό και ως Qbot και Pinkslipbot, ξεκίνησε ως τραπεζικό trojan το 2008, το οποίο χρησιμοποιούσε για την κλοπή τραπεζικών διαπιστευτηρίων, cookies ιστότοπων και πιστωτικών καρτών για τη διεξ

αγωγή

οικονομικών απατών.

Ωστόσο, με την πάροδο του χρόνου, το κακόβουλο λογισμικό εξελίχθηκε σε υπηρεσία παράδοσης κακόβουλου λογισμικού που χρησιμοποιήθηκε από άλλους παράγοντες απειλών για να αποκτήσουν αρχική πρόσβαση σε δίκτυα για τη διεξαγωγή επιθέσεων

ransomware

, κλοπής δεδομένων και άλλων κακόβουλων δραστηριοτήτων στον κυβερνοχώρο.

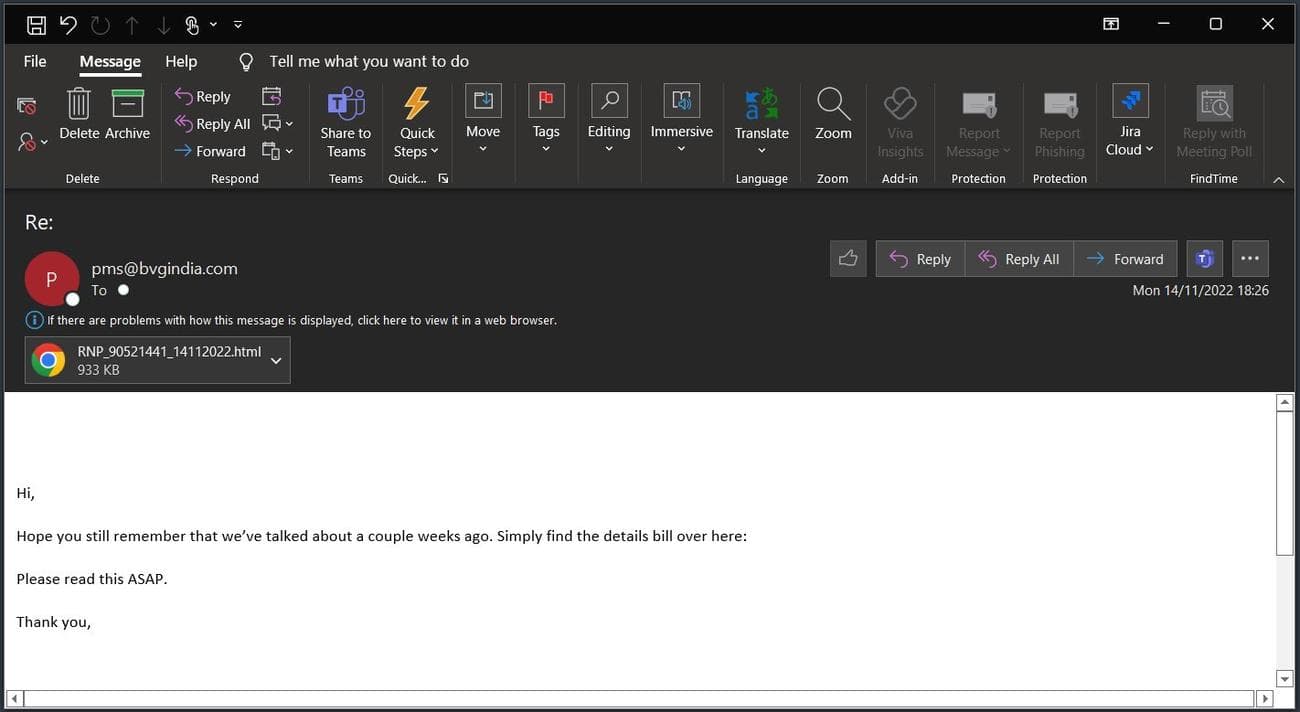

Το Qakbot διανέμεται μέσω καμπανιών ηλεκτρονικού ψαρέματος που χρησιμοποιούν μια ποικιλία από δέλεαρ, συμπεριλαμβανομένων των επιθέσεων email-αλυσίδων απάντησης, όταν οι φορείς απειλών χρησιμοποιούν ένα κλεμμένο νήμα email και στη συνέχεια απαντούν σε αυτό με το δικό τους μήνυμα και ένα συνημμένο κακόβουλο έγγραφο.

Μήνυμα ηλεκτρονικού ψαρέματος της αλυσίδας απάντησης Qakbot

Πηγή: BleepingComputer

Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου συνήθως περιλαμβάνουν κακόβουλα έγγραφα ως συνημμένα ή συνδέσμους για λήψη κακόβουλων αρχείων που εγκαθιστούν το κακόβουλο λογισμικό Qakbot στη συσκευή ενός χρήστη.

Αυτά τα έγγραφα αλλάζουν μεταξύ καμπανιών ηλεκτρονικού ψαρέματος και κυμαίνονται από έγγραφα Word ή Excel με κακόβουλες μακροεντολές, αρχεία OneNote με ενσωματωμένα αρχεία έως συνημμένα ISO με εκτελέσιμα αρχεία και συντομεύσεις των Windows. Ορισμένα από αυτά έχουν επίσης σχεδιαστεί για να εκμεταλλεύονται τρωτά σημεία zero-day στα Windows.

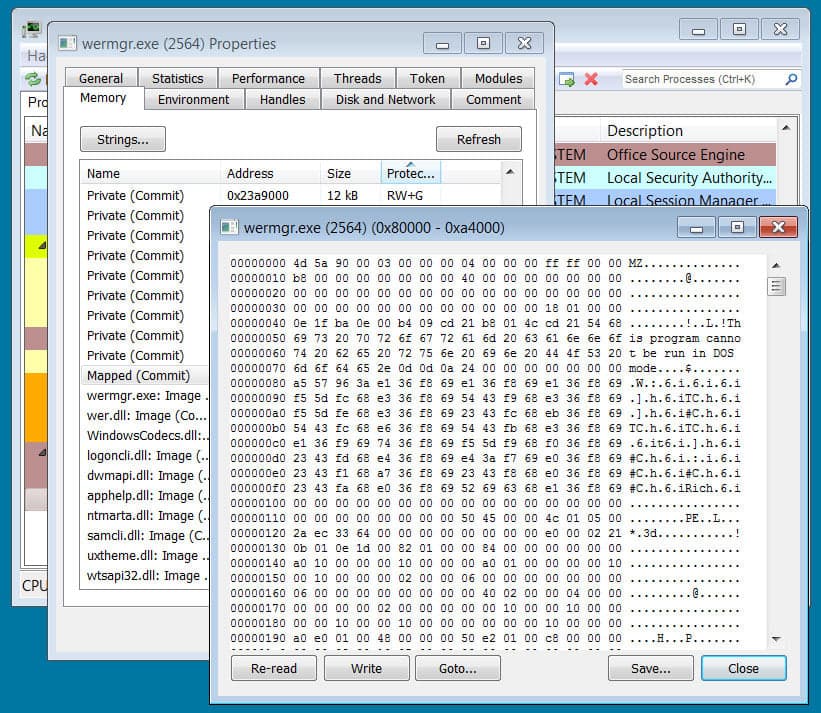

Ανεξάρτητα από το πώς διανέμεται το κακόβουλο λογισμικό, μόλις εγκατασταθεί το Qakbot σε έναν υπολογιστή, θα εγχυθεί στη μνήμη των νόμιμων διεργασιών των Windows, όπως το wermgr.exe ή το AtBroker.exe, για να προσπαθήσει να αποφύγει τον εντοπισμό από λογισμικό ασφαλείας.

Για παράδειγμα, η παρακάτω εικόνα απεικονίζει το κακόβουλο λογισμικό Qbot που έχει εγχυθεί στη μνήμη της νόμιμης διαδικασίας wermgr.exe.

Το κακόβουλο λογισμικό Qakbot εγχύθηκε στη νόμιμη διαδικασία wermgr.exe

Πηγή: BleepingComputer

Μόλις εκκινηθεί το κακόβουλο λογισμικό σε μια συσκευή, θα πραγματοποιήσει σάρωση για πληροφορίες για κλοπή, συμπεριλαμβανομένων των email ενός θύματος, για χρήση σε μελλοντικές καμπάνιες ηλεκτρονικού ψαρέματος.

Ωστόσο, οι φορείς εκμετάλλευσης Qakbot συνεργάστηκαν επίσης με άλλους παράγοντες απειλών για τη διευκόλυνση του εγκλήματος στον κυβερνοχώρο, όπως η παροχή αρχικής πρόσβασης σε συμμορίες ransomware σε εταιρικά δίκτυα.

Στο παρελθόν, το Qakbot έχει συνεργαστεί με πολλαπλές λειτουργίες ransomware, συμπεριλαμβανομένων των

Conti

, ProLock, Egregor, REvil, RansomExx, MegaCortex και, πιο πρόσφατα, Black Basta και

BlackCat/ALPHV

.

Το FBI λέει ότι μεταξύ Οκτωβρίου 2021 και Απριλίου 2023, οι χειριστές Qakbot κέρδισαν περίπου 58 εκατομμύρια δολάρια από πληρωμές ransomware.

Πώς το FBI απεγκατέστησε το Qakbot

Ως μέρος της σημερινής ανακοίνωσης, το FBI δηλώνει ότι μπόρεσε να διαλύσει το botnet καταλαμβάνοντας την υποδομή διακομιστή του εισβολέα και δημιουργώντας ένα ειδικό εργαλείο αφαίρεσης που απεγκατέστησε το κακόβουλο λογισμικό Qakbot από μολυσμένες συσκευές.

Σύμφωνα με έναν

αίτηση για ένταλμα κατάσχεσης

που κυκλοφόρησε από το Υπουργείο Δικαιοσύνης, το FBI μπόρεσε να αποκτήσει πρόσβαση στους υπολογιστές διαχείρισης Qakbot, οι οποίοι βοήθησαν τις αρχές επιβολής του νόμου να χαρτογραφήσουν την υποδομή διακομιστή που χρησιμοποιήθηκε στη λειτουργία του botnet.

Με βάση την έρευνά του, το FBI διαπίστωσε ότι το botnet Qakbot χρησιμοποίησε διακομιστές εντολών και ελέγχου Tier-1, Tier-2 και Tier-3, οι οποίοι χρησιμοποιούνται για την έκδοση εντολών για εκτέλεση, εγκατάσταση ενημερώσεων κακόβουλου λογισμικού και λήψη πρόσθετων ωφέλιμων φορτίων συνεργατών σε συσκευές .

Οι διακομιστές Tier-1 είναι μολυσμένες συσκευές με εγκατεστημένη μια μονάδα “υπερκόμβου” που λειτουργεί ως μέρος της υποδομής εντολών και ελέγχου του botnet, με ορισμένα από τα θύματα να βρίσκονται στις ΗΠΑ. Οι διακομιστές Tier-2 είναι επίσης διακομιστές εντολών και ελέγχου, αλλά οι χειριστές Qakbot τους χειρίζονται, συνήθως από ενοικιαζόμενους διακομιστές εκτός των ΗΠΑ.

Το FBI λέει ότι και οι διακομιστές Tier-1 και Tier-2 χρησιμοποιούνται για την αναμετάδοση κρυπτογραφημένης επικοινωνίας με τους διακομιστές Tier-3.

Αυτοί οι διακομιστές Tier-3 λειτουργούν ως κεντρικοί διακομιστές εντολών και ελέγχου για την έκδοση νέων εντολών για εκτέλεση, νέων λειτουργικών μονάδων κακόβουλου λογισμικού για λήψη και κακόβουλου λογισμικού για εγκατάσταση από τους συνεργάτες του botnet, όπως οι συμμορίες ransomware.

Κάθε 1 έως 4 λεπτά, το κακόβουλο λογισμικό Qakbot σε μολυσμένες συσκευές επικοινωνούσε με μια ενσωματωμένη λίστα διακομιστών Tier-1 για να δημιουργήσει κρυπτογραφημένη επικοινωνία με έναν διακομιστή Tier-3 και να λάβει εντολές για εκτέλεση ή νέα ωφέλιμα φορτία για εγκατάσταση

Ωστόσο, αφού το FBI διείσδυσε στην υποδομή του Qakbot και στις συσκευές του διαχειριστή, είχαν πρόσβαση στα κλειδιά κρυπτογράφησης που χρησιμοποιούνται για την επικοινωνία με αυτούς τους διακομιστές.

Χρησιμοποιώντας αυτά τα κλειδιά, το FBI χρησιμοποίησε μια μολυσμένη συσκευή υπό τον έλεγχό του για να επικοινωνήσει με κάθε διακομιστή Tier-1 και να τον βάλει να αντικαταστήσει την ήδη εγκατεστημένη μονάδα Qakbot “supernode” με μια που δημιουργήθηκε από τις αρχές επιβολής του νόμου.

Αυτή η νέα μονάδα υπερκόμβου ελεγχόμενη από το FBI χρησιμοποίησε διαφορετικά κλειδιά κρυπτογράφησης που δεν ήταν γνωστά στους χειριστές Qakbot, αποκλείοντάς τους ουσιαστικά από τη δική τους υποδομή διοίκησης και ελέγχου, καθώς δεν είχαν πλέον κανένα τρόπο επικοινωνίας με τους διακομιστές Tier-1.

Στη συνέχεια, το FBI δημιούργησε ένα προσαρμοσμένο DLL των Windows (ή μονάδα Qakbot) [

VirusTotal

] που λειτούργησε ως εργαλείο αφαίρεσης και προωθήθηκε σε μολυσμένες συσκευές από τους διακομιστές Tier-1 που είχαν πλέον παραβιαστεί.

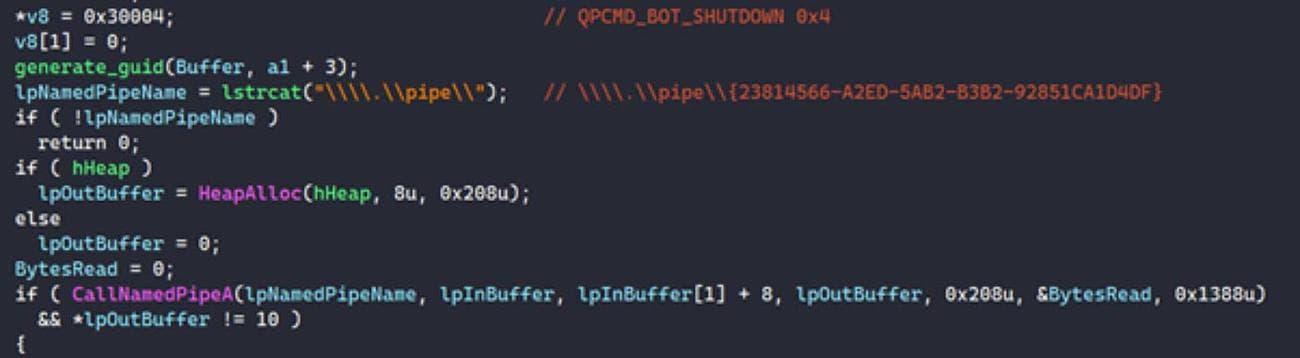

Με βάση μια ανάλυση της ενότητας του FBI από

SecureWorks

αυτό το προσαρμοσμένο αρχείο DLL εξέδωσε το

QPCMD_BOT_SHUTDOWN

εντολή στο κακόβουλο λογισμικό Qakbot που εκτελείται σε μολυσμένες συσκευές, γεγονός που προκαλεί τη διακοπή της εκτέλεσης της διαδικασίας κακόβουλου λογισμικού.

Το πρόγραμμα απεγκατάστασης Qakbot του FBI στέλνει την εντολή QPCMD_BOT_SHUTDOWN

Πηγή: SecureWorks

Η SecureWorks λέει ότι είδαν για πρώτη φορά αυτή την προσαρμοσμένη μονάδα να μεταφέρεται σε μολυσμένες συσκευές στις 25 Αυγούστου περίπου στις 8:30 μ.μ. ET.

«Στις 00:27 UTC στις 25 Αυγούστου, οι ερευνητές της CTU(TM) εντόπισαν το botnet Qakbot που διανέμει τον shellcode σε μολυσμένες συσκευές», εξηγεί η SecureWorks.

“Ο κώδικας φλοιού αποσυσκευάζει ένα προσαρμοσμένο εκτελέσιμο αρχείο DLL (βιβλιοθήκη δυναμικής σύνδεσης) που περιέχει κώδικα που μπορεί να τερματίσει καθαρά την εκτελούμενη διαδικασία Qakbot στον κεντρικό υπολογιστή.”

Το FBI λέει ότι αυτό το εργαλείο αφαίρεσης Qakbot εγκρίθηκε από έναν δικαστή με πολύ περιορισμένο πεδίο αφαίρεσης μόνο του κακόβουλου λογισμικού από μολυσμένες συσκευές.

Επιπλέον

, καθώς το κακόβουλο λογισμικό λειτουργεί μόνο από τη μνήμη, το εργαλείο αφαίρεσης δεν διάβασε ή έγραψε τίποτα στον σκληρό δίσκο.

Προς το παρόν, το FBI δεν είναι βέβαιο για τον συνολικό αριθμό των συσκευών που έχουν καθαριστεί με αυτόν τον τρόπο, αλλά καθώς η διαδικασία ξεκίνησε το Σαββατοκύριακο, αναμένει ότι και άλλες συσκευές θα καθαριστούν καθώς θα συνδεθούν ξανά στην υποδομή Qakbot που έχει παραβιαστεί.

Το FBI μοιράστηκε επίσης μια βάση δεδομένων που περιέχει διαπιστευτήρια που έχουν κλαπεί από το κακόβουλο λογισμικό Qakbot

Με έχουν πιάσει

και το

Ολλανδική Εθνική Αστυνομία

.

Καθώς δεν θα εμφανίζονται ειδοποιήσεις σε μολυσμένες συσκευές όταν αφαιρεθεί το κακόβουλο λογισμικό, μπορείτε να χρησιμοποιήσετε αυτές τις υπηρεσίες για να δείτε εάν τα διαπιστευτήριά σας έχουν κλαπεί, υποδεικνύοντας ότι κάποια στιγμή μπορεί να έχετε μολυνθεί με το κακόβουλο λογισμικό Qakbot.

Δεν είναι η πρώτη φορά που το FBI χρησιμοποίησε ένα ένταλμα κατάσχεσης εγκεκριμένο από το δικαστήριο για να αφαιρέσει κακόβουλο λογισμικό από μολυσμένες συσκευές.

Το FBI έλαβε προηγουμένως έγκριση από το δικαστήριο για την αφαίρεση του κακόβουλου λογισμικού κλοπής δεδομένων Russian Snake και του κακόβουλου λογισμικού Emotet από μολυσμένες συσκευές, καθώς και κελύφη ιστού σε διακομιστές Microsoft Exchange που αναπτύσσονται σε επιθέσεις ProxyLogon.