Οι χάκερ εκμεταλλεύονται το σύστημα αποθήκευσης MinIO για να παραβιάσουν τα εταιρικά δίκτυα

Εικόνα: Midjourney

Οι χάκερ εκμεταλλεύονται δύο πρόσφατες ευπάθειες MinIO για να παραβιάσουν τα συστήματα αποθήκευσης αντικειμένων και να αποκτήσουν πρόσβαση σε ιδιωτικές πληροφορίες, να εκτελέσουν αυθαίρετο κώδικα και ενδεχομένως να καταλάβουν διακομιστές.

Το MinIO είναι μια υπηρεσία αποθήκευσης αντικειμένων ανοιχτού κώδικα που προσφέρει συμβατότητα με το Amazon S3 και τη δυνατότητα αποθήκευσης μη δομημένων δεδομένων, αρχείων καταγραφής, αντιγράφων ασφαλείας και εικόνων κοντέινερ μεγέθους έως και 50 TB.

Η υψηλή απόδοση και η ευελιξία του, ειδικά για εφαρμογές AI/ML και δεδομένων λίμνης μεγάλης κλίμακας, καθιστούν το MinIO μια δημοφιλή, οικονομικά αποδοτική επιλογή.

Οι δύο ευπάθειες που βρέθηκαν αλυσοδεμένες σε επιθέσεις από τους ανταποκριτές συμβάντων της Security Joes είναι οι CVE-

2023

-28432 και CVE-2023-28434, δύο ζητήματα υψηλής σοβαρότητας που επηρεάζουν όλες τις εκδόσεις MinIO πριν από την RELEASE.2023-03-20T20-16-18Z.

Τα δύο τρωτά σημεία αποκαλύφθηκαν και επιδιορθώθηκαν από τον πωλητή στις 3 Μαρτίου 2023.

Το κακό MinIO επιτίθεται

Κατά τη διάρκεια μιας δέσμευσης απόκρισης συμβάντων, οι αναλυτές της Security Joes ανακάλυψαν ότι οι εισβολείς προσπάθησαν να εγκαταστήσουν μια τροποποιημένη έκδοση της εφαρμογής MinIO, που ονομάζεται Evil MinIO, η οποία είναι

διαθέσιμο στο GitHub

.

Ως μέρος της επίθεσης, το Evil MinIO αλυσοδένει και τα δύο

CVE-2023-28432 αποκάλυψη πληροφοριών

και το

ελαττώματα CVE-2023-28434

για να αντικαταστήσετε το λογισμικό MinIO με τροποποιημένο κώδικα που προσθέτει μια κερκόπορτα απομακρυσμένης πρόσβασης.

Η επίθεση ξεκίνησε με τους εισβολείς να κάνουν κάποια κοινωνική μηχανική για να πείσουν έναν μηχανικό DevOPS να υποβαθμίσει σε μια παλαιότερη έκδοση του λογισμικού MinIO που επηρεάζεται από τα δύο τρωτά σημεία.

Μόλις εγκατασταθούν, οι χάκερ εκμεταλλεύτηκαν το CVE-2023-28432 για να αποκτήσουν απομακρυσμένη πρόσβαση στις μεταβλητές περιβάλλοντος του διακομιστή, συμπεριλαμβανομένων των

MINIO_SECRET_KEY

και

MINIO_ROOT_PASSWORD

μεταβλητές.

Αυτά τα διαπιστευτήρια διαχείρισης επιτρέπουν στους χάκερ να έχουν πρόσβαση στην κονσόλα διαχειριστή MinIO χρησιμοποιώντας τον πελάτη MinIO. Χρησιμοποιώντας αυτό το πρόγραμμα-πελάτη, οι φορείς απειλών τροποποιούν τη διεύθυνση URL ενημέρωσης λογισμικού σε μια διεύθυνση URL που ελέγχουν, για να προωθήσουν μια κακόβουλη ενημέρωση.

Ως μέρος αυτής της διαδικασίας, η αλυσίδα εκμετάλλευσης χρησιμοποιεί το ελάττωμα CVE-2023-28434 για να αντικαταστήσει το νόμιμο αρχείο πηγαίου κώδικα .go με ένα παραποιημένο.

Αυτή η κακόβουλη ενημέρωση είναι πανομοιότυπη με τη νόμιμη εφαρμογή MinIO, αλλά διαθέτει πρόσθετο κώδικα που επιτρέπει την απομακρυσμένη εκτέλεση εντολών σε έναν παραβιασμένο διακομιστή μέσω των ακόλουθων διευθύνσεων URL:

http://vulnerable.minio.server/?alive=[CMD_TO_EXECUTE]

http://vulnerable.minio.server/anything?alive=[CMD_TO_EXECUTE]

Λειτουργία που λαμβάνει και εκτελεί εντολές

(Security Joes)

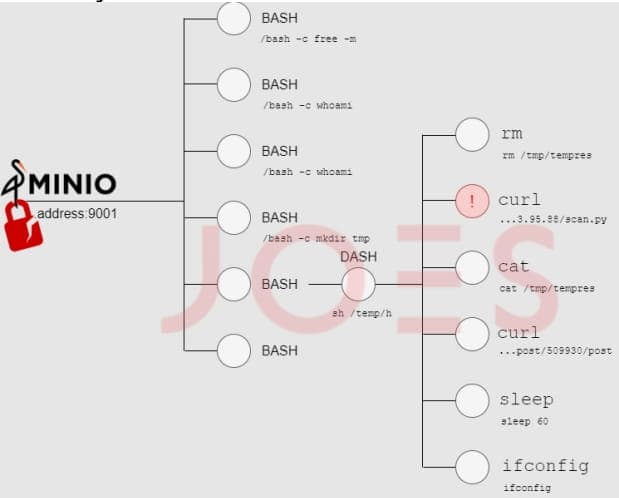

Στο περιστατικό που είδε ο Security Joes, οι αναλυτές είδαν τους παράγοντες απειλών να χρησιμοποιούν αυτό το backdoor για να εκτελούν εντολές Bash και να κατεβάζουν σενάρια Python.

Δραστηριότητα που παρατηρείται στο παραβιασμένο τελικό σημείο

(Security Joes)

“Αυτό το τελικό σημείο λειτουργεί ως μια ενσωματωμένη κερκόπορτα, παρέχοντας σε μη εξουσιοδοτημένα άτομα τη δυνατότητα να εκτελούν εντολές στον κεντρικό υπολογιστή που εκτελεί την εφαρμογή.”

εξηγούν οι ερευνητές

.

“Συγκεκριμένα, οι εκτελεσμένες εντολές κληρονομούν τα δικαιώματα συστήματος του χρήστη που ξεκίνησε την εφαρμογή. Σε αυτήν την περίπτωση, λόγω ανεπαρκών πρακτικών ασφαλείας, ο μηχανικός DevOps που εκκινούσε την εφαρμογή κατείχε δικαιώματα σε επίπεδο ρίζας”, πρόσθεσαν οι αναλυτές.

Η Security Joes αναφέρει ότι η κερκόπορτα στο Evil MinIO δεν εντοπίζεται από κινητήρες στην πλατφόρμα σάρωσης Virus Total, παρά το γεγονός ότι το εργαλείο δημοσιεύτηκε πριν από ένα μήνα.

Λειτουργία backdoor

(Security Joes)

Δραστηριότητα μετά τον συμβιβασμό

Έχοντας παραβιάσει το σύστημα αποθήκευσης αντικειμένων, οι εισβολείς δημιουργούν ένα κανάλι επικοινωνίας με τον διακομιστή εντολών και ελέγχου (C2) από όπου ανακτά επιπλέον ωφέλιμα φορτία που υποστηρίζουν δραστηριότητα μετά τον συμβιβασμό.

Τα ωφέλιμα φορτία μεταφορτώνονται στο

Linux

μέσω ‘curl’ ή ‘wget’ και στα Windows μέσω ‘winhttpjs.bat’ ή ‘bitsadmin’ και περιλαμβάνουν τα ακόλουθα:

-

Σενάριο δημιουργίας προφίλ συστήματος

– συλλέγει πληροφορίες συστήματος όπως στοιχεία χρήστη, μνήμη, cronjobs και χρήση δίσκου. -

Σενάριο αναγνώρισης δικτύου

– προσδιορίζει προσβάσιμες διεπαφές δικτύου, κεντρικούς

υπολογιστές

και θύρες. -

Σενάριο δημιουργίας λογαριασμού Windows

– δημιουργεί λογαριασμούς χρηστών στα παραβιασμένα συστήματα που ονομάζονται είτε “υποστήριξη” ή “

διαχειριστής

υπηρεσιών”. -

Σενάριο σάρωσης PING

– προσδιορίζει προσβάσιμα στοιχεία εντός του παραβιασμένου δικτύου χρησιμοποιώντας τη λειτουργική μονάδα asyncio Python. -

Κέλυφος ιστού που μοιάζει με μπαλτά

– ένα κέλυφος ιστού μίας γραμμής που έχει ομοιότητες με το China Chopper.

Η Security Joes προειδοποιεί ότι υπάρχουν 52.125 περιπτώσεις MinIO που εκτίθενται στο δημόσιο Διαδίκτυο και περίπου το 38% από αυτές επιβεβαιώθηκε ότι εκτελούν μια μη ευάλωτη έκδοση λογισμικού.

Τούτου λεχθέντος, οι διαχειριστές συστημάτων

cloud

θα πρέπει να κινηθούν γρήγορα για να εφαρμόσουν τη διαθέσιμη ενημέρωση ασφαλείας για την προστασία των περιουσιακών στοιχείων τους από τους χειριστές του Evil MinIO.