Το νέο ransomware του RA Group στοχεύει οργανώσεις των ΗΠΑ σε επιθέσεις διπλού εκβιασμού

Related Posts

Μια νέα ομάδα ransomware με το όνομα «RA Group» στοχεύει φαρμακευτικές, ασφαλιστικές, διαχείρισης περιουσίας και κατασκευαστικές εταιρείες στις Ηνωμένες Πολιτείες και τη Νότια Κορέα.

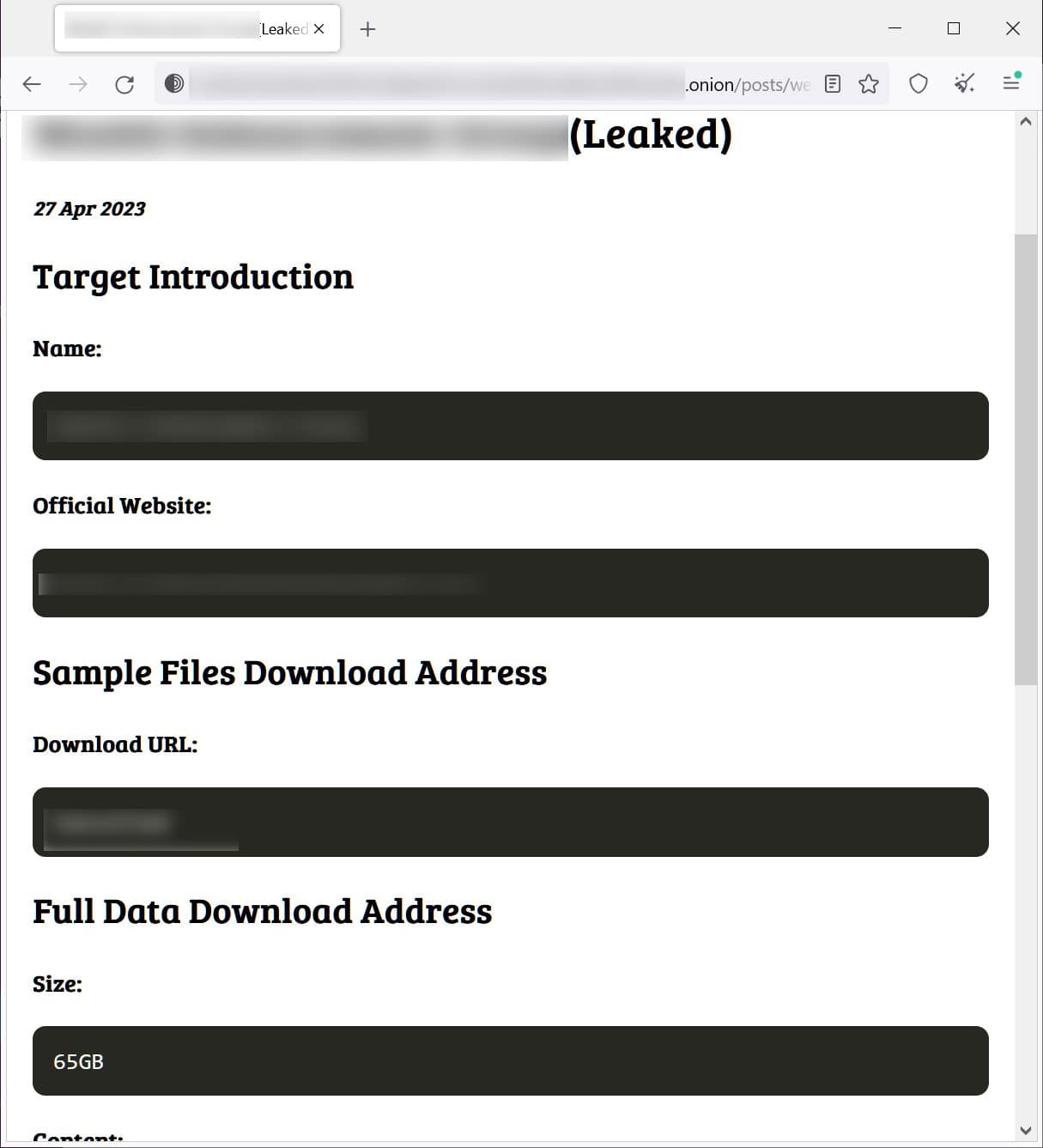

Η νέα λειτουργία ransomware ξεκίνησε τον Απρίλιο του 2023, όταν ξεκίνησαν έναν ιστότοπο διαρροής δεδομένων στον σκοτεινό ιστό για να δημοσιεύσουν τα στοιχεία των θυμάτων και τα κλεμμένα δεδομένα, ακολουθώντας την τυπική τακτική του «διπλού εκβιασμού» που χρησιμοποιούν οι περισσότερες συμμορίες ransomware.

Ενώ η πύλη εκβιασμού κυκλοφόρησε στις 22 Απριλίου 2023, η πρώτη παρτίδα των θυματοποιημένων οργανώσεων δημοσιεύτηκε στις 27 Απριλίου, συμπεριλαμβανομένων δειγμάτων αρχείων, περιγραφής του τύπου περιεχομένου που κλάπηκε και συνδέσμων με κλεμμένα δεδομένα.

Είσοδος θυμάτων στον ιστότοπο εκβιασμών του RA Group

Πηγή: BleepingComputer

Σε νέα αναφορά του

Cisco Talos

οι ερευνητές εξηγούν ότι η RA Group χρησιμοποιεί έναν κρυπτογραφητή που βασίζεται στον πηγαίο κώδικα που διέρρευσε για το ransomware Babuk, μια λειτουργία ransomware που έκλεισε το 2021.

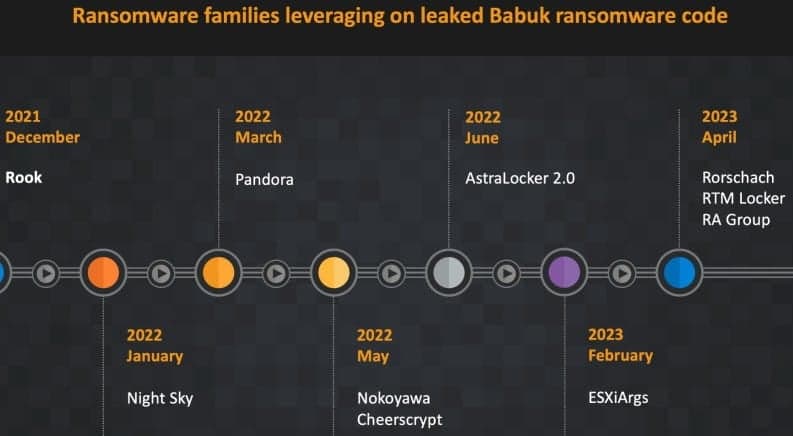

Την περασμένη εβδομάδα, η Sentinel Labs ανέφερε ότι τουλάχιστον εννέα διαφορετικές λειτουργίες ransomware χρησιμοποιούν τον πηγαίο κώδικα Babuk που διέρρευσε σε ένα ρωσόφωνο φόρουμ χάκερ τον Σεπτέμβριο του 2021, καθώς δίνει στους φορείς απειλών έναν εύκολο τρόπο να επεκτείνουν το πεδίο εφαρμογής τους για να καλύψουν το Linux και VMware ESXi.

Εκτός από τις ομάδες ransomware που αναφέρονται στην αναφορά Sentinel Labs ως χρήστες του Babuk, η Cisco Talos αναφέρει επίσης τα Rook, Night Sky, Pandora, Nokoyawa, Cheerscrypt, AstraLocker 2.0 και ESXiArgs.

Ομάδες Ransomware που χρησιμοποιούν τον κώδικα Babuk που διέρρευσε

(Cisco)

Λεπτομέρειες επίθεσης ομάδας RA

Ένα αξιοσημείωτο χαρακτηριστικό του RA Group είναι ότι κάθε επίθεση περιλαμβάνει ένα προσαρμοσμένο σημείωμα λύτρων γραμμένο ειδικά για τον στοχευόμενο οργανισμό, ενώ το εκτελέσιμο αρχείο φέρει επίσης το όνομα του θύματος.

Το ransomware στοχεύει όλες τις λογικές μονάδες δίσκου στο μηχάνημα και τα κοινόχρηστα στοιχεία δικτύου του θύματος και προσπαθεί να κρυπτογραφήσει συγκεκριμένους φακέλους, εξαιρουμένων αυτών που σχετίζονται με το σύστημα Windows, την εκκίνηση, τα αρχεία προγράμματος κ.λπ.

Αυτό γίνεται για να αποφευχθεί η αχρηστία του συστήματος του θύματος, καθιστώντας απίθανο να λάβει πληρωμή λύτρων.

Ο κρυπτογραφητής του Ομίλου RA χρησιμοποιεί διακοπτόμενη κρυπτογράφηση, η οποία είναι εναλλακτική μεταξύ κρυπτογράφησης και μη κρυπτογράφησης τμημάτων ενός αρχείου για να επιταχύνει την κρυπτογράφηση ενός αρχείου. Ωστόσο, αυτή η προσέγγιση μπορεί να είναι επικίνδυνη, καθώς επιτρέπει τη μερική ανάκτηση ορισμένων δεδομένων από αρχεία.

Κατά την κρυπτογράφηση δεδομένων, ο κρυπτογραφητής θα χρησιμοποιεί αλγόριθμους curve25519 και eSTREAM cipher hc-128.

Τα κρυπτογραφημένα αρχεία προστίθενται στην επέκταση ονόματος αρχείου “

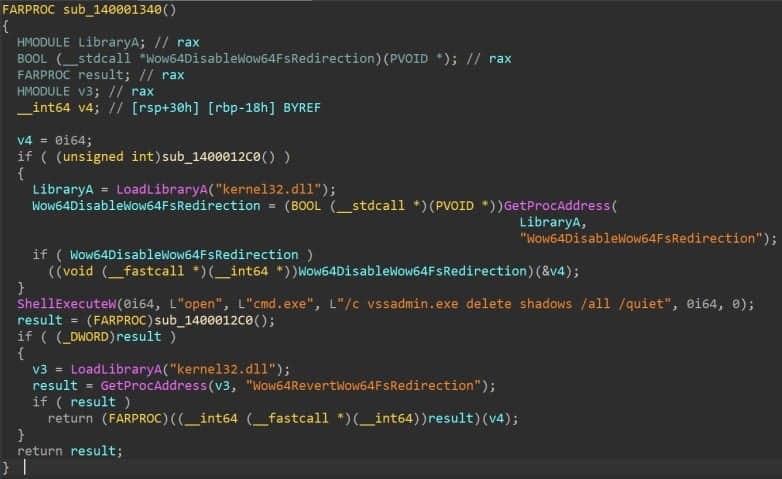

.GAGUP

” ενώ όλα τα σκιώδη αντίγραφα τόμου και τα περιεχόμενα του Κάδου Ανακύκλωσης σκουπίζονται για να αποτραπεί η εύκολη επαναφορά δεδομένων.

Διαγραφή σκιωδών αντιγράφων

(Cisco)

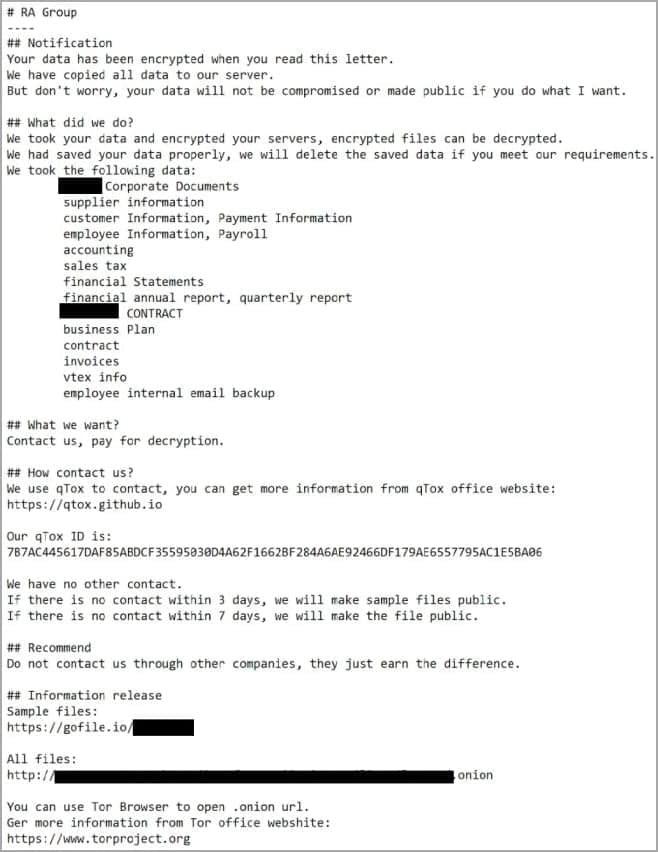

Το σημείωμα λύτρων που έπεσε στο σύστημα του θύματος ονομάζεται “

Πώς να επαναφέρετε τα αρχεία σας.txt

και απαιτεί από το θύμα να χρησιμοποιήσει το qTox messenger για να επικοινωνήσει με τους παράγοντες της απειλής και να διαπραγματευτεί την καταβολή λύτρων.

Η σημείωση περιλαμβάνει επίσης έναν σύνδεσμο προς ένα αποθετήριο που περιέχει αρχεία που έχουν κλαπεί από το θύμα ως απόδειξη της παραβίασης δεδομένων.

Δείγμα σημείωσης λύτρων του Ομίλου RA

(Cisco)

Οι φορείς απειλών ισχυρίζονται ότι δίνουν στα θύματα τρεις ημέρες πριν από τη δημοσίευση δείγματος κλεμμένων δεδομένων σε ιστότοπους εκβιασμών, αλλά όπως και άλλες επιχειρήσεις ransomware, αυτό είναι πιθανό να είναι ανοιχτό για διαπραγμάτευση.

Καθώς πρόκειται για μια σχετικά νέα λειτουργία ransomware, με λίγα μόνο θύματα, δεν είναι σαφές πώς παραβιάζουν τα συστήματα και εξαπλώνονται πλευρικά σε ένα δίκτυο.