Οι χάκερ μολύνουν το υλικολογισμικό του δρομολογητή TP-Link για να επιτεθούν σε οντότητες της ΕΕ

Related Posts

Μια κινεζική κρατική ομάδα hacking με το όνομα “Camaro Dragon” μολύνει οικιακούς δρομολογητές TP-Link με ένα προσαρμοσμένο κακόβουλο λογισμικό “Horse Shell” που χρησιμοποιείται για να επιτεθεί σε ευρωπαϊκούς οργανισμούς εξωτερικών υποθέσεων.

Το κακόβουλο λογισμικό backdoor αναπτύσσεται σε ένα προσαρμοσμένο και κακόβουλο υλικολογισμικό που έχει σχεδιαστεί ειδικά για δρομολογητές TP-Link, έτσι ώστε οι χάκερ να μπορούν να εξαπολύσουν επιθέσεις που φαίνεται να προέρχονται από οικιακά δίκτυα.

«Αξίζει να σημειωθεί ότι αυτού του είδους η επίθεση δεν στοχεύει ειδικά σε ευαίσθητα δίκτυα, αλλά μάλλον σε κανονικά οικιακά και οικιακά δίκτυα», εξηγεί η αναφορά Check Point.

“Ως εκ τούτου, η μόλυνση ενός οικιακού δρομολογητή δεν σημαίνει απαραίτητα ότι ο ιδιοκτήτης του σπιτιού ήταν ένας συγκεκριμένος στόχος, αλλά μάλλον ότι η συσκευή του ήταν απλώς ένα μέσο για τον τερματισμό των επιτιθέμενων.”

Το αναπτυσσόμενο κακόβουλο λογισμικό επιτρέπει στους φορείς απειλής πλήρη πρόσβαση στη συσκευή, συμπεριλαμβανομένης της εκτέλεσης εντολών φλοιού, της αποστολής και λήψης αρχείων και της χρήσης του ως διακομιστή μεσολάβησης SOCKS για τη μετάδοση της επικοινωνίας μεταξύ συσκευών.

Το εμφύτευμα υλικολογισμικού Horse Shell TP-Link ανακαλύφθηκε από

Έρευνα σημείου ελέγχου

τον Ιανουάριο του 2023, ο οποίος λέει ότι η δραστηριότητα των χάκερ συμπίπτει με την κινεζική ομάδα hacking “Mustang Panda” που αναφέρθηκε πρόσφατα στο

Avast

και

ESET

Αναφορές.

Το Check Point παρακολουθεί αυτήν τη δραστηριότητα ξεχωριστά χρησιμοποιώντας το όνομα “Camaro Dragon” για το σύμπλεγμα δραστηριοτήτων παρά τις ομοιότητες και τη σημαντική επικάλυψη με το Mustang Panda.

Η απόδοση έγινε με βάση τις διευθύνσεις IP διακομιστή των εισβολέων, αιτήματα με σκληρά κωδικοποιημένες κεφαλίδες HTTP που βρέθηκαν σε διάφορους κινεζικούς ιστότοπους, πολλά τυπογραφικά λάθη στον δυαδικό κώδικα που δείχνουν ότι ο συγγραφέας δεν είναι μητρικός ομιλητής της αγγλικής γλώσσας και λειτουργικές ομοιότητες του trojan με το εμφύτευμα δρομολογητή APT31 “Pakdoor”.

Εμφύτευμα υλικολογισμικού TP-Link

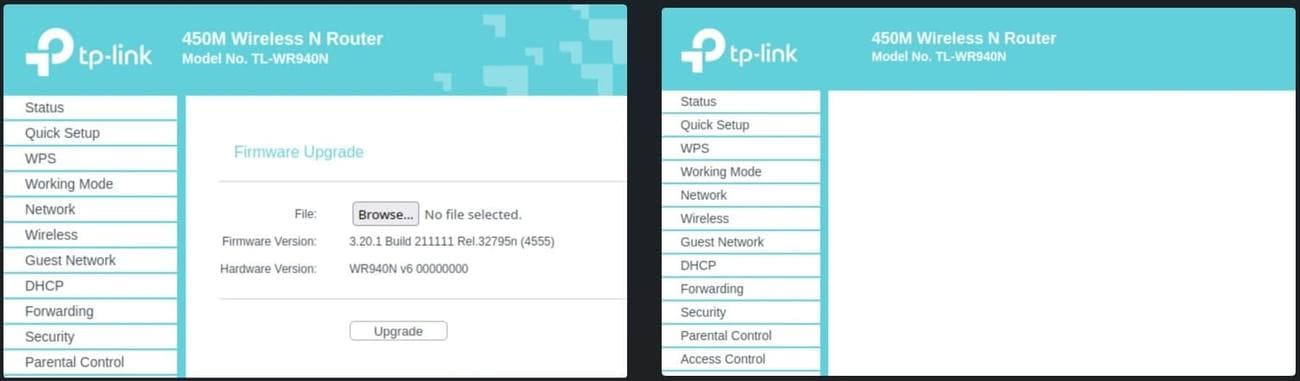

Αν και το Check Point δεν έχει προσδιορίσει τον τρόπο με τον οποίο οι εισβολείς μολύνουν τους δρομολογητές TP-Link με την κακόβουλη εικόνα υλικολογισμικού, είπαν ότι θα μπορούσε να γίνει με την εκμετάλλευση μιας ευπάθειας ή την ωμή επιβολή των διαπιστευτηρίων του διαχειριστή.

Μόλις ένας παράγοντας απειλής αποκτήσει πρόσβαση διαχειριστή στη διεπαφή διαχείρισης, μπορεί να ενημερώσει εξ αποστάσεως τη συσκευή με την προσαρμοσμένη εικόνα υλικολογισμικού.

Μέσω της έρευνας, το Check Point βρήκε δύο δείγματα εικόνων υλικολογισμικού με trojanized για δρομολογητές TP-Link, τα οποία περιείχαν εκτεταμένες τροποποιήσεις και προσθήκες αρχείων.

Το Check Point συνέκρινε το κακόβουλο υλικολογισμικό TP-Link με μια νόμιμη έκδοση και διαπίστωσε ότι τα τμήματα του πυρήνα και του uBoot ήταν τα ίδια. Ωστόσο, το κακόβουλο υλικολογισμικό χρησιμοποίησε ένα προσαρμοσμένο σύστημα αρχείων SquashFS που περιείχε πρόσθετα στοιχεία κακόβουλου αρχείου που αποτελούν μέρος του εμφυτεύματος κακόβουλου λογισμικού κερκόπορτας Horse Shell.

“Μέρη του ονομάζονται εσωτερικά Horse Shell, επομένως το χρησιμοποιούμε για να ονομάσουμε το εμφύτευμα στο σύνολό του. Το εμφύτευμα παρέχει στον εισβολέα 3 κύριες λειτουργίες: απομακρυσμένο κέλυφος, μεταφορά αρχείων και διοχέτευση σήραγγας”, εξηγεί το Check Point.

Το υλικολογισμικό τροποποιεί επίσης τον πίνακα web διαχείρισης, εμποδίζοντας τον κάτοχο της συσκευής να αναβοσβήνει μια νέα εικόνα υλικολογισμικού για το δρομολογητή και διασφαλίζοντας τη διατήρηση της μόλυνσης.

Τυπικό υλικολογισμικό (αριστερά) και trojanized (δεξιά) που εμποδίζει τις ενημερώσεις υλικολογισμικού

(Σημείο ελέγχου)

Η κερκόπορτα του κοχυλιού αλόγου

Όταν αρχικοποιηθεί το εμφύτευμα κερκόπορτας Horse Shell, θα δώσει εντολή στο λειτουργικό σύστημα να μην τερματίσει τη διεργασία του όταν εκδοθούν οι εντολές SIGPIPE, SIGINT ή SIGABRT και να μετατραπεί σε δαίμονα για εκτέλεση στο παρασκήνιο.

Στη συνέχεια, η κερκόπορτα θα συνδεθεί με τον διακομιστή εντολών και ελέγχου (C2) για να στείλει το προφίλ του μηχανήματος του θύματος, συμπεριλαμβανομένου του ονόματος χρήστη, της έκδοσης του λειτουργικού συστήματος, της ώρας, των πληροφοριών συσκευής, της διεύθυνσης IP, της διεύθυνσης MAC και των υποστηριζόμενων λειτουργιών εμφύτευσης.

Το Horse Shell θα τρέχει τώρα αθόρυβα στο παρασκήνιο περιμένοντας μία από τις ακόλουθες τρεις εντολές:

- Ξεκινήστε ένα απομακρυσμένο κέλυφος παρέχοντας στους φορείς απειλής πλήρη πρόσβαση στην παραβιασμένη συσκευή.

- Εκτελέστε δραστηριότητες μεταφοράς αρχείων, συμπεριλαμβανομένης της αποστολής και της λήψης, της βασικής επεξεργασίας αρχείων και της απαρίθμησης καταλόγου.

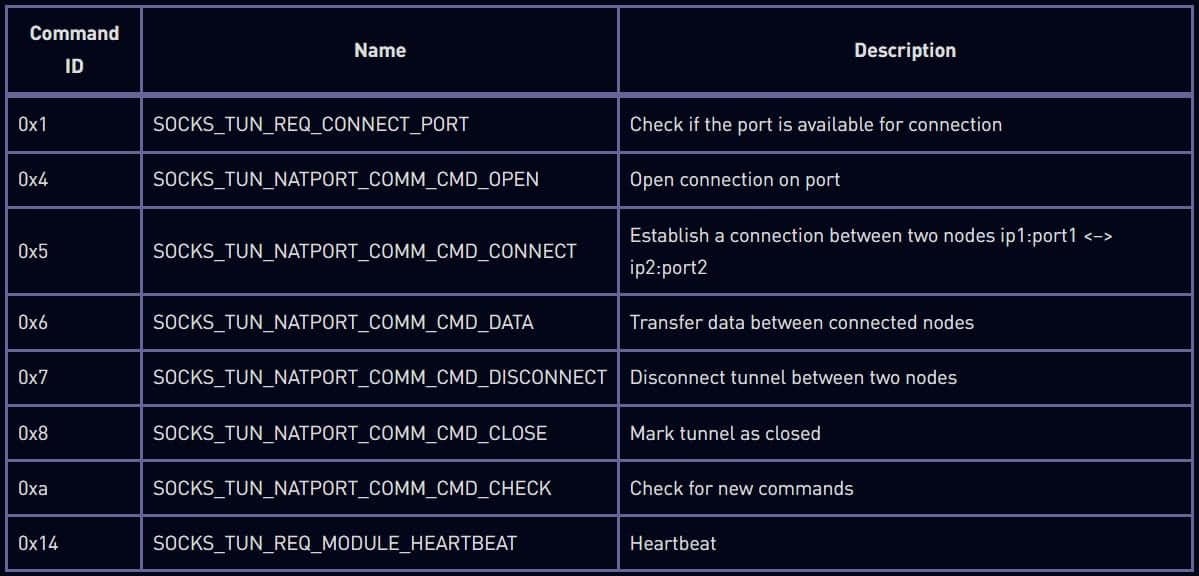

- Ξεκινήστε τη δημιουργία σήραγγας για να αποκρύψετε την προέλευση και τον προορισμό της κίνησης του δικτύου και να αποκρύψετε τη διεύθυνση διακομιστή C2.

Υποστήριξη υπο-εντολών διάνοιξης σήραγγας

(Σημείο ελέγχου)

Οι ερευνητές λένε ότι το εμφύτευμα υλικολογισμικού Horse Shell είναι αγνωστικό ως προς το υλικολογισμικό, επομένως θα μπορούσε θεωρητικά να λειτουργήσει σε εικόνες υλικολογισμικού για άλλους δρομολογητές από διαφορετικούς προμηθευτές.

Δεν αποτελεί έκπληξη το γεγονός ότι οι χάκερ που χρηματοδοτούνται από το κράτος στοχεύουν κακώς ασφαλείς δρομολογητές, που συχνά στοχοποιούνται από botnet για επιθέσεις DDoS ή λειτουργίες εξόρυξης κρυπτονομισμάτων. Αυτό συμβαίνει επειδή οι δρομολογητές συχνά παραβλέπονται κατά την εφαρμογή μέτρων ασφαλείας και μπορούν να λειτουργήσουν ως κρυφά σημεία εκκίνησης για επιθέσεις, θολώνοντας την προέλευση του εισβολέα.

Συνιστάται στους χρήστες να εφαρμόζουν την πιο πρόσφατη ενημέρωση υλικολογισμικού για το μοντέλο του δρομολογητή τους για να επιδιορθώσουν τυχόν υπάρχοντα τρωτά σημεία και να αλλάξουν τον προεπιλεγμένο κωδικό πρόσβασης διαχειριστή σε κάτι ισχυρό. Ωστόσο, ακόμη πιο κρίσιμο, απενεργοποιήστε την απομακρυσμένη πρόσβαση στον πίνακα διαχείρισης της συσκευής και καταστήστε την προσβάσιμη μόνο από το τοπικό δίκτυο.

Ένα επαναλαμβανόμενο θέμα

Οι συσκευές δικτύου Edge έχουν γίνει δημοφιλής στόχος για φορείς απειλών που χρηματοδοτούνται από το κράτος, με τους Κινέζους χάκερ να στοχεύουν στο παρελθόν δρομολογητές Fortinet VPN και SonicWall SMA με προσαρμοσμένα εμφυτεύματα υλικολογισμικού.

Πιο πρόσφατα, οι υπηρεσίες κυβερνοασφάλειας του Ηνωμένου Βασιλείου και της CISA των ΗΠΑ προειδοποίησαν ότι οι ρωσικοί φορείς απειλών που χρηματοδοτούνται από το κράτος παραβιάζουν επίσης δρομολογητές Cisco για να εγκαταστήσουν προσαρμοσμένο κακόβουλο λογισμικό.

Καθώς αυτές οι συσκευές συνήθως δεν υποστηρίζουν λύσεις ασφαλείας EDR (Endpoint Detection and Response), οι φορείς απειλών μπορούν να τις χρησιμοποιήσουν για να κλέψουν δεδομένα, να διαδοθούν πλευρικά και να πραγματοποιήσουν περαιτέρω επιθέσεις με λιγότερες ευκαιρίες ανίχνευσης.

“Υπάρχει ένα επαναλαμβανόμενο θέμα της συνεχιζόμενης εστίασης της κυβερνοκατασκοπείας της China-nexus σε συσκευές δικτύου, συσκευές IOT κ.λπ. που δεν υποστηρίζουν λύσεις EDR”, δήλωσε ο CTO της Mandiant, Charles Carmakal, στο BleepingComputer.

Για αυτόν τον λόγο, είναι ζωτικής σημασίας για τους διαχειριστές δικτύου να εγκαταστήσουν όλες τις διαθέσιμες ενημερώσεις κώδικα ασφαλείας σε συσκευές edge μόλις γίνουν διαθέσιμες και να μην εκθέτουν δημόσια τις κονσόλες διαχείρισης.