Εικόνα: Midjourney

Η συμμορία ransomware BlackCat (ALPHV) χρησιμοποιεί πλέον κλεμμένους λογαριασμούς της Microsoft και τον πρόσφατα εντοπισμένο κρυπτογράφηση Sphynx για την κρυπτογράφηση του αποθηκευτικού χώρου στο σύννεφο Azure των στόχων.

Κατά τη διερεύνηση

μι

ας πρόσφατης παραβίασης, οι ανταποκριτές περιστατικών του Sophos X-Ops

ανακαλύφθηκε

ότι οι εισβολείς χρησιμοποίησαν μια νέα παραλλαγή Sphynx με πρόσθετη υποστήριξη για τη χρήση προσαρμοσμένων διαπιστευτηρίων.

Αφού απέκτησαν πρόσβαση στον λογαριασμό Sophos Central χρησιμοποιώντας έναν κλεμμένο κωδικό πρόσβασης μίας χρήσης (OTP), απενεργοποίησαν την Προστασία από παραβίαση και τροποποίησαν τις πολιτικές ασφαλείας. Αυτές οι ενέργειες ήταν δυνατές μετά την κλοπή του OTP από το θησαυροφυλάκιο

LastPass

του θύ

ματ

ος χρησιμοποιώντας την επέκταση LastPass Chrome.

Στη συνέχεια, κρυπτογραφούσαν τα συστήματα του πελάτη Sophos και τον απομακρυσμένο χώρο αποθήκευσης cloud Azure και προσάρτησαν την επέκταση .zk09cvt σε όλα τα κλειδωμένα αρχεία. Συνολικά, οι χειριστές ransomware μπορούσαν να κρυπτογραφήσουν με επιτυχία 39 λογαριασμούς Azure Storage.

Διείσδυσαν στην πύλη Azure του θύματος χρησιμοποιώντας ένα κλεμμένο κλειδί Azure που τους παρείχε πρόσβαση στους στοχευμένους λογαριασμούς αποθήκευσης. Τα κλειδιά που χρησιμοποιήθηκαν στην επίθεση εγχύθηκαν στο δυαδικό ransomware αφού κωδικοποιήθηκαν χρησιμοποιώντας το Base64.

Οι εισβολείς χρησιμοποίησαν επίσης πολλά εργαλεία Απομακρυσμένης Παρακολούθησης και Διαχείρισης (RMM), όπως AnyDesk, Splashtop και Atera σε όλη τη διάρκεια της εισβολής.

Ο Sophos ανακάλυψε την παραλλαγή Sphynx τον Μάρτιο του 2023 κατά τη διάρκεια μιας έρευνας για παραβίαση δεδομένων που είχε κοινές ομοιότητες με

άλλη μια επίθεση που περιγράφεται σε μια αναφορά της IBM-Xforce

δημοσιεύθηκε τον Μάιο (το εργαλείο ExMatter χρησιμοποιήθηκε για την εξαγωγή των κλεμμένων δεδομένων και στις δύο περιπτώσεις).

Η Microsoft ανακάλυψε επίσης τον περασμένο μήνα ότι ο νέος κρυπτογραφητής Sphynx ενσωματώνει το εργαλείο

hacking

Remcom και το πλαίσιο δικτύωσης Impacket για πλευρική κίνηση σε δίκτυα που έχουν παραβιαστεί.

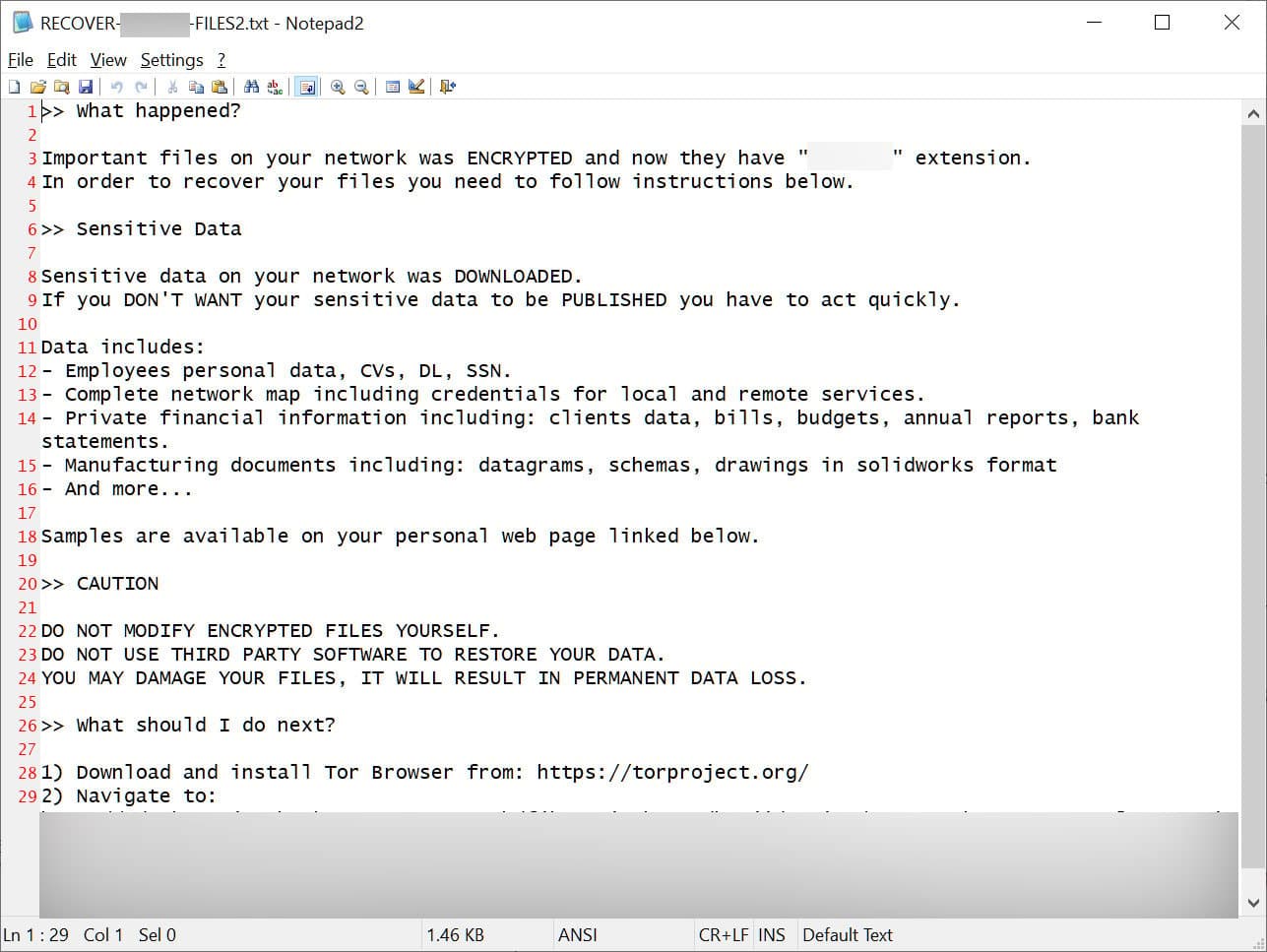

Δείγμα σημειώματος λύτρων BlackCat

Ως λειτουργία ransomware που εμφανίστηκε τον Νοέμβριο του 2021, το BlackCat/ALPHV είναι ύποπτο ότι είναι μια νέα επωνυμία DarkSide/BlackMatter.

Γνωστή αρχικά ως DarkSide, αυτή η ομάδα συγκέντρωσε την παγκόσμια προσοχή μετά την παραβίαση του Colonial Pipeline, προκαλώντας άμεσο έλεγχο από τις διεθνείς υπηρεσίες επιβολής του νόμου.

Αν και μετονομάστηκαν σε BlackMatter τον Ιούλιο του 2021, οι λειτουργίες σταμάτησαν απότομα τον Νοέμβριο όταν οι αρχές κατέσχεσαν τους διακομιστές τους και η εταιρεία ασφαλείας Emsisoft ανέπτυξε ένα εργαλείο αποκρυπτογράφησης που εκμεταλλεύεται μια ευπάθεια στο ransomware.

Αυτή η συμμορία αναγνωρίζεται σταθερά ως μία από τις πιο εξελιγμένες και υψηλού προφίλ εταιρίες ransomware που στοχεύει επιχειρήσεις σε παγκόσμια κλίμακα, προσαρμόζοντας και βελτιώνοντας συνεχώς τις τακτικές της.

Για παράδειγμα, σε μια νέα προσέγγιση εκβιασμών το περασμένο καλοκαίρι, η συμμορία ransomware χρησιμοποίησε έναν αποκλειστικό καθαρό ιστότοπο για να διαρρεύσει τα κλεμμένα δεδομένα ενός συγκεκριμένου θύματος, παρέχοντας στους πελάτες και τους υπαλλήλους του θύματος τα μέσα για να προσδιορίσουν εάν τα δεδομένα τους είχαν εκτεθεί.

Πιο πρόσφατα, η BlackCat παρουσίασε ένα API διαρροής δεδομένων τον Ιούλιο, σχεδιασμένο για να εξορθολογίσει τη διάδοση των κλεμμένων δεδομένων.

Αυτή την εβδομάδα, μια από τις θυγατρικές της συμμορίας (που παρακολουθείται ως Scattered Spider) ανέλαβε την επίθεση στα

MGM Resorts

, λέγοντας ότι κρυπτογραφήθηκαν πάνω από 100 υπερβάτες του ESXi αφού η εταιρεία κατέστρεψε την εσωτερική της υποδομή και αρνήθηκε να διαπραγματευτεί μια πληρωμή λύτρων.

Τον περασμένο Απρίλιο, το FBI εξέδωσε μια προειδοποίηση υπογραμμίζοντας ότι η ομάδα βρισκόταν πίσω από τις επιτυχείς παραβιάσεις περισσότερων από 60 οντοτήτων παγκοσμίως μεταξύ Νοεμβρίου 2021 και Μαρτίου 2022.