Οι χάκερ στοχεύουν ευάλωτο πρόσθετο WordPress Elementor μετά την κυκλοφορία του PoC

Related Posts

Οι χάκερ διερευνούν τώρα ενεργά για ευάλωτες εκδόσεις πρόσθετων Essential Addons for Elementor σε χιλιάδες ιστότοπους WordPress σε μαζικές σαρώσεις στο Διαδίκτυο, προσπαθώντας να εκμεταλλευτούν ένα κρίσιμο ελάττωμα επαναφοράς κωδικού πρόσβασης λογαριασμού που αποκαλύφθηκε νωρίτερα μέσα στον μήνα.

Το ελάττωμα κρίσιμης σοβαρότητας παρακολουθείται ως CVE-2023-32243 και επηρεάζει τα βασικά πρόσθετα για το Elementor εκδόσεις 5.4.0 έως 5.7.1, επιτρέποντας στους μη επιβεβαιωμένους εισβολείς να επαναφέρουν αυθαίρετα τους κωδικούς πρόσβασης των λογαριασμών διαχειριστή και να αναλάβουν τον έλεγχο των ιστότοπων.

Το ελάττωμα που επηρέασε πάνω από ένα εκατομμύριο ιστότοπους ανακαλύφθηκε από το PatchStack στις 8 Μαΐου 2023 και επιδιορθώθηκε από τον προμηθευτή στις 11 Μαΐου, με την κυκλοφορία της έκδοσης 5.7.2 της προσθήκης.

Κλίμακα εκμετάλλευσης

Στις 14 Μαΐου 2023, οι ερευνητές δημοσίευσαν ένα proof-of-concept (PoC) εκμετάλλευση στο GitHub, καθιστώντας το εργαλείο ευρέως διαθέσιμο στους επιτιθέμενους.

Εκείνη την εποχή, ένας αναγνώστης BleepingComputer και ιδιοκτήτης ιστότοπου ανέφερε ότι ο ιστότοπός τους χτυπήθηκε από χάκερ που επαναφέρουν τον κωδικό πρόσβασης διαχειριστή αξιοποιώντας το ελάττωμα. Ωστόσο, το μέγεθος της εκμετάλλευσης ήταν άγνωστο.

Μια αναφορά του Wordfence που δημοσιεύτηκε χθες ρίχνει περισσότερο φως, με την εταιρεία να ισχυρίζεται ότι παρατηρεί εκατομμύρια προσπάθειες διερεύνησης για την παρουσία του πρόσθετου σε ιστότοπους και έχει μπλοκάρει τουλάχιστον 6.900 απόπειρες εκμετάλλευσης.

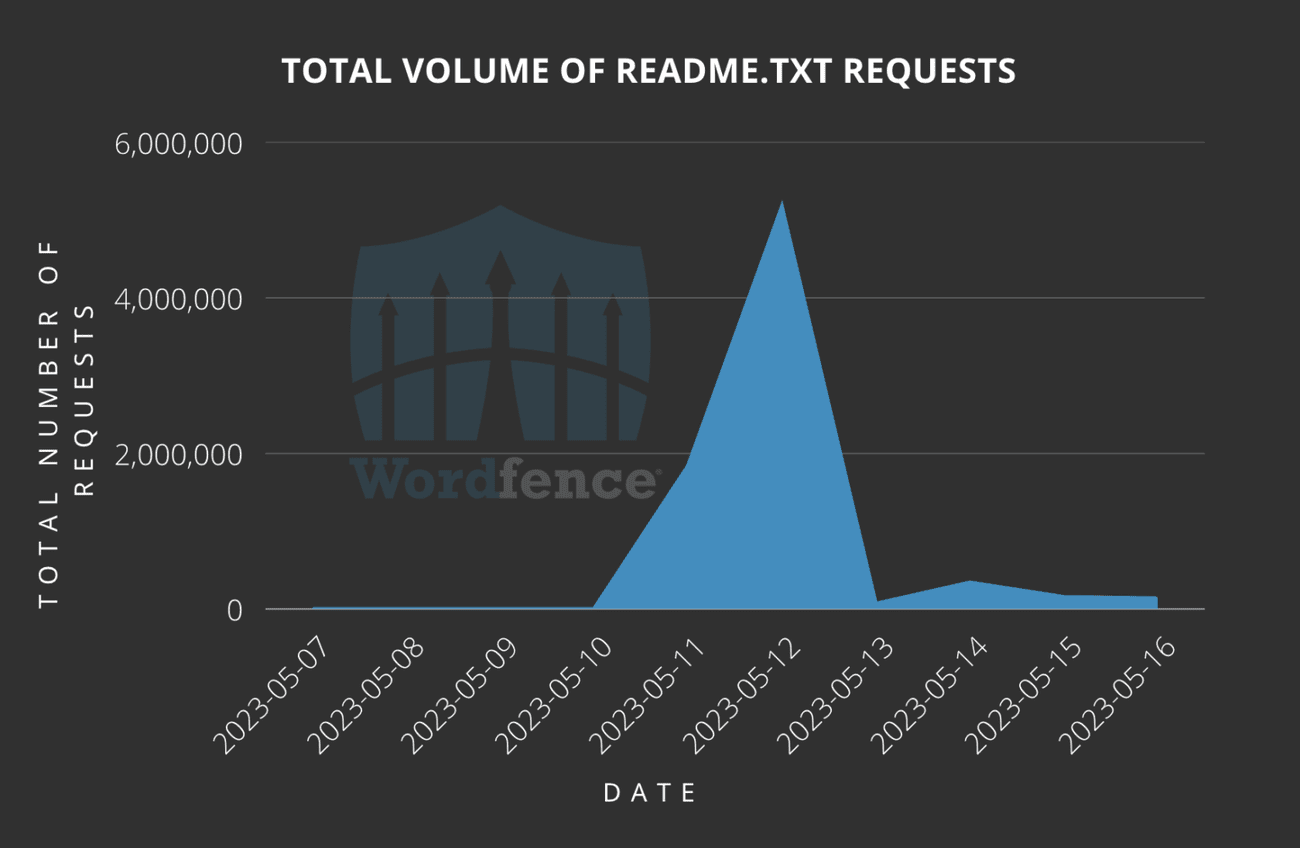

Την επομένη της αποκάλυψης του ελαττώματος, το WordFence κατέγραψε 5.000.000 ανιχνευτικές σαρώσεις αναζητώντας το αρχείο «readme.txt» της προσθήκης, το οποίο περιέχει τις πληροφορίες έκδοσης της προσθήκης και ως εκ τούτου καθορίζει εάν ένας ιστότοπος είναι ευάλωτος.

Αριθμός καταγεγραμμένων καθημερινών σαρώσεων

(Wordfence)

“Ενώ υπάρχουν υπηρεσίες που διερευνούν τα δεδομένα εγκατάστασης για νόμιμους σκοπούς, πιστεύουμε ότι αυτά τα δεδομένα υποδεικνύουν ότι οι εισβολείς άρχισαν να αναζητούν ευάλωτες τοποθεσίες αμέσως μόλις αποκαλύφθηκε η ευπάθεια.”

σχόλια Wordfence στην έκθεση

.

Τα περισσότερα από αυτά τα αιτήματα προέρχονταν από δύο μόνο διευθύνσεις IP, το ‘185.496.220.26’ και το ‘185.244.175.65.’

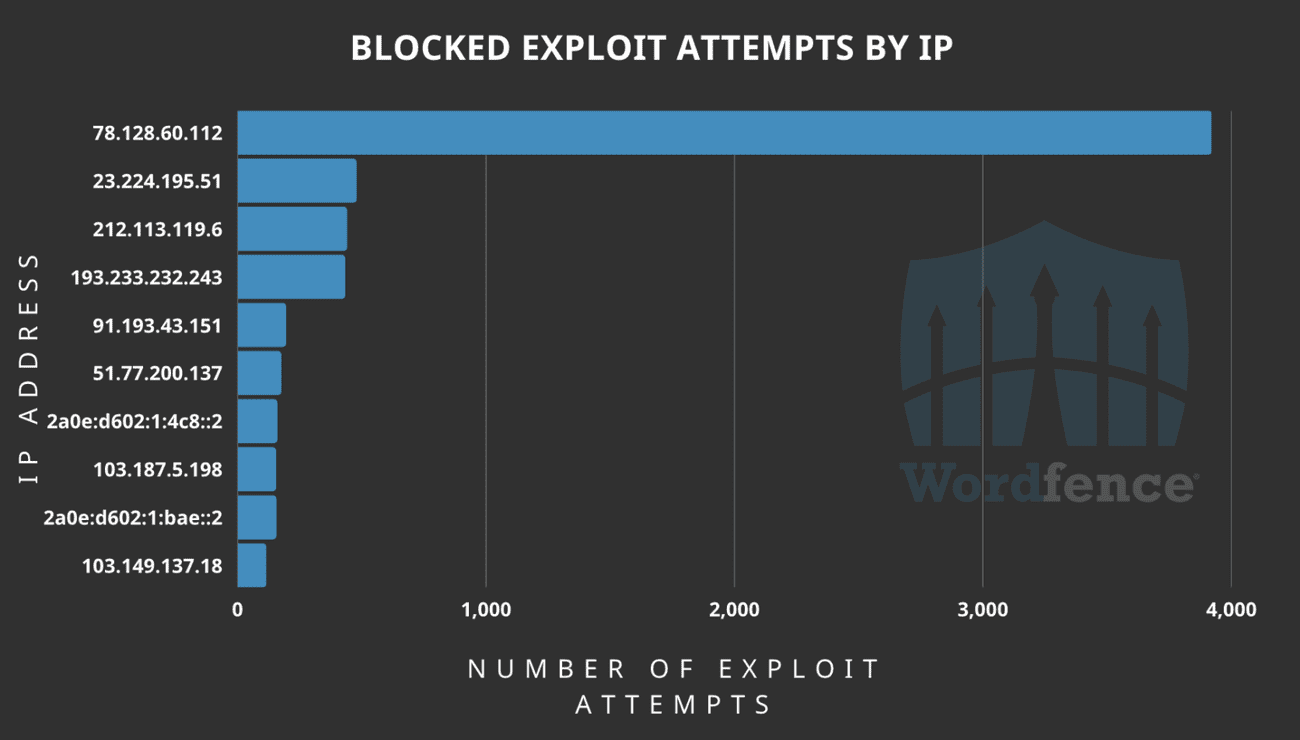

Όσον αφορά τις προσπάθειες εκμετάλλευσης, η διεύθυνση IP ‘78.128.60.112’ είχε σημαντικό όγκο, χρησιμοποιώντας το PoC exploit που κυκλοφόρησε στο GitHub. Άλλες υψηλόβαθμες επιθετικές IP μετρούν από 100 έως 500 προσπάθειες.

Προέλευση των περισσότερων προσπαθειών εκμετάλλευσης

(Wordfence)

Συνιστάται στους κατόχους ιστοτόπων που χρησιμοποιούν την προσθήκη «Essential Addons for Elementor» να εφαρμόσουν τη διαθέσιμη ενημέρωση ασφαλείας εγκαθιστώντας την έκδοση 5.7.2 ή μεταγενέστερη αμέσως.

“Λαμβάνοντας υπόψη πόσο εύκολα μπορεί να γίνει επιτυχής εκμετάλλευση αυτής της ευπάθειας, συνιστούμε ανεπιφύλακτα σε όλους τους χρήστες της ενημέρωσης της προσθήκης το συντομότερο δυνατόν να διασφαλίσουν ότι ο ιστότοπός τους δεν διακυβεύεται από αυτήν την ευπάθεια”, συμβουλεύει το Wordfence.

Επιπλέον, οι διαχειριστές ιστοτόπων θα πρέπει να χρησιμοποιούν τους δείκτες συμβιβασμού που αναφέρονται στην αναφορά του Wordfence και να προσθέτουν τις προσβλητικές διευθύνσεις IP σε μια λίστα αποκλεισμού για να σταματήσουν αυτές και μελλοντικές επιθέσεις.

Οι χρήστες του δωρεάν πακέτου ασφαλείας του Wordfence θα καλύπτονται από προστασία έναντι του CVE-2023-32243 στις 20 Ιουνίου 2023, επομένως είναι επίσης εκτεθειμένοι αυτήν τη στιγμή.