Ένα botnet κακόβουλου λογισμικού DDoS (κατανεμημένης άρνησης υπηρεσίας) που βασίζεται στο Mirai που παρακολουθείται ως IZ1H9 έχει προσθέσει δεκατρία νέα ωφέλιμα φορτία για να στοχεύει δρομολογητές και δρομολογητές που βασίζονται σε Linux από τα D-Link, Zyxel, TP-Link, TOTOLINK και άλλα.

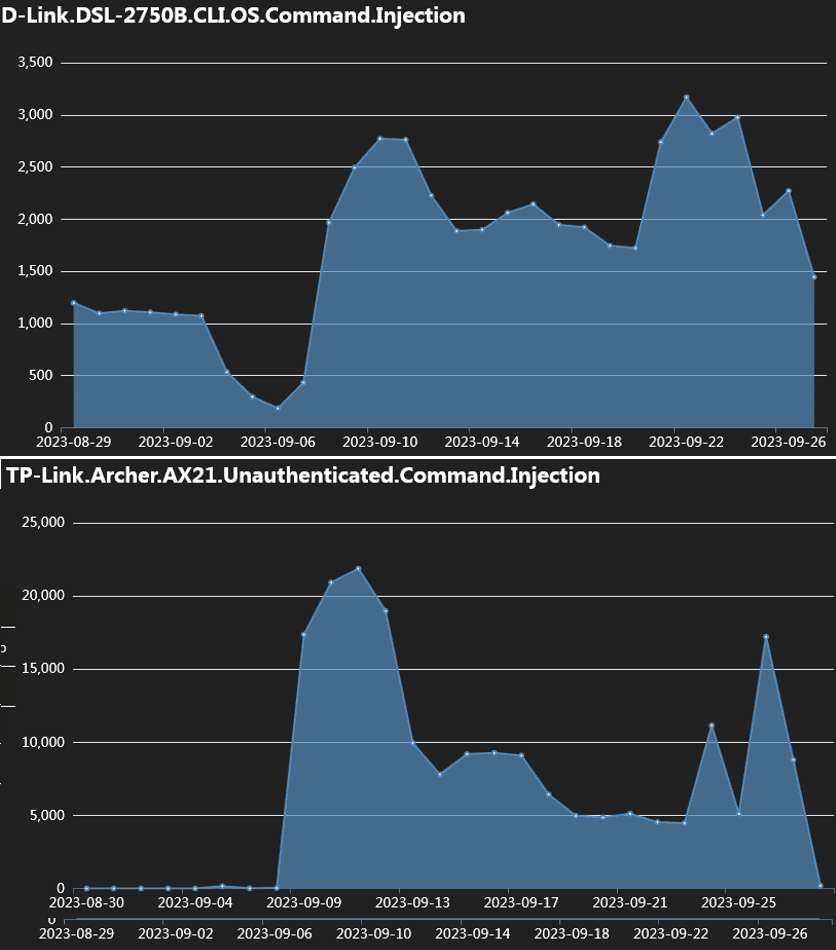

Οι ερευνητές της Fortinet αναφέρουν ότι παρατηρούν μια κορύφωση στα ποσοστά εκμετάλλευσης περίπου την πρώτη εβδομάδα του Σεπτεμβρίου, φτάνοντας τις δεκάδες χιλιάδες απόπειρες εκμετάλλευσης κατά ευάλωτων συσκευών.

Το IZ1H9 θέτει σε κίνδυνο τις συσκευές για να τις εντάξει στο σμήνος DDoS του και στη συνέχεια εξαπολύει επιθέσεις DDoS σε συγκεκριμένους στόχους, πιθανώς κατόπιν εντολής των πελατών που νοικιάζουν την ισχύ πυρός του.

Παρατηρήθηκαν απόπειρες εκμετάλλευσης όλο τον Σεπτέμβριο

(Fortinet)

Εκτεταμένη στόχευση IoT

Οι περισσότερες συσκευές και τα τρωτά σημεία που στοχεύουν ένα κακόβουλο λογισμικό DDoS αύξησαν τη δυνατότητα δημιουργίας ενός μεγάλου και ισχυρού botnet ικανού να επιφέρει τεράστια χτυπήματα σε ιστότοπους.

Στην περίπτωση του IZ1H9, η Fortinet αναφέρει ότι χρησιμοποιεί exploits για τα ακόλουθα ελαττώματα, που χρονολογούνται από το 2015 έως το 2023:

-

Συσκευές D-Link

: CVE-2015-1187, CVE-2016-20017, CVE-2020-25506, CVE-2021-45382 -

Netis WF2419

: CVE-2019-19356 -

Sunhillo SureLine

(εκδόσεις πριν από την 8.7.0.1.1): CVE-2021-36380 -

Προϊόντα Geutebruck

: CVE-2021-33544, CVE-2021-33548, CVE-2021-33549, CVE-2021-33550, CVE-2021-33551, CVE-2021-33552, CVE-2021-33525, CVE-2021-33-35 -

Yealink Device Management (DM) 3.6.0.20

: CVE-2021-27561, CVE-2021-27562 -

Zyxel EMG3525/VMG1312 (πριν από την έκδοση 5.50)

: Το CVE δεν έχει καθοριστεί αλλά στοχεύει την ευπάθεια /bin/zhttpd/ στοιχείου της συσκευής Zyxel -

TP-Link Archer AX21 (AX1800)

: CVE-2023-1389 -

Ασύρματο AP Korenix JetWave

: CVE-2023-23295 -

Δρομολογητές TOTOLINK

: CVE-2022-40475, CVE-2022-25080, CVE-2022-25079, CVE-2022-25081, CVE-2022-25082, CVE-2022-25078, CVE-2022-25079, CVE-2022-25081 -2022-25076, CVE-2022-38511, CVE-2022-25075, CVE-2022-25083

Η καμπάνια στοχεύει επίσης ένα απροσδιόριστο CVE που σχετίζεται με τη διαδρομή “/cgi-bin/login.cgi”, που ενδεχομένως επηρεάζει τον δρομολογητή Prolink PRC2402M.

Αλυσίδα επίθεσης

Μετά την εκμετάλλευση ενός από τα προαναφερθέντα CVE, ένα ωφέλιμο φορτίο IZ1H9 εγχέεται στη συσκευή που περιέχει μια εντολή για λήψη ενός προγράμματος λήψης σεναρίων κελύφους με το όνομα “l.sh” από μια καθορισμένη διεύθυνση URL.

Κατά την εκτέλεση, το σενάριο διαγράφει αρχεία καταγραφής για να κρύψει την κακόβουλη δραστηριότητα και, στη συνέχεια, ανακτά προγράμματα-πελάτες bot προσαρμοσμένων για διαφορετικές αρχιτεκτονικές συστήματος.

Τέλος, το σενάριο τροποποιεί τους κανόνες iptables της συσκευής για να εμποδίσει τη σύνδεση σε συγκεκριμένες θύρες και να κάνει πιο δύσκολη την αφαίρεση του κακόβουλου λογισμικού από τη συσκευή.

Έχοντας κάνει όλα τα παραπάνω, το bot δημιουργεί επικοινωνία με τον διακομιστή C2 (εντολών και ελέγχου) και περιμένει να εκτελεστούν οι εντολές.

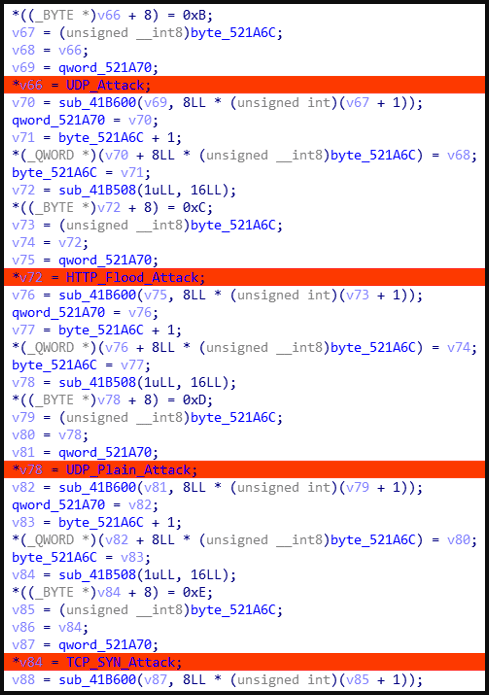

Οι υποστηριζόμενες εντολές αφορούν τον τύπο της επίθεσης DDoS που θα ξεκινήσει, συμπεριλαμβανομένων των UDP, UDP Plain, HTTP Flood και TCP SYN.

Εντολές DDoS

(Fortinet)

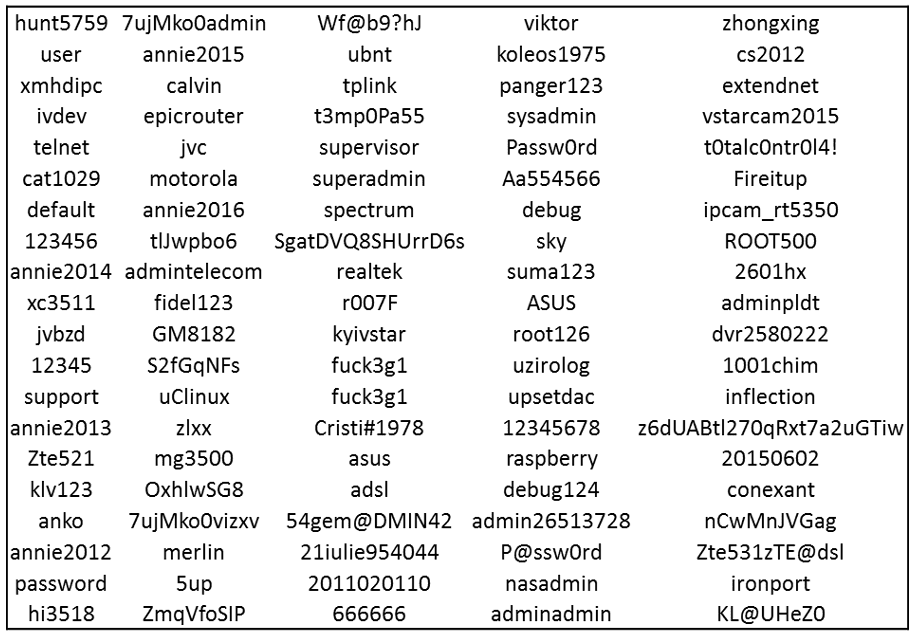

Το Fortinet αναφέρει επίσης

ότι το IZ1H9 διαθέτει μια ενότητα δεδομένων με κωδικοποιημένα διαπιστευτήρια που χρησιμοποιούνται για επιθέσεις ωμής βίας.

Σκληρά κωδικοποιημένα διαπιστευτήρια

(Fortinet)

Αυτές οι επιθέσεις μπορεί να είναι χρήσιμες για τη διάδοση σε γειτονικές συσκευές ή τον έλεγχο ταυτότητας σε IoT για τα οποία δεν έχει λειτουργική εκμετάλλευση.

Συνιστάται στους κατόχους συσκευών IoT να χρησιμοποιούν ισχυρά διαπιστευτήρια χρήστη διαχειριστή, να τα ενημερώνουν στην πιο πρόσφατη διαθέσιμη έκδοση υλικολογισμικού και, εάν είναι δυνατόν, να μειώνουν την έκθεσή τους στο δημόσιο διαδίκτυο.