Οι διακομιστές

WS_FTP

που είναι εκτεθειμένοι στο Διαδίκτυο που δεν έχουν επιδιορθωθεί έναντι μιας ευπάθειας μέγιστης σοβαρότητας στοχεύουν τώρα σε επιθέσεις ransomware.

Όπως παρατηρήθηκε πρόσφατα από τους ανταποκριτές περιστατικών της Sophos X-Ops, παράγοντες απειλών που αυτοχαρακτηρίζονται ως η Ομάδα Κυβερνοεγκλή

ματ

ος της Reichsadler προσπάθησαν, ανεπιτυχώς, να αναπτύξουν ωφέλιμα φορτία ransomware που δημιουργήθηκαν χρησιμοποιώντας ένα πρόγραμμα δημιουργίας LockBit 3.0 που κλάπηκε τον Σεπτέμβριο του 2022.

“Οι παράγοντες του ransomware δεν περίμεναν πολύ για να κάνουν κατάχρηση της ευπάθειας που αναφέρθηκε πρόσφατα στο λογισμικό διακομιστή WS_FTP,” Sophos X-Ops

είπε

.

“Αν και το Progress Software κυκλοφόρησε μια επιδιόρθωση για αυτήν την ευπάθεια τον Σεπτέμβριο του 2023, δεν έχουν γίνει διορθώσεις όλων των διακομιστών. Η Sophos X-Ops παρατήρησε ανεπιτυχείς προσπάθειες ανάπτυξης ransomware μέσω των μη επιδιορθωμένων υπηρεσιών.”

Οι εισβολείς προσπάθησαν να κλιμακώσουν τα προνόμια χρησιμοποιώντας τον ανοιχτό κώδικα

Θεοπατάτα

εργαλείο, το οποίο επιτρέπει την κλιμάκωση των προνομίων σε «NT AUTHORITYSYSTEM» σε πλατφόρμες πελάτη

Windows

(Windows 8 έως Windows 11) και διακομιστή (Windows Server 2012 σε Windows Server 2022).

Ευτυχώς, η προσπάθειά τους να αναπτύξουν τα ωφέλιμα φορτία ransomware στα συστήματα του θύματος ματαιώθηκε, εμποδίζοντας τους εισβολείς να κρυπτογραφήσουν τα δεδομένα του στόχου.

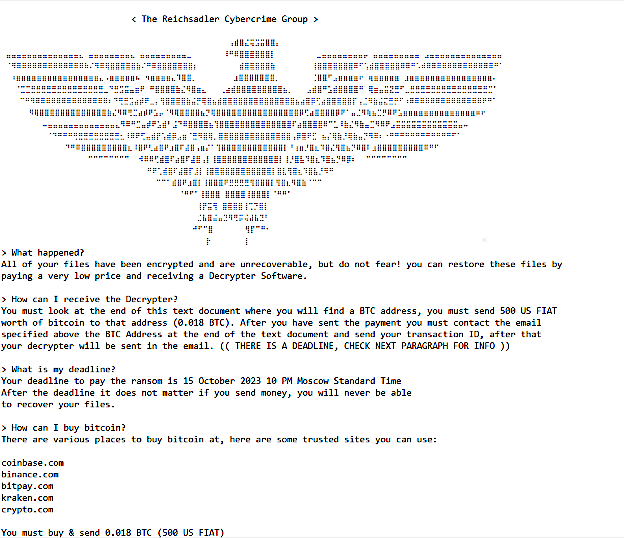

Παρόλο που απέτυχαν να κρυπτογραφήσουν τα αρχεία, οι παράγοντες της απειλής εξακολουθούσαν να ζητούν λύτρα 500 δολαρίων, καταβλητέα έως τις 15 Οκτωβρίου, Τυπική Ώρα Μόσχας.

Η χαμηλή ζήτηση λύτρων υποδηλώνει ότι οι εκτεθειμένοι στο Διαδίκτυο και ευάλωτοι διακομιστές WS_FTP είναι πιθανό να στοχοποιούνται σε μαζικές αυτοματοποιημένες επιθέσεις ή από μια άπειρη λειτουργία ransomware.

Η επιστολή λύτρων απορρίφθηκε σε επίθεση WS_FTP (Sophos X-Ops)

Παρακολούθηση ως

CVE-2023-40044

το ελάττωμα προκαλείται από μια ευπάθεια deserialization .NET στη μονάδα Ad Hoc Transfer Module, η οποία επιτρέπει σε μη πιστοποιημένους εισβολείς να εκτελούν εντολές στο υποκείμενο λειτουργικό σύστημα μέσω αιτημάτων HTTP εξ αποστάσεως.

Στις 27 Σεπτεμβρίου, η Progress Software κυκλοφόρησε ενημερώσεις ασφαλείας για την αντιμετώπιση της κρίσιμης ευπάθειας του διακομιστή WS_FTP, προτρέποντας τους διαχειριστές να αναβαθμίσουν τις ευάλωτες παρουσίες.

“Συνιστούμε την αναβάθμιση στην υψηλότερη έκδοση που είναι η 8.8.2. Η αναβάθμιση σε μια ενημερωμένη έκδοση, χρησιμοποιώντας το πλήρες πρόγραμμα εγκατάστασης, είναι ο μόνος τρόπος για να διορθώσετε αυτό το πρόβλημα”, είπε η Progress.

Οι

ερευνητές

ασφαλείας του Assetnote που ανακάλυψαν το σφάλμα WS_FTP κυκλοφόρησαν τον κώδικα εκμετάλλευσης απόδειξης της ιδέας (PoC) λίγες μέρες μετά την επιδιόρθωση του.

“Από την ανάλυσή μας για το WS_FTP, διαπιστώσαμε ότι υπάρχουν περίπου 2,9 χιλιάδες κεντρικοί

υπολογιστές

στο διαδίκτυο που εκτελούν WS_FTP (και έχουν επίσης εκτεθειμένο τον διακομιστή ιστού τους, ο οποίος είναι απαραίτητος για εκμετάλλευση). Τα περισσότερα από αυτά τα διαδικτυακά περιουσιακά στοιχεία ανήκουν σε μεγάλες επιχειρήσεις, κυβερνήσεις και εκπαιδευτικά ιδρύματα», είπε η Assetnote.

Η εταιρεία κυβερνοασφάλειας Rapid7 αποκάλυψε ότι οι εισβολείς άρχισαν να εκμεταλλεύονται το CVE-2023-40044 στις 3 Σεπτεμβρίου, την ημέρα που κυκλοφόρησε το PoC exploit.

“Η αλυσίδα εκτέλεσης της διαδικασίας φαίνεται ίδια σε όλες τις παρατηρούμενες περιπτώσεις, υποδεικνύοντας πιθανή μαζική εκμετάλλευση ευάλωτων διακομιστών WS_FTP”, προειδοποίησε το Rapid7.

Λίστες Shodan

σχεδόν 2.000

Συσκευές που εκτίθενται στο Διαδίκτυο που εκτελούν λογισμικό διακομιστή WS_FTP, επιβεβαιώνοντας τις αρχικές εκτιμήσεις της Assetnote.

Διακομιστές WS_FTP που εκτίθενται στο Διαδίκτυο (Shodan)

Οι οργανισμοί που δεν μπορούν να επιδιορθώσουν αμέσως τους διακομιστές τους μπορούν να αποκλείσουν τις εισερχόμενες επιθέσεις από

απενεργοποίηση της ευάλωτης μονάδας μεταφοράς Ad Hoc διακομιστή WS_FTP

.

Το Κέντρο Συντονισμού Κυβερνοασφάλειας του Τομέα Υγείας (HC3), η ομάδα ασφαλείας του Υπουργείου Υγείας των ΗΠΑ επίσης

προειδοποίησε

Οι οργανισμοί του τομέα Υγείας και Δημόσιας Υγείας τον περασμένο μήνα να επιδιορθώσουν τους διακομιστές τους το συντομότερο δυνατό.

Το Progress Software αντιμετωπίζει επί του παρόντος τον απόηχο μιας εκτεταμένης σειράς επιθέσεων κλοπής δεδομένων που εκμεταλλεύτηκε ένα σφάλμα zero-day στην ασφαλή πλατφόρμα μεταφοράς αρχείων του MOVEit Transfer νωρίτερα φέτος.

Αυτές οι επιθέσεις επηρέασαν πάνω από 2.500 οργανισμούς και περισσότερα από 64 εκατομμύρια άτομα, όπως

εκτιμάται από την Emsisoft

.

VIA:

bleepingcomputer.com