Οι φορείς απειλών αξιοποιούν την ευπάθεια «Citrix Bleed», που παρακολουθείται ως CVE-2023-4966, για να στοχεύσουν κυβερνητικούς, τεχνικούς και νομικούς οργανισμούς στην Αμερική, την Ευρώπη, την Αφρική και την περιοχή Ασίας-Ειρηνικού.

Ερευνητές από

Έκθεση Mandiant

ότι τέσσερις συνεχιζόμενες καμπάνιες στοχεύουν ευάλωτες συσκευές Citrix NetScaler ADC και Gateway, με επιθέσεις σε εξέλιξη από τα τέλη Αυγούστου 2023.

Η εταιρεία ασφαλείας έχει δει δραστηριότητα μετά την εκμετάλλευση που σχετίζεται με κλοπή διαπιστευτηρίων και πλευρική μετακίνηση, προειδοποιώντας ότι η εκμετάλλευση αφήνει πίσω της περιορισμένα ιατροδικαστικά στοιχεία, καθιστώντας αυτές τις επιθέσεις ιδιαίτερα κρυφές.

Citrix Bleed

Η ευπάθεια Citrix Bleed CVE-2023-4966 αποκαλύφθηκε στις 10 Οκτωβρίου ως ελάττωμα κρίσιμης σοβαρότητας που επηρεάζει το Citrix NetScaler ADC και το NetScaler Gateway, επιτρέποντας πρόσβαση σε ευαίσθητες πληροφορίες των συσκευών.

Μια εβδομάδα μετά τη διάθεση μιας επιδιόρθωσης, η Mandiant αποκάλυψε ότι το ελάττωμα ήταν μια μηδενική ημέρα υπό ενεργή εκμετάλλευση από τα τέλη Αυγούστου, με τους χάκερ να το χρησιμοποιούν για να παραβιάσουν υπάρχουσες επαληθευμένες περιόδους λειτουργίας και να παρακάμψουν την προστασία πολλαπλών παραγόντων.

Οι εισβολείς χρησιμοποίησαν ειδικά κατασκευασμένα αιτήματα HTTP GET για να αναγκάσουν τη συσκευή να επιστρέψει τα περιεχόμενα της μνήμης του συστήματος, τα οποία περιλαμβάνουν ένα έγκυρο cookie περιόδου λειτουργίας Netscaler AAA που εκδόθηκε μετά τον έλεγχο ταυτότητας και μετά από ελέγχους MFA.

Οι χάκερ που κλέβουν αυτά τα cookie ελέγχου ταυτότητας μπορούν στη συνέχεια να έχουν πρόσβαση στη συσκευή χωρίς να πραγματοποιήσουν ξανά επαλήθευση MFA.

Η Citrix ακολούθησε μια δεύτερη προειδοποίηση προς τους διαχειριστές, προτρέποντάς τους να ασφαλίσουν τα συστήματά τους από τις συνεχιζόμενες επιθέσεις, οι οποίες ήταν χαμηλής πολυπλοκότητας και δεν απαιτούσαν καμία αλληλεπίδραση με τον χρήστη.

Στις 25 Οκτωβρίου, οι ερευνητές του AssetNote κυκλοφόρησαν ένα proof-of-concept (PoC) exploit που δείχνει πώς να παραβιάσεις έναν λογαριασμό NetScaler μέσω κλοπής διακριτικών συνεδρίας.

Συνεχείς επιθέσεις

Η Mandiant εξηγεί ότι η έλλειψη καταγραφής στις συσκευές καθιστά δύσκολη τη διερεύνηση της εκμετάλλευσης του CVE-2023-3966, απαιτώντας τείχη προστασίας εφαρμογών ιστού (WAF) και άλλες συσκευές παρακολούθησης της κυκλοφορίας δικτύου για την καταγραφή της κυκλοφορίας και τον προσδιορισμό της εκμετάλλευσης μιας συσκευής.

Εκτός εάν ένα δίκτυο χρησιμοποιεί αυτόν τον τύπο παρακολούθησης πριν από μια επίθεση, αποτρέπει οποιαδήποτε ιστορική ανάλυση και περιορίζει τους ερευνητές σε παρατηρήσεις σε πραγματικό χρόνο.

Ακόμη και μετά την εκμετάλλευση, οι επιτιθέμενοι παραμένουν κρυφοί, χρησιμοποιώντας τεχνικές που ζουν εκτός της γης και κοινά διαχειριστικά εργαλεία όπως το net.exe και το netscan.exe για να συνδυάζονται με τις καθημερινές λειτουργίες.

Η Mandiant μπόρεσε να εντοπίσει απόπειρες εκμετάλλευσης και πειρατεία συνεδρίας μέσω ενός από τα ακόλουθα μονοπάτια:

-

Ανάλυση αιτήματος WAF

: Τα αιτήματα προς το ευάλωτο τελικό σημείο μπορούν να καταγραφούν από εργαλεία WAF. -

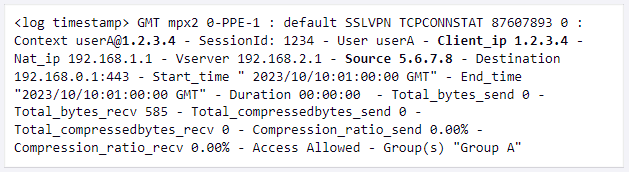

Παρακολούθηση μοτίβων σύνδεσης

: Οι αναντιστοιχίες διεύθυνσης IP πελάτη και πηγής και πολλές περίοδοι λειτουργίας από την ίδια διεύθυνση IP που είναι γραμμένες σε αρχεία ns.log αποτελούν ενδείξεις πιθανής μη εξουσιοδοτημένης πρόσβασης.

Παράδειγμα αναντιστοιχίας IP

(Mandiant)

-

Συσχέτιση μητρώου των Windows

: Η συσχέτιση των καταχωρίσεων μητρώου των Windows σε συστήματα Citrix VDA με δεδομένα ns.log καθιστά δυνατό τον εντοπισμό της προέλευσης του εισβολέα. -

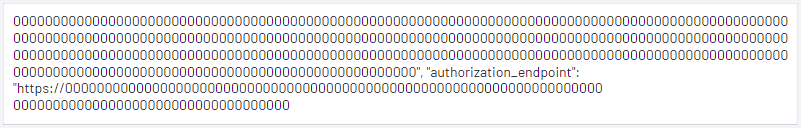

Έλεγχος χωματερής μνήμης

: Τα αρχεία ένδειξης πυρήνα της μνήμης διεργασίας NSPPE μπορούν να αναλυθούν για ασυνήθιστα μεγάλες συμβολοσειρές που περιέχουν επαναλαμβανόμενους χαρακτήρες, οι οποίοι μπορεί να υποδεικνύουν προσπάθειες εκμετάλλευσης.

Δείγμα απάντησης σε αίτημα εκμετάλλευσης

(Mandiant)

Στόχοι επίθεσης

Μετά την εκμετάλλευση του CVE-2023-4966, οι εισβολείς συμμετείχαν σε αναγνώριση δικτύου, κλέβοντας διαπιστευτήρια λογαριασμού και μετακινήθηκαν πλευρικά μέσω RDP.

Τα εργαλεία που χρησιμοποιούν οι φορείς απειλών σε αυτή τη φάση είναι τα ακόλουθα:

-

net.exe

– Αναγνώριση Active Directory (AD). -

netscan.exe

– απαρίθμηση εσωτερικού δικτύου. -

7-φερμουάρ

– δημιουργήστε ένα κρυπτογραφημένο τμηματοποιημένο αρχείο για τη συμπίεση δεδομένων αναγνώρισης -

certutil

– κωδικοποίηση (base64) και αποκωδικοποίηση αρχείων δεδομένων και ανάπτυξη backdoors -

e.exe

και

d.dll

– φορτώστε στη μνήμη διεργασίας LSASS και δημιουργήστε αρχεία ένδειξης σφαλμάτων μνήμης -

sh3.exe

– εκτελέστε την εντολή Mimikatz LSADUMP για εξαγωγή διαπιστευτηρίων -

FREEFIRE

– νέα ελαφριά κερκόπορτα .NET που χρησιμοποιεί το Slack για εντολή και έλεγχο -

Atera

– Απομακρυσμένη παρακολούθηση και διαχείριση -

AnyDesk

– Απομακρυσμένη επιφάνεια εργασίας -

SplashTop

– Απομακρυσμένη επιφάνεια εργασίας

Αν και πολλά από τα παραπάνω βρίσκονται συνήθως σε εταιρικά περιβάλλοντα, η συνδυασμένη ανάπτυξή τους μπορεί να αποτελεί ένδειξη συμβιβασμού και εργαλεία όπως το FREEFIRE αποτελούν σαφείς ενδείξεις παραβίασης.

Οι ερευνητές κυκλοφόρησαν ένα

Κανόνας Yara

που μπορεί να χρησιμοποιηθεί για τον εντοπισμό ΔΩΡΕΑΝ ΦΩΤΙΑ σε μια συσκευή.

Η Mandiant λέει ότι οι τέσσερις παράγοντες απειλών που εκμεταλλεύονται το CVE-2023-4966 σε διάφορες εκστρατείες δείχνουν κάποια επικάλυψη στο στάδιο μετά την εκμετάλλευση.

Και τα τέσσερα χρησιμοποιήθηκαν εκτενώς τα csvde.exe, certutil.exe, local.exe και nbtscan.exe, ενώ δύο συμπλέγματα δραστηριοτήτων εμφανίστηκαν χρησιμοποιώντας το Mimikatz.

Η εφαρμογή των διαθέσιμων ενημερώσεων ασφαλείας δεν αντιμετωπίζει τις υπάρχουσες παραβιάσεις και, ως εκ τούτου, απαιτείται πλήρης απόκριση σε περιστατικά.

Για συμβουλές σχετικά με την επαναφορά συστήματος, ρίξτε μια ματιά

Οδηγός αποκατάστασης της Mandiant

.

VIA:

bleepingcomputer.com