Νέο κακόβουλο λογισμικό AhRat Android κρυμμένο στην εφαρμογή με 50.000 εγκαταστάσεις

Related Posts

Οι ερευνητές κακόβουλου λογισμικού της ESET βρήκαν ένα νέο trojan απομακρυσμένης πρόσβασης (RAT) στο Google Play Store, κρυμμένο σε μια εφαρμογή εγγραφής οθόνης Android με δεκάδες χιλιάδες εγκαταστάσεις.

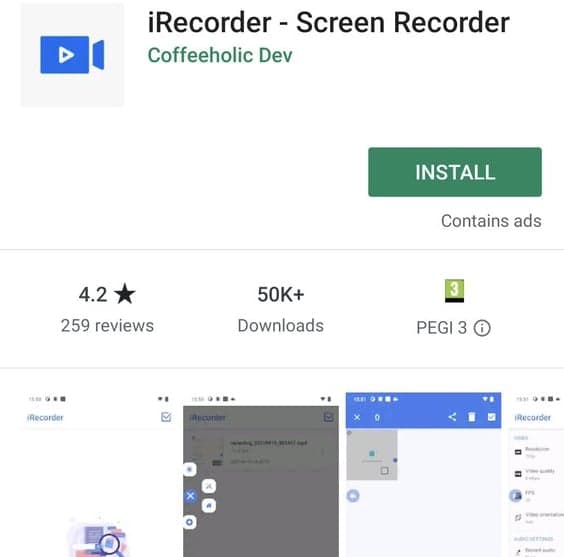

Ενώ προστέθηκε για πρώτη φορά στο κατάστημα τον Σεπτέμβριο του 2021, η εφαρμογή «iRecorder – Screen Recorder» πιθανότατα τρωανοποιήθηκε μέσω μιας κακόβουλης ενημέρωσης που κυκλοφόρησε σχεδόν ένα χρόνο αργότερα, τον Αύγουστο του 2022.

Το όνομα της εφαρμογής διευκόλυνε την αίτηση άδειας εγγραφής ήχου και πρόσβασης σε αρχεία στις μολυσμένες συσκευές, καθώς το αίτημα αντιστοιχούσε στις αναμενόμενες δυνατότητες ενός εργαλείου εγγραφής οθόνης.

Πριν την αφαίρεσή της, η εφαρμογή συγκέντρωνε πάνω από 50.000 εγκαταστάσεις στο Google Play Store, εκθέτοντας τους χρήστες σε μολύνσεις από κακόβουλο λογισμικό.

“Μετά την ειδοποίησή μας σχετικά με την κακόβουλη συμπεριφορά του iRecorder, η ομάδα ασφαλείας του Google Play το αφαίρεσε από το κατάστημα”, ο ερευνητής κακόβουλου λογισμικού της ESET, Lukas Stefanko

είπε

.

“Ωστόσο, είναι σημαντικό να σημειωθεί ότι η εφαρμογή μπορεί επίσης να βρεθεί σε εναλλακτικές και ανεπίσημες αγορές Android. Ο προγραμματιστής του iRecorder παρέχει επίσης άλλες εφαρμογές στο Google Play, αλλά δεν περιέχουν κακόβουλο κώδικα.”

Καταχώρηση iRecorder στο Google Play (ESET)

Το εν λόγω κακόβουλο λογισμικό, που ονομάζεται AhRat από την ESET, βασίζεται σε ένα Android RAT ανοιχτού κώδικα, γνωστό ως

ΑχΜύθος

.

Έχει ένα ευρύ φάσμα δυνατοτήτων, όπως, ενδεικτικά, η παρακολούθηση της τοποθεσίας των μολυσμένων συσκευών, η κλοπή αρχείων καταγραφής κλήσεων, επαφών και μηνυμάτων κειμένου, η αποστολή μηνυμάτων SMS, η λήψη φωτογραφιών και η εγγραφή ήχου στο παρασκήνιο.

Μετά από προσεκτικότερη εξέταση, η ESET διαπίστωσε ότι η ίδια η κακόβουλη εφαρμογή εγγραφής οθόνης χρησιμοποιούσε μόνο ένα υποσύνολο των δυνατοτήτων του RAT, καθώς χρησιμοποιήθηκε μόνο για τη δημιουργία και την εξαγωγή εγγραφών ήχου περιβάλλοντος και για την κλοπή αρχείων με συγκεκριμένες επεκτάσεις, υπονοώντας πιθανές δραστηριότητες κατασκοπείας.

Αυτή δεν είναι η πρώτη περίπτωση κακόβουλου λογισμικού Android που βασίζεται στο AhMyth που διεισδύει στο Google Play store. ESET επίσης

δημοσιευμένες λεπτομέρειες το 2019

σε μια άλλη Trojanized εφαρμογή AhMyth που ξεγέλασε τη διαδικασία ελέγχου εφαρμογών της Google δύο φορές μεταμφιεσμένη σε εφαρμογή ροής ραδιοφώνου.

«Προηγουμένως, το ανοιχτού κώδικα AhMyth χρησιμοποιήθηκε από την Transparent Tribe, γνωστή και ως APT36, μια ομάδα κυβερνοκατασκοπείας γνωστή για την

εκτεταμένη χρήση τεχνικών κοινωνικής μηχανικής

και στοχεύοντας κυβερνητικούς και στρατιωτικούς οργανισμούς στη Νότια Ασία», είπε ο Στεφάνκο.

«Ωστόσο, δεν μπορούμε να αποδώσουμε τα τρέχοντα δείγματα σε κάποια συγκεκριμένη ομάδα και δεν υπάρχουν ενδείξεις ότι παράγονται από μια γνωστή ομάδα προηγμένης επίμονης απειλής (APT).