Η Ομάδα Ανάλυσης Απειλών (TAG) της Google ανακάλυψε ότι οι παράγοντες απειλών εκμεταλλεύτηκαν μια ευπάθεια zero-day στον διακομιστή email της Συν

εργασία

ς Zimbra για να κλέψουν ευαίσθητα δεδομένα από κυβερνητικά συστήματα σε πολλές χώρες.

Οι χάκερ αξιοποίησαν ένα μέτριας σοβαρότητας ζήτημα ασφαλείας που τώρα προσδιορίζεται ως CVE-

2023

-37580 από τις 29 Ιουνίου, σχεδόν ένα μήνα πριν το αντιμετωπίσει ο προμηθευτής στην έκδοση 8.8.15 Patch 41 του λογισμικού στις 25 Ιουλίου.

Το ελάττωμα είναι ένα ζήτημα XSS (σενάριο μεταξύ τοποθεσιών) που υπάρχει στο Zimbra Classic Web Client.

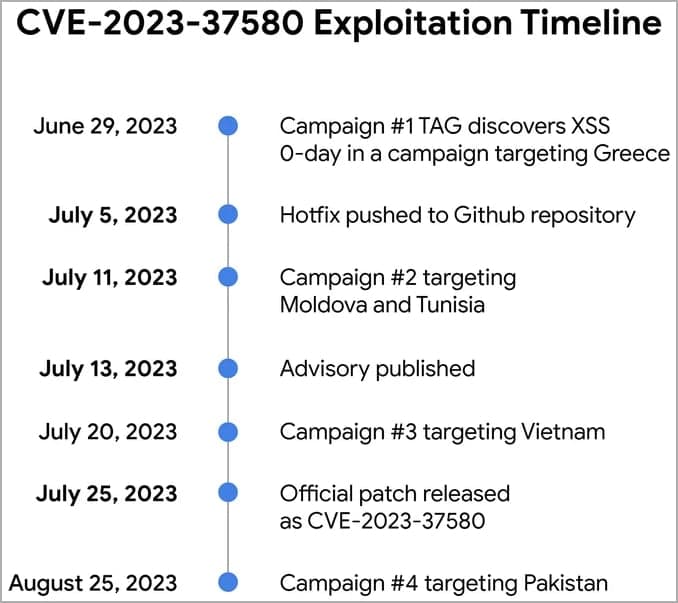

Χρονοδιάγραμμα επίθεσης και απάντησης

Σύμφωνα με τους αναλυτές απειλών της Google, οι φορείς απειλών εκμεταλλεύτηκαν την ευπάθεια στα κυβερνητικά συστήματα στην Ελλάδα, τη Μολδαβία, την Τυνησία, το

Βιετνάμ

και το Πακιστάν για να κλέψουν δεδομένα email, διαπιστευτήρια χρήστη και διακριτικά ελέγχου ταυτότητας, να πραγματοποιήσουν προώθηση email και να οδηγήσουν τα θύματα σε σελίδες phishing.

Google

παρατήρησε τέσσερις διακριτούς παράγοντες απειλής

χρησιμοποιώντας την ευπάθεια που ήταν άγνωστη τη στιγμή της εκμετάλλευσης στα τέλη Ιουνίου 2023 έναντι κυβερνητικού οργανισμού στην Ελλάδα.

Οι εισβολείς έστειλαν email με κακόβουλο URL που επέτρεπε την εξαγωγή δεδομένων email και επέτρεπε την αυτόματη προώθηση σε διεύθυνση ελεγχόμενη από τους εισβολείς.

Ο Ζίμπρα έσπρωξε έναν

επείγουσα επιδιόρθωση στο GitHub

αφού οι αναλυτές της Google ειδοποίησαν την εταιρεία για τους συμβιβασμούς που παρατηρήθηκαν.

Η δεύτερη εκστρατεία διεξήχθη στις 11 Ιουλίου από έναν παράγοντα απειλών που παρακολουθείται ως “Winter Vivern”, ο οποίος στόχευε κυβερνητικούς οργανισμούς στη Μολδαβία και την Τυνησία. Οι διευθύνσεις URL εκμετάλλευσης σε αυτήν την περίπτωση φόρτωσαν κακόβουλη

JavaScript

στα συστήματα προορισμού.

Στις 13 Ιουλίου η Ζίμπρα

δημοσίευσε μια συμβουλευτική για την ασφάλεια

συνιστώντας μετριασμούς για την ευπάθεια, αλλά δεν υπήρχε καμία σημείωση σχετικά με τους χάκερ που εκμεταλλεύονται ενεργά το

σφάλμα

.

Μια τρίτη εκστρατεία ξεκίνησε στις 20 Ιουλίου από μια άγνωστη ομάδα απειλών με στόχο έναν κυβερνητικό οργανισμό του Βιετνάμ. Αυτές οι επιθέσεις χρησιμοποιούσαν μια διεύθυνση URL εκμετάλλευσης για να κατευθύνουν τα θύματα σε μια σελίδα phishing.

Πέντε μέρες αργότερα η Zimbra επιτέλους

κυκλοφόρησε μια επίσημη ενημέρωση κώδικα

για το CVE-2023-37580, αλλά εξακολουθεί να παραλείπει πληροφορίες σχετικά με την ενεργή εκμετάλλευση.

Η Google σημειώνει ότι οι τρεις παράγοντες απειλών εκμεταλλεύτηκαν την ευπάθεια πριν από την κυκλοφορία της επίσημης επιδιόρθωσης.

Σε μια τέταρτη εκστρατεία στις 25 Αυγούστου, ένας παράγοντας απειλών που πιθανότατα έμαθε το σφάλμα αφού ο πωλητής το αντιμετώπισε, το σφάλμα χρησιμοποιήθηκε στα συστήματα ενός πακιστανικού κυβερνητικού οργανισμού για να κλέψει διακριτικά ελέγχου ταυτότητας Zimbra.

(Google TAG)

Η αναφορά της Google δεν αποκαλύπτει πολλές λεπτομέρειες για τους εισβολείς, αλλά εξακολουθεί να χρησιμεύει ως υπενθύμιση σχετικά με τη σημασία των έγκαιρων ενημερώσεων ασφαλείας, ακόμη και όταν αυτές αφορούν ευπάθειες μέσης σοβαρότητας, επειδή οι αντίπαλοι που βρίσκονται ήδη στο σύστημα ενδέχεται να τις χρησιμοποιήσουν για να προωθήσουν την επίθεσή τους.

Η εκμετάλλευση του CVE-2023-37580 είναι ένα από τα πολλαπλά παραδείγματα ελαττωμάτων XXS που αξιοποιούνται για την επίθεση σε διακομιστές αλληλογραφίας, όπως ο CVE-2022-24682 και ο CVE-2023-5631, που επηρεάζουν το Zimbra και το Roundcube.

VIA:

bleepingcomputer.com