Μια εξελιγμένη καμπάνια phishing που ωθεί τις μολύνσεις από κακόβουλο λογισμικό DarkGate πρόσθεσε πρόσφατα το κακόβουλο λογισμικό

PikaBot

στη μίξη, καθιστώντας το την πιο προηγμένη καμπάνια phishing από τότε που καταργήθηκε η λειτουργία Qakbot.

Η κακόβουλη εκστρατεία ηλεκτρονικού ταχυδρομείου ξεκίνησε τον Σεπτέμβριο του 2023, αφού το FBI κατέλαβε και κατέστρεψε την υποδομή του

QBot

(Qakbot).

Σε μια νέα έκθεση της Cofense, οι ερευνητές εξηγούν ότι οι καμπάνιες DarkGate και Pikabot χρησιμοποιούν τακτικές και τεχνικές παρόμοιες με τις προηγούμενες εκστρατείες Qakbot, υποδεικνύοντας ότι οι παράγοντες απειλών Qbot έχουν πλέον προχωρήσει στα νεότερα botnet κακόβουλου λογισμικού.

ματ

α ηλεκτρονικού “ψαρέματος” να φτάσουν στους επιδιωκόμενους στόχους καθώς και στις προηγμένες δυνατότητες του κακόβουλου λογισμικού που παραδίδεται.” –

Cofense

.

Καθώς το Qbot ήταν ένα από τα πιο διάχυτα botnet κακόβουλου λογισμικού που διανέμονταν μέσω email και τόσο το DarkGate όσο και το Pikabot είναι αρθρωτοί φορτωτές κακόβουλου λογισμικού με πολλές από τις ίδιες δυνατότητες με το Qbot, αυτό ενέχει τρομερό κίνδυνο για την επιχείρηση.

Όπως και το Qbot, οι νέοι φορτωτές κακόβουλου λογισμικού θα χρησιμοποιηθούν από φορείς απειλών για να αποκτήσουν αρχική πρόσβαση στα δίκτυα και πιθανόν να πραγματοποιήσουν επιθέσεις ransomware, κατασκοπείας και κλοπής δεδομένων.

Η άνοδος των καμπανιών DarkGate και PikaBot

Πηγή: Cofense

Η καμπάνια DarkGate και Pikabot

Το περασμένο Καλοκαίρι, σημειώθηκε τεράστια αύξηση στα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου που ωθούσαν το κακόβουλο λογισμικό DarkGate, με τους φορείς απειλών να μεταβαίνουν στην εγκατάσταση του Pikabot ως κύριου ωφέλιμου φορτίου τον Οκτώβριο του 2023.

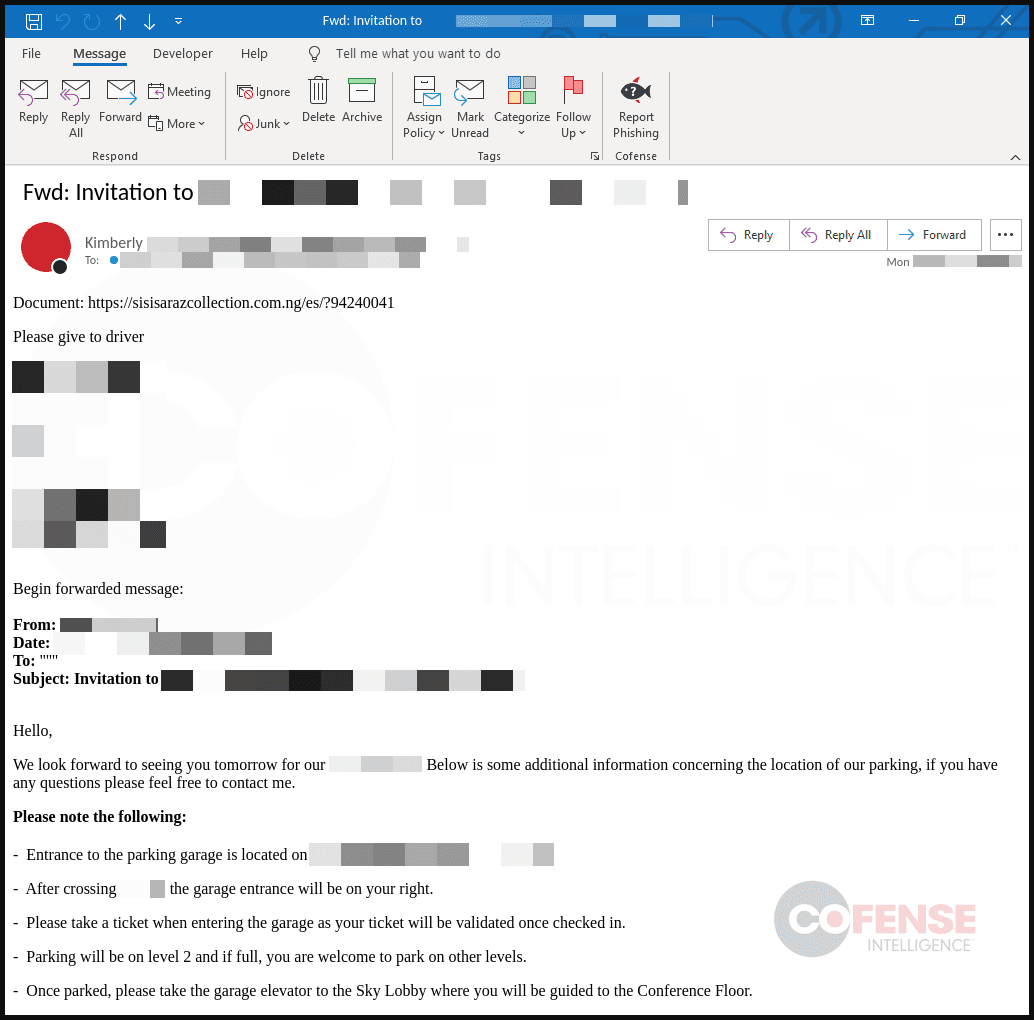

Η επίθεση phishing ξεκινά με ένα μήνυμα ηλεκτρονικού ταχυδρομείου που είναι απάντηση ή προώθηση κλεμμένου νήματος συζήτησης, γεγονός που αυξάνει την πιθανότητα οι παραλήπτες να αντιμετωπίζουν την επικοινωνία με εμπιστοσύνη.

Email ηλεκτρονικού ψαρέματος που χρησιμοποιείται στην καμπάνια

(Cofense)

Οι χρήστες που κάνουν κλικ στην ενσωματωμένη διεύθυνση URL υποβάλλονται σε μια σειρά ελέγχων που επαληθεύουν ότι είναι έγκυροι στόχοι και στη συνέχεια ζητούν από τον στόχο να κατεβάσει ένα αρχείο ZIP που περιέχει ένα σταγονόμετρο κακόβουλου λογισμικού που ανακτά το τελικό ωφέλιμο φορτίο από έναν απομακρυσμένο πόρο.

Το Cofense αναφέρει ότι οι επιτιθέμενοι πειραματίστηκαν με πολλαπλά αρχικά droppers κακόβουλου λογισμικού για να προσδιορίσουν ποιο λειτουργεί καλύτερα, όπως:

-

Σταγονόμετρο

JavaScript

για λήψη και εκτέλεση PE ή DLL. -

Excel-DNA loader

βασίζεται σε ένα έργο ανοιχτού κώδικα που χρησιμοποιείται για τη δημιουργία αρχείων XLL, το οποίο χρησιμοποιείται

εδώ

για λήψη και εκτέλεση κακόβουλου λογισμικού. -

Πρόγραμμα λήψης VBS (Virtual Basic Script).

που μπορεί να εκτελέσει κακόβουλο λογισμικό μέσω αρχείων .vbs σε έγγραφα του Microsoft Office ή να καλέσει εκτελέσιμα στη γραμμή εντολών. -

Προγράμματα λήψης LNK

που κάνουν κατάχρηση αρχείων συντόμευσης της Microsoft (.lnk) για λήψη και εκτέλεση κακόβουλου λογισμικού.

Το τελικό ωφέλιμο φορτίο που χρησιμοποιήθηκε σε αυτές τις επιθέσεις ήταν το κακόβουλο λογισμικό DarkGate έως τον Σεπτέμβριο του 2023, το οποίο αντικαταστάθηκε από το PikaBot τον Οκτώβριο του 2023.

DarkGate και PikaBot

Το DarkGate τεκμηριώθηκε για πρώτη φορά το 2017, αλλά έγινε διαθέσιμο στην ευρύτερη κοινότητα του εγκλήματος στον κυβερνοχώρο μόλις το περασμένο καλοκαίρι, με αποτέλεσμα να εκτιναχθεί η διανομή του μέσω phishing και κακόβουλης διαφήμισης.

Πρόκειται για ένα προηγμένο σπονδυλωτό κακόβουλο λογισμικό που υποστηρίζει μια ποικιλία κακόβουλων συμπεριφορών, όπως hVNC για απομακρυσμένη πρόσβαση, εξόρυξη κρυπτονομισμάτων, αντίστροφο κέλυφος, καταγραφή πληκτρολογίων, κλοπή από το πρόχειρο και κλοπή πληροφοριών (αρχεία, δεδομένα προγράμματος περιήγησης).

Το PikaBot είναι ένα νεότερο κακόβουλο λογισμικό που πρωτοεμφανίστηκε

αρχές του 2023

που αποτελείται από έναν φορτωτή και μια μονάδα πυρήνα, που ενσωματώνει εκτεταμένους μηχανισμούς κατά του εντοπισμού σφαλμάτων, του VM και της εξομοίωσης.

Το κακόβουλο λογισμικό δημιουργεί προφίλ μολυσμένων συστημάτων και στέλνει τα δεδομένα στην υποδομή εντολών και ελέγχου (C2), αναμένοντας περαιτέρω οδηγίες.

Το C2 στέλνει

εντολές

δίνοντας οδηγίες στο κακόβουλο λογισμικό να κατεβάζει και να εκτελεί ενότητες με τη μορφή αρχείων DLL ή PE, shellcode ή εντολών γραμμής εντολών, επομένως είναι ένα ευέλικτο εργαλείο.

Η Cofense προειδοποιεί ότι οι εκστρατείες PikaBot και DarkGate διευθύνονται από γνώστες απειλών, των οποίων οι ικανότητες υπερβαίνουν αυτές των απλών phishers, επομένως οι οργανισμοί πρέπει να εξοικειωθούν με τα TTP για αυτήν την καμπάνια.

VIA:

bleepingcomputer.com