Οι ερευνητές της Eurecom έχουν αναπτύξει έξι νέες επιθέσεις που ονομάζονται συλλογικά «BLUFFS» που μπορούν να σπάσουν το απόρρητο των περιόδων σύνδεσης Bluetooth, επιτρέποντας την πλαστοπροσωπία της συσκευής και

τι

ς επιθέσεις man-in-the-middle (MitM).

Ο Daniele Antonioli, ο οποίος ανακάλυψε τις επιθέσεις, εξηγεί ότι το BLUFFS εκμεταλλεύεται δύο προηγουμένως άγνωστα ελαττώματα στο πρότυπο Bluetooth που σχετίζονται με τον τρόπο με τον οποίο παράγονται τα κλειδιά περιόδου λειτουργίας για την αποκρυπτογράφηση δεδομένων σε ανταλλαγή.

Αυτά τα ελαττώματα

δεν είναι

συγκεκριμένα για διαμορφώσεις υλικού ή λογισ

μι

κού, αλλά είναι αρχιτεκτονικά, πράγμα που σημαίνει ότι επηρεάζουν το Bluetooth σε θεμελιώδες επίπεδο.

Τα ζητήματα παρακολουθούνται κάτω από το αναγνωριστικό

CVE-2023-24023

και επηρεάζουν τις προδιαγραφές πυρήνα Bluetooth 4.2 έως 5.4.

Λαμβάνοντας υπόψη την ευρεία χρήση του καθιερωμένου προτύπου ασύρματης επικοινωνίας και τις εκδόσεις που επηρεάζονται από τα exploits, το BLUFFS θα μπορούσε να λειτουργήσει ενάντια σε δισεκατομμύρια συσκευές, συμπεριλαμβανομένων φορητών υπολογιστών, smartphone και άλλων φορητών συσκευών.

Πώς λειτουργεί το BLUFFS

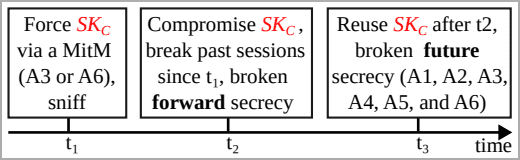

BLUFFS είναι α

σειρά από κατορθώματα

στοχεύοντας το Bluetooth, με στόχο να σπάσει το μελλοντικό και μελλοντικό απόρρητο των περιόδων σύνδεσης Bluetooth, θέτοντας σε κίνδυνο το απόρρητο των προηγούμενων και μελλοντικών επικοινωνιών μεταξύ συσκευών.

Αυτό επιτυγχάνεται με την εκμετάλλευση τεσσάρων ελαττωμάτων στη διαδικασία

παραγωγή

ς κλειδιού συνεδρίας, δύο από τις οποίες είναι νέες, για να εξαναγκαστεί η παραγωγή ενός σύντομου, άρα αδύναμου και προβλέψιμου κλειδιού συνεδρίας (SKC).

Στη συνέχεια, ο εισβολέας εξαναγκάζει το κλειδί, επιτρέποντάς του να αποκρυπτογραφήσει προηγούμενη επικοινωνία και να αποκρυπτογραφήσει ή να χειραγωγήσει μελλοντικές επικοινωνίες.

Βήματα επίθεσης

(dl.acm.org)

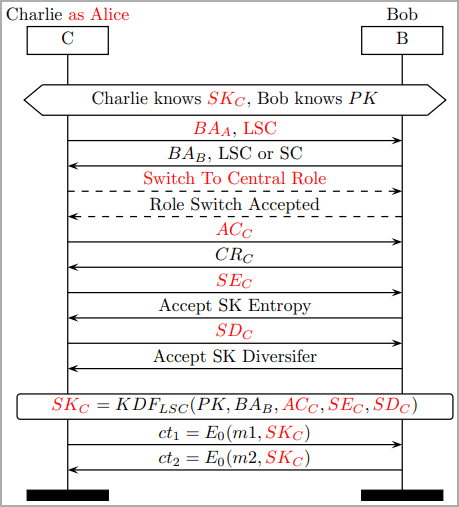

Η εκτέλεση της επίθεσης προϋποθέτει ότι ο εισβολέας βρίσκεται εντός της εμβέλειας Bluetooth των δύο στόχων που ανταλλάσσουν δεδομένα και υποδύεται τον έναν για να διαπραγματευτεί για ένα αδύναμο κλειδί περιόδου λειτουργίας με τον άλλο, προτείνοντας τη χαμηλότερη δυνατή τιμή εντροπίας κλειδιού και χρησιμοποιώντας έναν διαφοροποιητή κλειδιού σταθερής περιόδου σύνδεσης.

Διαπραγμάτευση ενός κλειδιού συνεδρίας ενώ πλαστογραφείτε ένα νόμιμο μέρος

(dl.acm.org)

ο

δημοσιευμένη εργασία

παρουσιάζει έξι τύπους επιθέσεων BLUFFS, που καλύπτουν διάφορους συνδυασμούς επιθέσεων πλαστοπροσωπίας και MitM, οι οποίες λειτουργούν ανεξάρτητα από το αν τα θύματα υποστηρίζουν Ασφαλείς Συνδέσεις (SC) ή Ασφαλείς Συνδέσεις παλαιού τύπου (LSC).

Οι ερευνητές ανέπτυξαν και

μοιράστηκε μια εργαλειοθήκη στο GitHub

που καταδεικνύει την αποτελεσματικότητα των BLUFFS. Περιλαμβάνει ένα σενάριο Python για τη δοκιμή των επιθέσεων, τις ενημερώσεις κώδικα ARM, τον αναλυτή και τα δείγματα PCAP που καταγράφηκαν κατά τη διάρκεια των δοκιμών τους.

Επιπτώσεις και αποκατάσταση

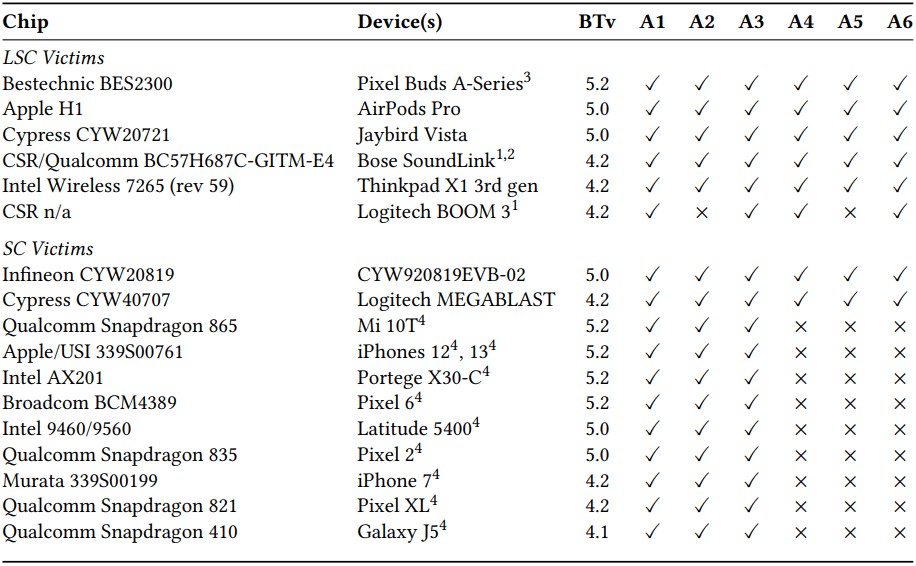

Το BLUFFS επηρεάζει το Bluetooth 4.2, που κυκλοφόρησε τον Δεκέμβριο του 2014, και όλες οι εκδόσεις μέχρι την πιο πρόσφατη, το Bluetooth 5.4, που κυκλοφόρησε τον Φεβρουάριο του 2023.

Το έγγραφο Eurecom παρουσιάζει τα αποτελέσματα δοκιμών για BLUFFS σε διάφορες συσκευές, συμπεριλαμβανομένων smartphone, ακουστικών και φορητών υπολογιστών, με εκδόσεις Bluetooth 4.1 έως 5.2. Όλοι τους επιβεβαιώθηκε ότι ήταν επιρρεπείς σε τουλάχιστον τρεις από τις έξι επιθέσεις BLUFFS.

Τα BLUFFS δοκιμάστηκαν σε μια γκάμα συσκευών

(dl.acm.org)

Το έγγραφο προτείνει επίσης τις ακόλουθες συμβατές με το παρελθόν τροποποιήσεις που θα βελτιώσουν την παραγωγή κλειδιού περιόδου λειτουργίας και θα μετριάσουν τα BLUFFS και παρόμοιες απειλές:

- Εισαγάγετε μια νέα “Συνάρτηση Παράγωγης Κλειδιού” (KDF) για Ασφαλείς Συνδέσεις παλαιού τύπου (LSC) που περιλαμβάνει αμοιβαία ανταλλαγή και επαλήθευση, προσθέτοντας ελάχιστα γενικά έξοδα.

- Οι συσκευές θα πρέπει να χρησιμοποιούν ένα κοινό κλειδί σύζευξης για τον αμοιβαίο έλεγχο ταυτότητας των βασικών διαφοροποιητών, διασφαλίζοντας τη νομιμότητα των συμμετεχόντων στη συνεδρία.

- Εφαρμόστε τη λειτουργία Ασφαλείς Συνδέσεις (SC) όπου είναι δυνατόν.

- Διατηρήστε μια κρυφή μνήμη διαφοροποιητών κλειδιών περιόδου λειτουργίας για να αποτρέψετε την επαναχρησιμοποίηση.

Το Bluetooth SIG (Special Interest Group), ο μη κερδοσκοπικός οργανισμός που επιβλέπει την ανάπτυξη του προτύπου Bluetooth και είναι υπεύθυνος για την αδειοδότηση της τεχνολογίας, έλαβε την έκθεση της Eurecom και

δημοσίευσε δήλωση

στο site του.

Ο οργανισμός προτείνει οι υλοποιήσεις να απορρίπτουν συνδέσεις με χαμηλές εντάσεις κλειδιών κάτω από επτά οκτάδες, να χρησιμοποιούν το “Security Mode 4 Level 4”, το οποίο εξασφαλίζει υψηλότερο επίπεδο ισχύος κρυπτογράφησης και να λειτουργούν στη λειτουργία “Secure Connections Only” κατά τη σύζευξη.

VIA:

bleepingcomputer.com