Ένα νέο κακόβουλο λογισμικό Android με το όνομα FjordPhantom ανακαλύφθηκε χρησιμοποιώντας εικονικοποίηση για την εκτέλεση κακόβουλου κώδικα σε ένα κοντέινερ και την αποφυγή εντοπισμού.

Το κακόβουλο λογισμικό ανακαλύφθηκε από την Promon, της οποίας οι αναλυτές αναφέρουν ότι αυτή τη στιγμή εξαπλώνεται μέσω email, SMS και εφαρμογών ανταλλαγής μηνυμάτων που στοχεύουν τραπεζικές εφαρμογές στην Ινδονησία, την Ταϊλάνδη, το Βιετνάμ, τη Σιγκαπούρη και τη Μαλαισία.

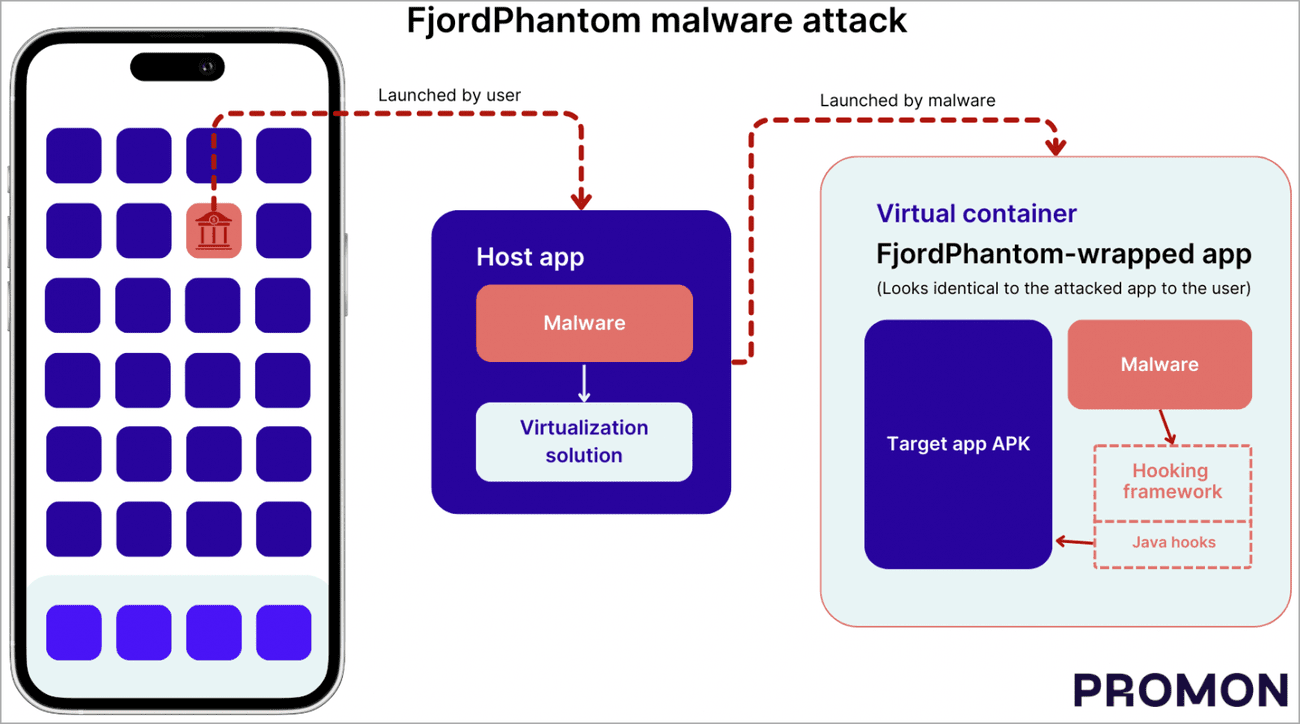

Τα θύματα εξαπατούνται για να κατεβάσουν κάτι που φαίνεται να είναι νόμιμες τραπεζικές εφαρμογές, αλλά περιέχουν κακόβουλο κώδικα που εκτελείται σε εικονικό περιβάλλον για να επιτεθεί στην πραγματική τραπεζική εφαρμογή.

Το FjordPhantom στοχεύει να κλέψει τα διαπιστευτήρια τραπεζικών λογαριασμών στο διαδίκτυο και να χειραγωγήσει τις συναλλαγές πραγματοποιώντας απάτη στη συσκευή.

Η αναφορά του Promon υπογραμμίζει μια περίπτωση κλοπής 280.000 δολαρίων από το FjordPhantom από ένα μόνο θύμα, που έγινε εφικτό με το συνδυασμό της υπεκφυγής του κακόβουλου λογισμικού με την κοινωνική μηχανική, όπως υποτίθεται κλήσεις από πράκτορες εξυπηρέτησης πελατών τραπεζών.

Η εικονικοποίηση ως φοροδιαφυγή στο Android

Στο Android, πολλές εφαρμογές μπορούν να εκτελούνται σε μεμονωμένα περιβάλλοντα γνωστά ως “κοντέινερ” για νόμιμους λόγους, όπως η εκτέλεση πολλών παρουσιών της ίδιας εφαρμογής χρησιμοποιώντας διαφορετικούς λογαριασμούς.

Το FjordPhantom ενσωματώνει μια λύση εικονικοποίησης από έργα ανοιχτού κώδικα για τη δημιουργία ενός εικονικού κοντέινερ στη συσκευή χωρίς να το γνωρίζει ο χρήστης.

Κατά την εκκίνηση, το κακόβουλο λογισμικό εγκαθιστά το APK της τραπεζικής εφαρμογής που ο χρήστης σκόπευε να κατεβάσει και εκτελεί κακόβουλο κώδικα μέσα στο ίδιο κοντέινερ, καθιστώντας το μέρος της αξιόπιστης διαδικασίας.

Με την τραπεζική εφαρμογή να εκτελείται μέσα στο εικονικό του κοντέινερ, το FjordPhantom μπορεί να εισάγει τον κώδικά του για να συνδέσει βασικά API που του επιτρέπουν να καταγράφει διαπιστευτήρια, να χειρίζεται συναλλαγές, να υποκλέψει ευαίσθητες πληροφορίες κ.λπ.

Σε ορισμένες εφαρμογές, το πλαίσιο αγκίστρωσης του κακόβουλου λογισμικού χειρίζεται επίσης στοιχεία διεπαφής χρήστη για να κλείνει αυτόματα τα παράθυρα διαλόγου προειδοποίησης και να μην γνωρίζει το θύμα τον συμβιβασμό.

Επίθεση εικονικοποίησης του FjordPhantom

Πηγή: Promon

Ο Promon σημειώνει ότι αυτό το τέχνασμα εικονικοποίησης παραβιάζει την έννοια ασφάλειας “Android Sandbox”, η οποία εμποδίζει τις εφαρμογές να έχουν πρόσβαση η μία στα δεδομένα της άλλης ή να παρεμβαίνουν στις λειτουργίες τους, καθώς οι εφαρμογές μέσα σε ένα κοντέινερ μοιράζονται το ίδιο sandbox.

Αυτή είναι μια ιδιαίτερα ύπουλη επίθεση, επειδή η ίδια η τραπεζική εφαρμογή δεν έχει τροποποιηθεί, επομένως η ανίχνευση παραβίασης κώδικα δεν βοηθά στην αντιμετώπιση της απειλής.

Επιπλέον, συνδέοντας τα API που σχετίζονται με το GooglePlayServices, για να μην εμφανίζονται στη συσκευή, το FjordPhantom παρεμποδίζει τους ελέγχους ασφαλείας που σχετίζονται με το root.

Τα άγκιστρα του κακόβουλου λογισμικού επεκτείνονται ακόμη και στην καταγραφή, παρέχοντας πιθανώς δείκτες στους προγραμματιστές για την εκτέλεση πιο στοχευμένων επιθέσεων σε διαφορετικές εφαρμογές.

Ο Promon σχολιάζει ότι αυτό είναι σημάδι ενεργούς ανάπτυξης, αυξάνοντας τον κίνδυνο να επεκτείνει το FjordPhantom το εύρος στόχευσης πέρα από τις αναφερόμενες χώρες σε μελλοντικές εκδόσεις.

VIA:

bleepingcomputer.com