Ένα νέο σύνολο ευπαθειών σε μόντεμ 5G από την Qualcomm και τη MediaTek, που ονομάζονται συλλογικά “5Ghoul”, επηρεάζει τα μοντέλα

smartphone

710 5G από τους συνεργάτες της Google (Android) και την Apple, δρομολογητές και μόντεμ USB.

Το 5Ghoul ανακαλύφθηκε από πανεπιστημιακούς ερευνητές από τη Σιγκαπούρη και αποτελείται από 14 τρωτά σημεία σε συστήματα κινητής επικοινωνίας, 10 από τα οποία έχουν δημοσιοποιηθεί και τέσσερα αποκρύπτονται για λόγους ασφαλείας.

Οι επιθέσεις 5Ghoul κυμαίνονται από προσωρινές διακοπές υπηρεσιών έως υποβαθμίσεις δικτύου, οι οποίες μπορεί να είναι πιο σοβαρές από άποψη ασφαλείας.

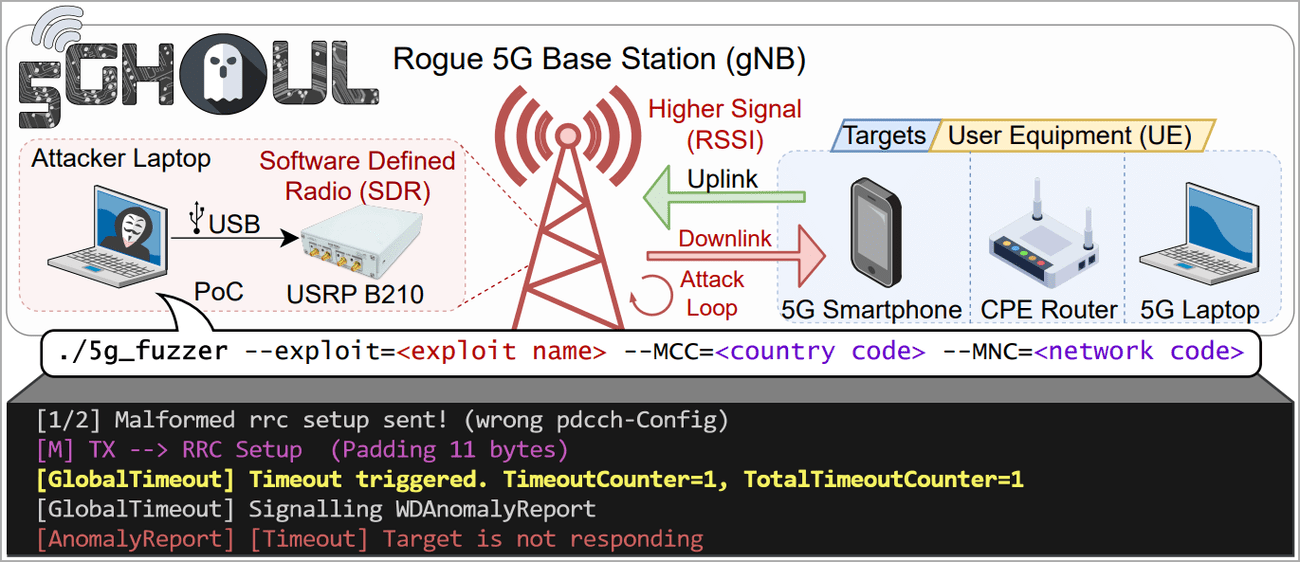

Οι ερευνητές ανακάλυψαν τα ελαττώματα ενώ πειραματίζονταν με ανάλυση υλικολογισμικού μόντεμ 5G και αναφέρουν ότι τα ελαττώματα είναι εύκολο να τα εκμεταλλευτούμε over-the-air πλαστογραφώντας έναν νόμιμο σταθμό βάσης 5G.

Αυτό ισχύει ακόμη και όταν οι εισβολείς δεν έχουν πληροφορίες σχετικά με την κάρτα SIM του στόχου, καθώς η επίθεση λαμβάνει χώρα πριν από το βήμα ελέγχου ταυτότητας NAS.

“Ο εισβολέας δεν χρειάζεται να γνωρίζει τυχόν μυστικές πληροφορίες του στόχου UE, π.χ. στοιχεία της κάρτας SIM της UE, για να ολοκληρώσει την εγγραφή του δικτύου NAS”, εξηγούν οι ερευνητές στο

την ιστοσελίδα τους

.

“Ο εισβολέας χρειάζεται μόνο να μιμηθεί το νόμιμο gNB χρησιμοποιώντας τις γνωστές παραμέτρους σύνδεσης Cell Tower (π.χ. SSB ARFCN, Tracking Area

Code

, Physical Cell ID, Point A Frequency).”

Επισκόπηση της επίθεσης 5Ghoul

Πηγή: asset-group.github.io

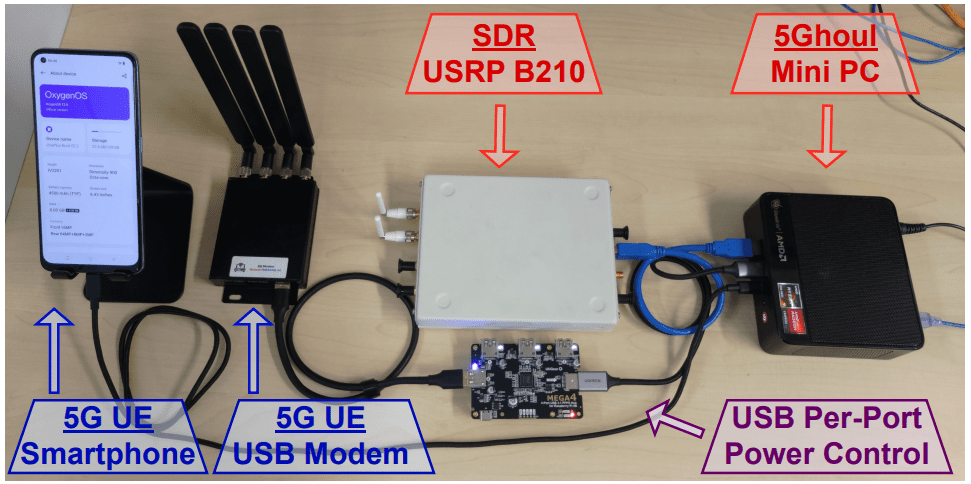

Τα παραπάνω μπορούν να επιτευχθούν με κόστος μερικών χιλιάδων USD, χρησιμοποιώντας λογισμικό ανοιχτού κώδικα για ανάλυση δικτύου και ασάφεια, ένα mini PC, ένα ραδιόφωνο καθορισμένο από λογισμικό (SDR) και διάφορο εξοπλισμό όπως καλώδια, κεραίες, τροφοδοτικά κ.λπ.

Ρύθμιση επίθεσης που χρησιμοποιείται στις δοκιμές

Πηγή: asset-group.github.io

5 Λεπτομέρειες ευπάθειας Ghoul

Τα δέκα τρωτά σημεία 5Ghoul που έχουν αποκαλυφθεί δημόσια στην Qualcomm και την MediaTek από τις 7 Δεκεμβρίου 2023, είναι:

-

CVE-2023-33043

: Μη έγκυρο PDU MAC/RLC που προκαλεί άρνηση υπηρεσίας (DoS) στα μόντεμ Qualcomm X55/X60. Οι εισβολείς μπορούν να στείλουν ένα μη έγκυρο πλαίσιο MAC κατερχόμενης σύνδεσης στον στόχο 5G UE από ένα κοντινό κακόβουλο gNB, οδηγώντας σε προσωρινή αναστολή λειτουργίας και επανεκκίνηση του μόντεμ. -

CVE-2023-33044

: NAS Άγνωστο PDU που προκαλεί DoS σε μόντεμ Qualcomm X55/X60. Αυτή η ευπάθεια επιτρέπει στους εισβολείς να στείλουν ένα μη έγκυρο NAS PDU στον στόχο UE, με αποτέλεσμα την αποτυχία του μόντεμ και την επανεκκίνηση. -

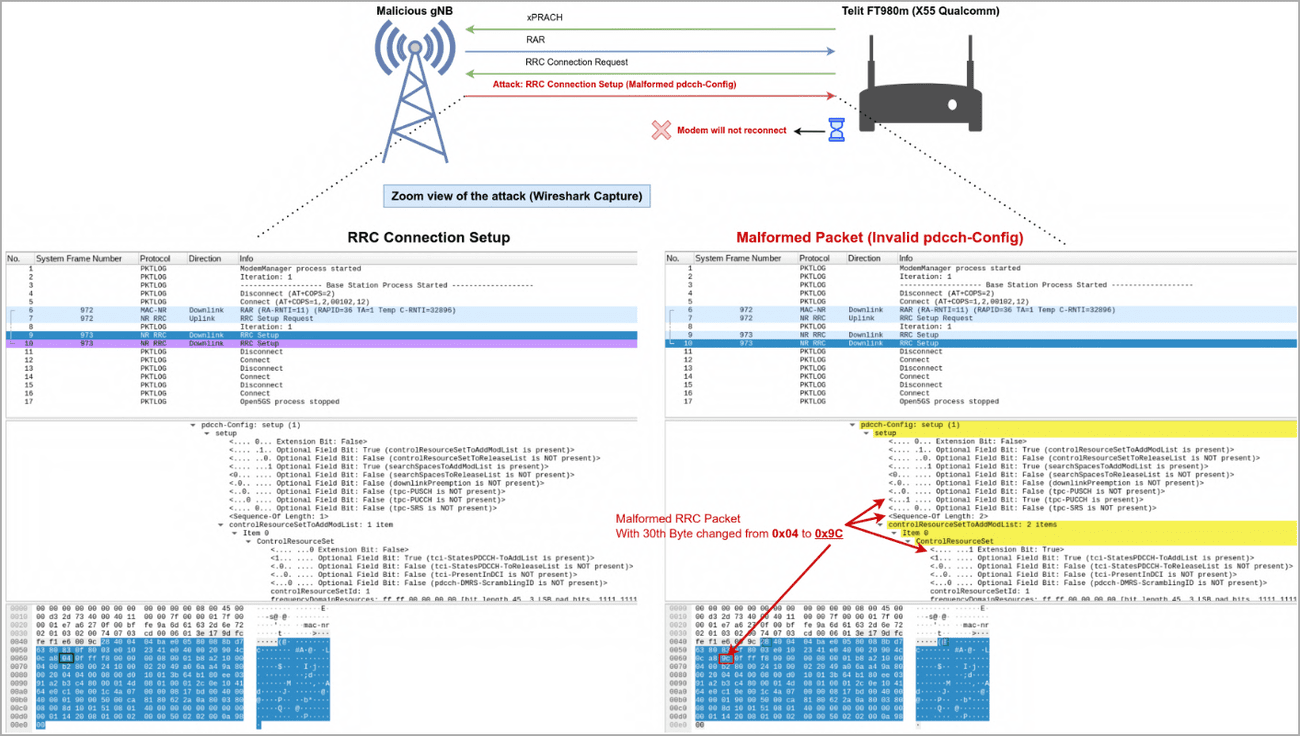

CVE-2023-33042

: Απενεργοποίηση 5G/Downgrade μέσω Invalid RRC pdcch-Config σε μόντεμ Qualcomm X55/X60, που οδηγεί είτε σε υποβάθμιση είτε σε άρνηση υπηρεσίας. Ένας εισβολέας μπορεί να στείλει ένα εσφαλμένο πλαίσιο RRC κατά τη διαδικασία επισύναψης RRC, απενεργοποιώντας τη συνδεσιμότητα 5G και απαιτώντας μη αυτόματη επανεκκίνηση για αποκατάσταση. -

CVE-2023-32842

: Μη έγκυρη ρύθμιση RRC spCellConfig που προκαλεί DoS σε μόντεμ MediaTek Dimensity 900/1200. Η ευπάθεια περιλαμβάνει την αποστολή μιας λανθασμένης διαμόρφωσης RRC Connection Setup, που οδηγεί σε αποτυχία του μόντεμ και επανεκκίνηση στις επηρεαζόμενες συσκευές. -

CVE-2023-32844

: Μη έγκυρο RRC puch CSReportConfig που προκαλεί DoS σε μόντεμ MediaTek Dimensity 900/1200. Οι εισβολείς μπορούν να στείλουν μια λανθασμένη διαμόρφωση σύνδεσης RRC, προκαλώντας αποτυχία και επανεκκίνηση του μόντεμ. -

CVE-2023-20702

: Μη έγκυρη ακολουθία δεδομένων RLC που προκαλεί DoS (αποαναφορά μηδενικού δείκτη) στα μόντεμ MediaTek Dimensity 900/1200. Ένας εισβολέας μπορεί να το εκμεταλλευτεί αυτό στέλνοντας ένα PDU κατάστασης RLC με λανθασμένη μορφή, που οδηγεί σε κατάρρευση του μόντεμ και επανεκκίνηση. -

CVE-2023-32846

: Περικομμένο RRCphysicalCellGroupConfig που προκαλεί DoS (αποαναφορά μηδενικού δείκτη) στα μόντεμ MediaTek Dimensity 900/1200. Η εσφαλμένη διαμόρφωση σύνδεσης RRC μπορεί να προκαλέσει σφάλματα πρόσβασης στη μνήμη, οδηγώντας σε σφάλμα του μόντεμ. -

CVE-2023-32841

: Μη έγκυρη αναζήτηση RRCSpacesToAddModList που προκαλεί DoS στα μόντεμ MediaTek Dimensity 900/1200. Αυτό περιλαμβάνει την αποστολή μιας λανθασμένης ρύθμισης σύνδεσης RRC, η οποία προκαλεί κατάρρευση του μόντεμ στις επηρεαζόμενες συσκευές. -

CVE-2023-32843

: Μη έγκυρο στοιχείο διαμόρφωσης ανοδικής ζεύξης RRC που προκαλεί DoS στα μόντεμ MediaTek Dimensity 900/1200. Η αποστολή μιας λανθασμένης ρύθμισης σύνδεσης RRC μπορεί να οδηγήσει σε αποτυχία του μόντεμ και επανεκκίνηση στις επηρεαζόμενες συσκευές. -

CVE-2023-32845

: Null RRC Uplink Config Στοιχείο που προκαλεί DoS στα μόντεμ MediaTek Dimensity 900/1200. Η λανθασμένη διαμόρφωση σύνδεσης RRC μπορεί να προκαλέσει σφάλμα μόντεμ ορίζοντας ορισμένα πεδία ωφέλιμου φορτίου RRC σε μηδενικά.

Το CVE-2023-33042 είναι ιδιαίτερα ανησυχητικό επειδή μπορεί να αναγκάσει μια συσκευή να αποσυνδεθεί από ένα δίκτυο 5G και να επιστρέψει στο 4G, εκθέτοντας την σε πιθανές ευπάθειες στον τομέα 4G που την εκθέτουν σε ένα ευρύτερο φάσμα επιθέσεων.

Επίθεση υποβάθμισης 5G σε 4G

Πηγή: asset-group.github.io

Τα ελαττώματα DoS σε αυτά τα τρωτά σημεία προκαλούν τις συσκευές να χάσουν κάθε συνδεσιμότητα μέχρι να επανεκκινηθούν. Αυτό δεν είναι τόσο κρίσιμο, αν και μπορεί να έχει σημαντικές επιπτώσεις σε κρίσιμα για την αποστολή περιβάλλοντα που βασίζονται στην υπηρεσία κινητής τηλεφωνίας.

Είναι σημαντικό να σημειωθεί ότι τα ελαττώματα που αποκαλύπτονται δεν περιορίζονται στις συσκευές που αναφέρονται στην παραπάνω λίστα.

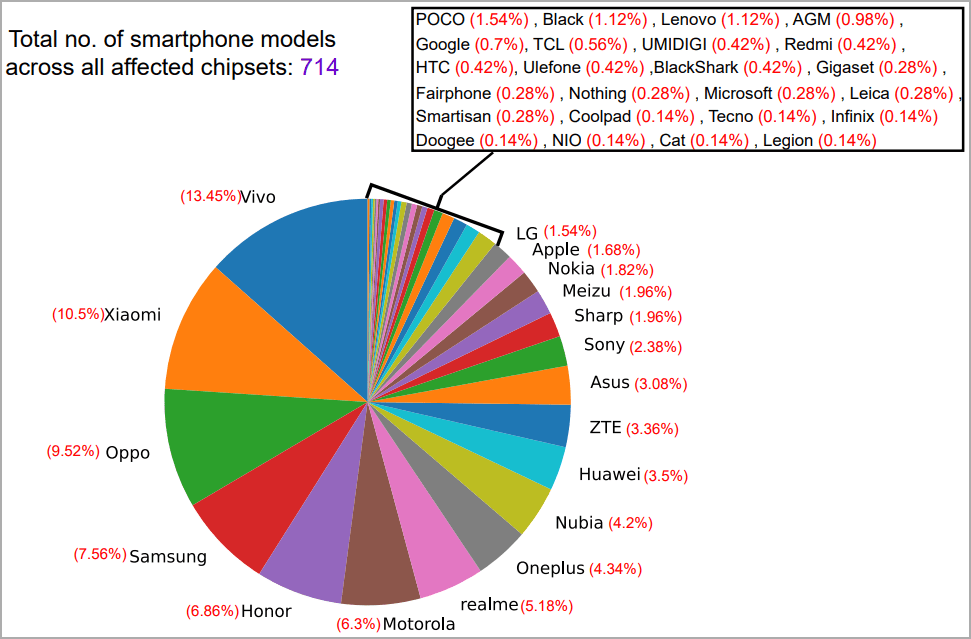

Ο εντοπισμός όλων των επηρεαζόμενων μοντέλων βρίσκεται σε εξέλιξη, αλλά οι ερευνητές έχουν ήδη επιβεβαιώσει ότι έχουν επηρεαστεί 714 smartphone από 24 μάρκες.

Ορισμένες ευάλωτες μάρκες περιλαμβάνουν τηλέφωνα από POCO, Black, Lenovo, AGM, Google, TCL,

Redmi

, HTC, Microsoft και Gigaset, με την πλήρη λίστα στην παρακάτω εικόνα.

Επηρεασμένοι προμηθευτές συσκευών

Πηγή: asset-group.github.io

Για να μάθετε περισσότερα σχετικά με τα ελαττώματα του 5Ghoul, τις δυνατότητες εκμετάλλευσης και τις προεκτάσεις τους, καθώς και τεχνικές πληροφορίες μπορείτε να βρείτε στο

η λευκή βίβλος των ερευνητών

.

Ένα κιτ εκμετάλλευσης proof-of-concept (PoC) μπορεί επίσης να βρεθεί σε αυτά

Αποθετήριο GitHub

.

Απάντηση προμηθευτή και διορθώσεις

Και τα δυο

Qualcomm

και

MediaTek

κυκλοφόρησε ενημερωτικά δελτία ασφαλείας τη Δευτέρα για τα γνωστά τρωτά σημεία του 5Ghoul,

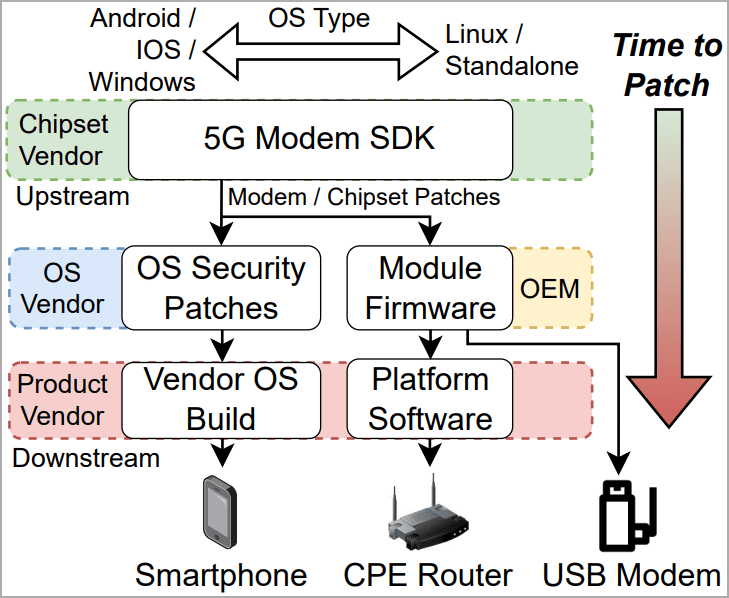

Οι ενημερώσεις ασφαλείας διατέθηκαν στους προμηθευτές συσκευών πριν από δύο μήνες. Ωστόσο, δεδομένης της πολυπλοκότητας της παροχής λογισμικού, ειδικά στο Android, θα χρειαστεί λίγος χρόνος μέχρι να φτάσουν οι διορθώσεις στους τελικούς χρήστες μέσω ενημερώσεων ασφαλείας.

Αναπόφευκτα, ορισμένα επηρεασμένα μοντέλα smartphone και άλλες συσκευές δεν θα λάβουν ποτέ τις επιδιορθώσεις, καθώς πιθανότατα θα φτάσουν πρώτα στο τέλος της υποστήριξης.

Εφοδιαστική αλυσίδα

ενημέρωση

ς ασφαλείας

Πηγή: asset-group.github.io

Εάν ανησυχείτε υπερβολικά για τα ελαττώματα του 5Ghool, η μόνη πρακτική λύση είναι να αποφύγετε τη χρήση του 5G εξ ολοκλήρου μέχρι να υπάρξουν διορθώσεις.

Τα

σημάδια

μιας επίθεσης 5Ghoul περιλαμβάνουν απώλεια συνδέσεων 5G, αδυναμία επανασύνδεσης μέχρι να επανεκκινηθεί η συσκευή και συνεχής πτώση στο 4G παρά τη διαθεσιμότητα δικτύου 5G στην περιοχή.

VIA:

bleepingcomputer.com