Οι ερευνητές ασφαλείας ανέπτυξαν μια νέα επίθεση, την οποία ονόμασαν AutoSpill, για να κλέψουν τα διαπιστευτήρια λογαριασμού στο Android κατά τη λειτουργία αυτόματης συμπλήρωσης.

Σε ένα

παρουσίαση στο Black Hat Europe

Συνέδριο ασφαλείας, ερευνητές από το Διεθνές Ινστιτούτο Τεχνολογίας Πληροφορικής (IIIT) στο Hyderabad δήλωσαν ότι οι δοκιμές τους έδειξαν ότι οι περισσότεροι διαχειριστές κωδικών πρόσβασης για Android είναι ευάλωτοι στο AutoSpill, ακόμη και αν δεν υπάρχει ένεση JavaScript.

Πώς λειτουργεί το AutoSpill

Οι εφαρμογές Android χρησιμοποιούν συχνά στοιχεία ελέγχου WebView για να αποδώσουν περιεχόμενο ιστού, όπως σελίδες σύνδεσης εντός της

εφαρμογή

ς, αντί να ανακατευθύνουν τους χρήστες στο κύριο πρόγραμμα περιήγησης, κάτι που θα ήταν μια πιο δυσκίνητη εμπειρία σε συσκευές μικρής οθόνης.

Οι διαχειριστές κωδικών πρόσβασης στο Android χρησιμοποιούν το πλαίσιο WebView της πλατφόρμας για να πληκτρολογούν αυτόματα τα διαπιστευτήρια λογαριασμού ενός χρήστη όταν μια εφαρμογή φορτώνει τη σελίδα σύνδεσης σε

υπηρεσίες

όπως η Apple, το Facebook, η Microsoft ή η

Google

.

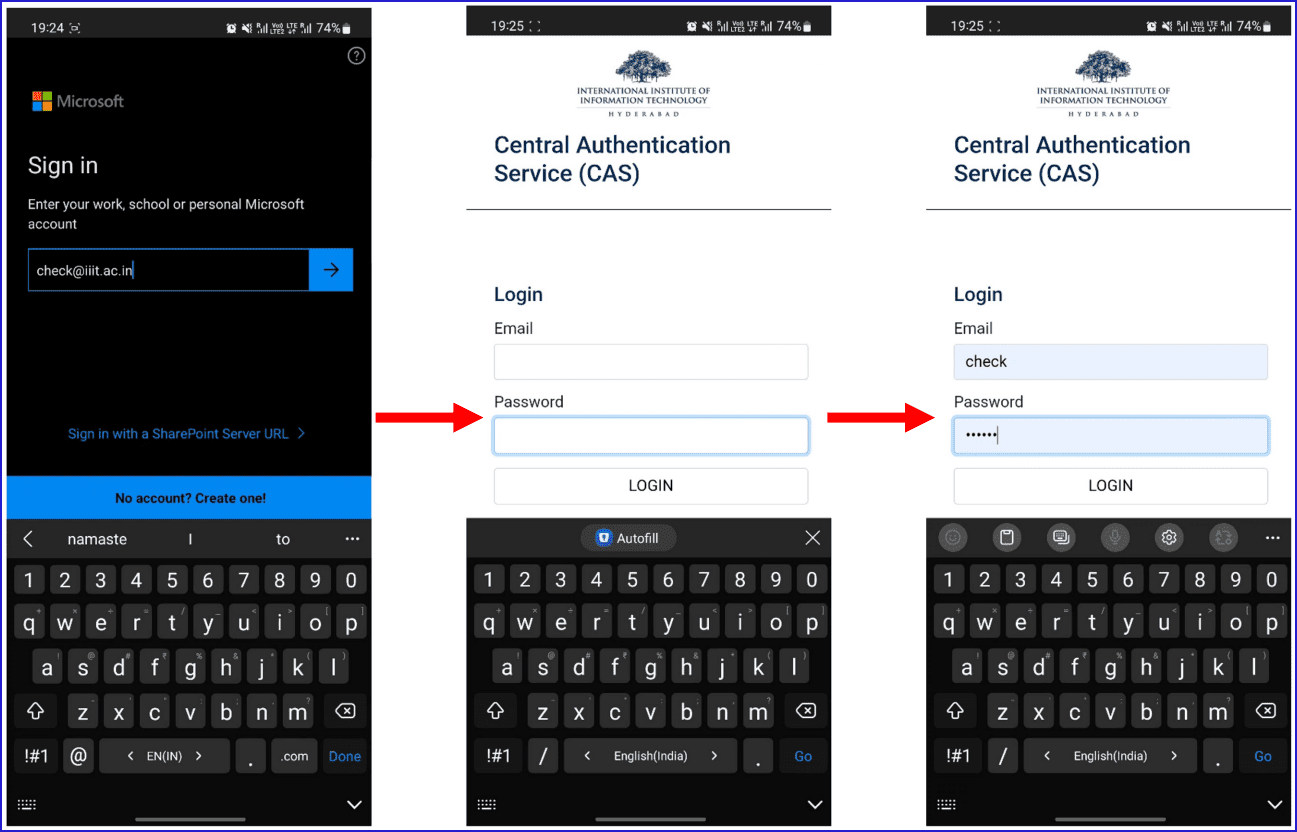

Σύνδεση σε μια πύλη πανεπιστημίου χρησιμοποιώντας έναν λογαριασμό Microsoft

Οι ερευνητές είπαν ότι είναι δυνατό να εκμεταλλευτούν αδυναμίες σε αυτή τη διαδικασία για να καταγράψουν τα αυτόματα συμπληρωμένα διαπιστευτήρια στην εφαρμογή επίκλησης, ακόμη και χωρίς ένεση JavaScript.

Εάν είναι ενεργοποιημένες οι ενέσεις JavaScript, οι ερευνητές λένε ότι όλοι οι διαχειριστές κωδικών πρόσβασης στο Android είναι ευάλωτοι στην επίθεση AutoSpill.

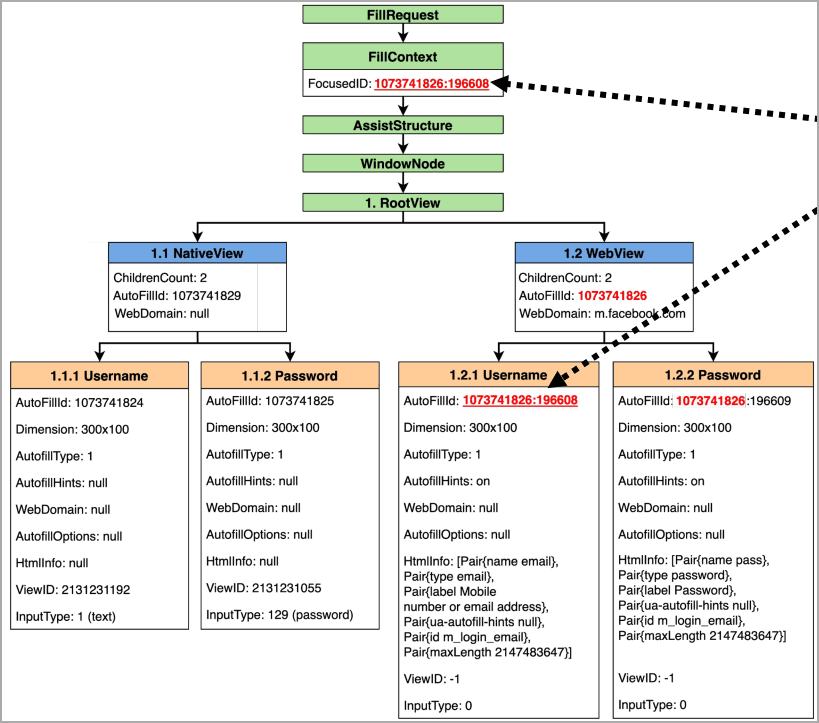

Εσωτερική δομή διαχείρισης αυτόματης συμπλήρωσης στο Android

Συγκεκριμένα, το ζήτημα AutoSpill προέρχεται από την αποτυχία του Android να επιβάλει ή να καθορίσει με σαφήνεια την ευθύνη για τον ασφαλή χειρισμό των δεδομένων που συμπληρώνονται αυτόματα, κάτι που μπορεί να έχει ως αποτέλεσμα τη διαρροή τους ή την καταγραφή τους από την εφαρμογή υποδοχής.

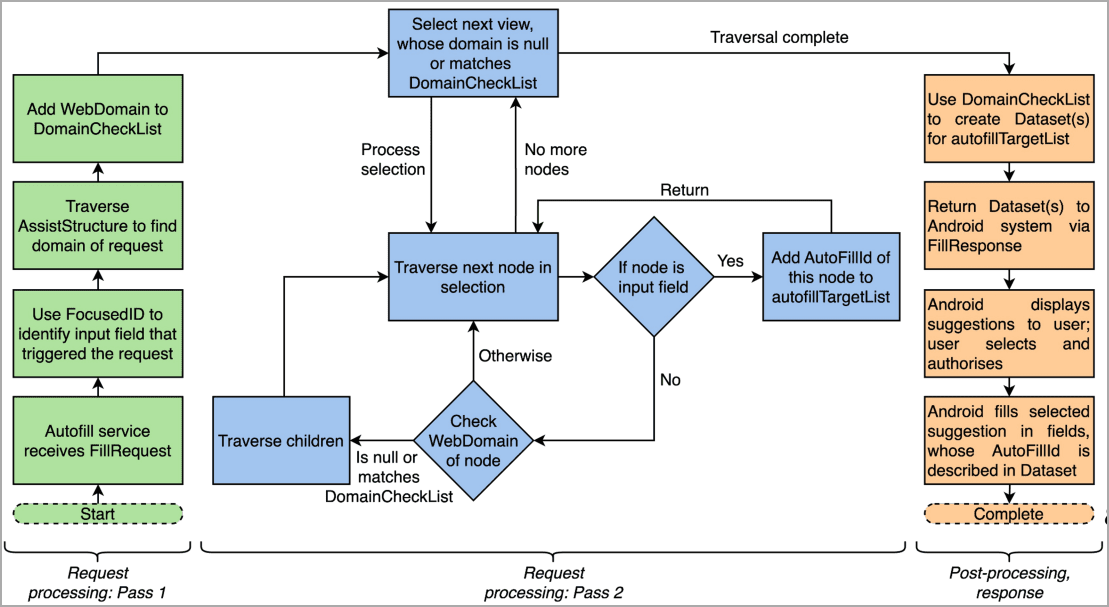

Ροή διαδικασίας της υπηρεσίας αυτόματης συμπλήρωσης

Σε ένα σενάριο επίθεσης, μια απατεώνων εφαρμογή που εξυπηρετεί μια φόρμα σύνδεσης θα μπορούσε να καταγράψει τα διαπιστευτήρια του χρήστη χωρίς να αφήνει καμία ένδειξη συμβιβασμού. Πρόσθετες τεχνικές λεπτομέρειες σχετικά με την επίθεση AutoSpill είναι διαθέσιμες στο

διαφάνειες ερευνητών

από την παρουσίαση Black Hat Europe.

Περισσότερες λεπτομέρειες σχετικά με την επίθεση AutoSpill μπορείτε να βρείτε στο

αυτό το έγγραφο

το οποίο περιέχει διαφάνειες από την παρουσίαση του BlackHat.

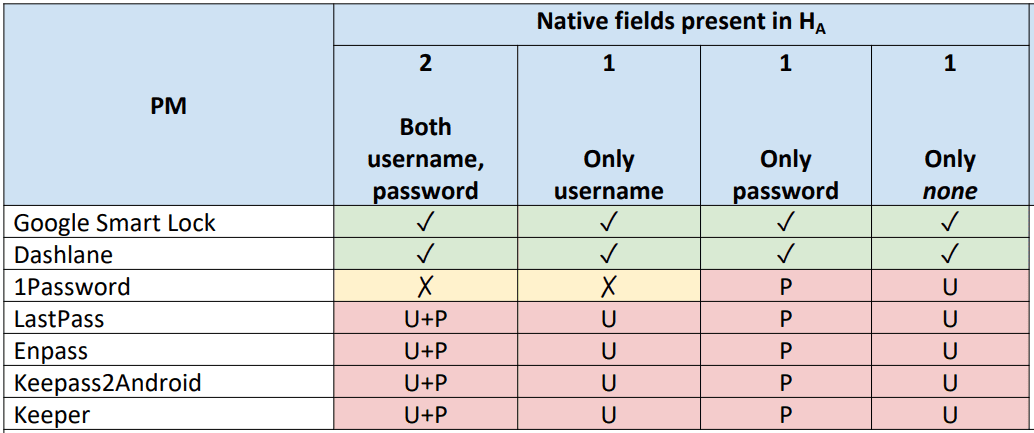

Κρούση και στερέωση

Οι ερευνητές δοκίμασαν το AutoSpill σε μια επιλογή διαχειριστών κωδικών πρόσβασης στο Android 10, 11 και 12 και διαπίστωσαν ότι τα 1Password 7.9.4, LastPass 5.11.0.9519, Enpass 6.8.2.666, Keeper 16.4.3.1048 είναι τα 16.4.3.1048.3.1048 και Keeper. επιθέσεις που οφείλονται στη χρήση του πλαισίου αυτόματης συμπλήρωσης του Android.

Το Google Smart Lock 13.30.8.26 και το DashLane 6.2221.3 ακολούθησαν μια διαφορετική τεχνική προσέγγιση για τη διαδικασία αυτόματης συμπλήρωσης. Δεν διέρρευσαν ευαίσθητα δεδομένα στην εφαρμογή κεντρικού υπολογιστή, εκτός εάν χρησιμοποιήθηκε ένεση JavaScript.

Αποτελέσματα δοκιμής: (U – διέρρευσε το όνομα χρήστη), (P – διέρρευσε ο κωδικός πρόσβασης), (X – δεν λειτουργεί), (✓ – ασφαλές από AutoSpill)

Οι ερευνητές αποκάλυψαν τα ευρήματά τους σε επηρεασμένους προμηθευτές λογισμικού και στην ομάδα ασφαλείας του Android και μοιράστηκαν τις προτάσεις τους για την αντιμετώπιση του προβλήματος. Η έκθεσή τους αναγνωρίστηκε ως έγκυρη, αλλά δεν κοινοποιήθηκαν λεπτομέρειες σχετικά με τα σχέδια επιδιόρθωσης.

Η BleepingComputer έχει έρθει σε επαφή με πολλούς παρόχους προϊόντων διαχείρισης κωδικών πρόσβασης που επηρεάζονται από το AutoSpill, καθώς και με την Google, ρωτώντας για τα σχέδιά τους για την αντιμετώπιση του προβλήματος και λάβαμε μέχρι στιγμής τα ακόλουθα σχόλια:

Πολλοί άνθρωποι έχουν συνηθίσει να χρησιμοποιούν αυτόματη συμπλήρωση για να εισάγουν γρήγορα και εύκολα τα διαπιστευτήριά τους. Μέσω μιας κακόβουλης εφαρμογής που είναι εγκατεστημένη στη συσκευή του χρήστη, ένας χάκερ θα μπορούσε να οδηγήσει έναν χρήστη να συμπληρώσει αυτόματα τα διαπιστευτήριά του χωρίς να το θέλει. Το AutoSpill επισημαίνει αυτό το πρόβλημα.

Η διατήρηση των πιο σημαντικών δεδομένων των πελατών μας ασφαλή είναι η ύψιστη προτεραιότητά μας στο 1Password. Εντοπίστηκε μια επιδιόρθωση για το AutoSpill και επί του παρόντος βρίσκεται υπό επεξ

εργασία

.Ενώ η επιδιόρθωση θα ενισχύσει περαιτέρω τη στάση ασφαλείας μας, η λειτουργία αυτόματης συμπλήρωσης του 1Password έχει σχεδιαστεί για να απαιτεί από τον χρήστη να προβεί σε ρητή ενέργεια.

Η ενημέρωση θα παρέχει πρόσθετη προστασία αποτρέποντας τη συμπλήρωση εγγενών πεδίων με διαπιστευτήρια που προορίζονται μόνο για το WebView του Android. –

1 Κωδικός πρόσβασης

εκπρόσωπος Τύπου

Το 2022, συνεργαστήκαμε με τον Δρ. Gangwal μέσω του Bugcrowd, του συνεργάτη μας στο πρόγραμμα bounty bug. Αναλύσαμε τα ευρήματα που υπέβαλε και διαπιστώσαμε ότι είναι μια ευπάθεια χαμηλού κινδύνου λόγω των μηχανισμών που απαιτούνται για την εκμετάλλευσή της.

Αυτό που είναι σημαντικό να σημειωθεί εδώ είναι ότι αυτή η ευπάθεια απαιτεί τη δυνατότητα και την ευκαιρία εγκατάστασης μιας κακόβουλης εφαρμογής στη συσκευή προορισμού, η οποία θα υποδηλώνει πλήρη συμβιβασμό ή τη δυνατότητα εκτέλεσης κώδικα στη στοχευμένη συσκευή.

Πριν λάβει τα ευρήματα του Δρ. Gangwal, το LastPass είχε ήδη ένα μετριασμό μέσω μιας αναδυόμενης προειδοποίησης εντός του προϊόντος όταν η εφαρμογή εντόπισε μια προσπάθεια αξιοποίησης της εκμετάλλευσης. Αφού αναλύσαμε τα ευρήματα, προσθέσαμε πιο ενημερωτική διατύπωση στο αναδυόμενο παράθυρο.

Επιβεβαιώσαμε αυτήν την ενημέρωση με τον Dr. Gangwal, αλλά δεν λάβαμε καμία επιβεβαίωση της ενημέρωσης μας. –

LastPass

εκπρόσωπος Τύπου

Στις 31 Μαΐου 2022, ο Keeper έλαβε μια αναφορά από τον ερευνητή σχετικά με μια πιθανή ευπάθεια. Ζητήσαμε ένα βίντεο από τον ερευνητή για να επιδείξουμε το αναφερόμενο πρόβλημα. Με βάση την ανάλυσή μας, προσδιορίσαμε ότι ο ερευνητής είχε εγκαταστήσει πρώτα μια κακόβουλη εφαρμογή και, στη συνέχεια, αποδέχτηκε μια προτροπή από τον Keeper να αναγκάσει τη συσχέτιση της κακόβουλης εφαρμογής με μια εγγραφή κωδικού πρόσβασης Keeper.

Το Keeper διαθέτει δικλείδες ασφαλείας για την προστασία των χρηστών από την αυτόματη συμπλήρωση διαπιστευτηρίων σε μια μη αξιόπιστη εφαρμογή ή σε έναν ιστότοπο που δεν είχε εξουσιοδοτηθεί ρητά από τον χρήστη. Στην πλατφόρμα Android, το Keeper προτρέπει τον χρήστη όταν προσπαθεί να συμπληρώσει αυτόματα διαπιστευτήρια σε μια εφαρμογή ή ιστότοπο Android. Ο χρήστης καλείται να επιβεβαιώσει τη συσχέτιση της εφαρμογής με την εγγραφή κωδικού πρόσβασης Keeper πριν συμπληρώσει οποιαδήποτε πληροφορία. Στις 29 Ιουνίου, ενημερώσαμε τον ερευνητή για αυτές τις πληροφορίες και του προτείναμε επίσης να υποβάλει την έκθεσή του στην Google, καθώς σχετίζεται ειδικά με την πλατφόρμα Android.

Γενικά, μια κακόβουλη

εφαρμογή Android

θα πρέπει πρώτα να υποβληθεί στο Google Play Store, να ελεγχθεί από την Google και στη συνέχεια να εγκριθεί για δημοσίευση στο Google Play Store. Στη συνέχεια, ο χρήστης θα πρέπει να εγκαταστήσει την κακόβουλη εφαρμογή από το Google Play και να πραγματοποιήσει συναλλαγές με την εφαρμογή. Εναλλακτικά, ο χρήστης θα πρέπει να παρακάμψει σημαντικές ρυθμίσεις ασφαλείας στη συσκευή του προκειμένου να φορτώσει μια κακόβουλη εφαρμογή.Το Keeper συνιστά πάντα στα άτομα να είναι προσεκτικά και προσεκτικά σχετικά με τις εφαρμογές που εγκαθιστούν και να εγκαθιστούν δημοσιευμένες εφαρμογές Android μόνο από αξιόπιστα καταστήματα εφαρμογών, όπως το Google Play Store. – Craig Lurey, CTO και συνιδρυτής του

Keeper Security

Το WebView χρησιμοποιείται με διάφορους τρόπους από προγραμματιστές Android, οι οποίοι περιλαμβάνουν φιλοξενία σελίδων σύνδεσης για τις δικές τους υπηρεσίες στις εφαρμογές τους. Αυτό το ζήτημα σχετίζεται με τον τρόπο με τον οποίο οι διαχειριστές κωδικών πρόσβασης αξιοποιούν τα API αυτόματης συμπλήρωσης κατά την αλληλεπίδραση με τα WebViews.

Συνιστούμε στους διαχειριστές κωδικών πρόσβασης τρίτων να είναι ευαίσθητοι ως προς το πού εισάγονται οι κωδικοί πρόσβασης και διαθέτουμε βέλτιστες πρακτικές WebView που συνιστούμε να εφαρμόζουν όλοι οι διαχειριστές κωδικών πρόσβασης. Το Android παρέχει στους διαχειριστές κωδικών πρόσβασης το απαιτούμενο πλαίσιο για τη διάκριση μεταξύ εγγενών προβολών και προβολών Web, καθώς και εάν το WebView που φορτώνεται δεν σχετίζεται με την εφαρμογή φιλοξενίας.

Για παράδειγμα, όταν χρησιμοποιούν το Google Password Manager για αυτόματη συμπλήρωση στο Android, οι χρήστες προειδοποιούνται εάν εισάγουν έναν κωδικό πρόσβασης για έναν τομέα που η Google κρίνει ότι ενδέχεται να μην ανήκει στην εφαρμογή φιλοξενίας και ο κωδικός πρόσβασης συμπληρώνεται μόνο στο κατάλληλο πεδίο. Η Google εφαρμόζει προστασίες από την πλευρά του διακομιστή για συνδέσεις μέσω WebView. –

εκπρόσωπος Τύπου

VIA:

bleepingcomputer.com