Η διαβόητη βορειοκορεατική ομάδα

hacking

γνωστή ως Lazarus συνεχίζει να εκμεταλλεύεται το CVE-2021-44228, γνωστό και ως “Log4Shell”, αυτή τη φορά για να αναπτύξει τρεις οικογένειες κακόβουλου λογισμικού που δεν είχαν εμφανιστεί στο παρελθόν γραμμένο σε DLang.

Το νέο κακόβουλο

λογισμικό

είναι δύο trojan απομακρυσμένης πρόσβασης (RAT) που ονομάζονται NineRAT και DLRAT και ένα πρόγραμμα λήψης κακόβουλου λογισμικού που ονομάζεται BottomLoader.

ο

Γλώσσα προγραμματισμού D

σπάνια παρατηρείται σε επιχειρήσεις εγκλήματος στον κυβερνοχώρο, επομένως ο Lazarus πιθανώς το επέλεξε για ανάπτυξη νέου κακόβουλου λογισμικού για να αποφύγει τον εντοπισμό.

Η καμπάνια, την οποία οι ερευνητές της Cisco Talos ονόμασαν την κωδική ονομασία “

Επιχείρηση Σιδηρουργός

», ξεκίνησε γύρω στον Μάρτιο του 2023 και στοχεύει κατασκευαστικές, γεωργικές και εταιρείες φυσικής ασφάλειας σε όλο τον κόσμο.

Το Operation Blacksmith αντιπροσωπεύει μια αξιοσημείωτη αλλαγή στις τακτικές και τα εργαλεία που χρησιμοποίησε ο Lazarus, χρησιμεύοντας ως μια ακόμη επίδειξη της διαρκώς μεταβαλλόμενης τακτικής της ομάδας απειλής.

Νέα εργαλεία κακόβουλου λογισμικού

Το πρώτο κακόβουλο λογισμικό,

NineRAT,

είναι το πρώτο από τα δύο μυθιστορήματα RAT του Λάζαρου. Χρησιμοποιεί το Telegram API για επικοινωνία εντολών και ελέγχου (C2), συμπεριλαμβανομένης της λήψης εντολών και της εξαγωγής αρχείων από τον υπολογιστή που έχει παραβιαστεί.

Το NineRAT ενσωματώνει ένα σταγονόμετρο, το οποίο είναι επίσης υπεύθυνο για τη δημιουργία επιμονής και την εκκίνηση των κύριων δυαδικών αρχείων.

Το κακόβουλο λογισμικό υποστηρίζει τις ακόλουθες εντολές, οι οποίες γίνονται δεκτές μέσω του Telegram:

-

πληροφορίες

– Συλλέξτε προκαταρκτικές πληροφορίες σχετικά με το μολυσμένο σύστημα. -

setmtoken

– Ορίστε μια συμβολική τιμή. -

setbtoken

– Ορίστε ένα νέο διακριτικό Bot. -

ρυθμιστικό διάστημα

– Ορίστε το χρονικό διάστημα μεταξύ των δημοσκοπήσεων για κακόβουλο λογισμικό στο κανάλι Telegram. -

αποκοιμιέμαι

– Ορίστε μια χρονική περίοδο για την οποία το κακόβουλο λογισμικό θα πρέπει να κοιμάται/να παραμένει αδρανές. -

αναβαθμίζω

– Αναβάθμιση σε νέα έκδοση του εμφυτεύματος. -

έξοδος

– Έξοδος από την εκτέλεση του κακόβουλου λογισμικού. -

απεγκατάσταση

– Απεγκαταστήστε τον εαυτό σας από το τελικό σημείο. -

αποστολή αρχείου

– Στείλτε ένα αρχείο στον διακομιστή C2 από το μολυσμένο τελικό σημείο.

Το δεύτερο κακόβουλο λογισμικό,

DLRAT

είναι ένας trojan και πρόγραμμα λήψης που μπορεί να χρησιμοποιήσει ο Lazarus για την εισαγωγή πρόσθετων ωφέλιμων φορτίων σε ένα μολυσμένο σύστημα.

Η πρώτη δραστηριότητα του DLRAT σε μια

συσκευή

είναι να εκτελεί εντολές με σκληρό κώδικα για τη συλλογή προκαταρκτικών πληροφοριών συστήματος, όπως λεπτομέρειες του λειτουργικού συστήματος, τη διεύθυνση MAC δικτύου κ.λπ., και την αποστολή τους στον διακομιστή C2.

Ο διακομιστής του εισβολέα απαντά με την εξωτερική διεύθυνση IP του θύματος και μία από τις ακόλουθες εντολές για τοπική εκτέλεση από το κακόβουλο λογισμικό:

-

διέγραψέ με

– Διαγράψτε το κακόβουλο λογισμικό από το σύστημα χρησιμοποιώντας ένα αρχείο BAT -

Κατεβάστε

– Λήψη αρχείων από μια καθορισμένη απομακρυσμένη τοποθεσία -

μετονομάζω

– Μετονομάστε τα αρχεία στο μολυσμένο σύστημα -

κοιμάμαι

– Δώστε εντολή στο κακόβουλο λογισμικό να εισέλθει σε κατάσταση αδράνειας για μια καθορισμένη περίοδο -

μεταφόρτωση

– Μεταφόρτωση αρχείων στον διακομιστή C2 -

επιδείξεις

– Δεν έχει εφαρμοστεί ακόμη

Τελικά, οι αναλυτές της Cisco ανακάλυψαν

BottomLoader

ένα πρόγραμμα λήψης κακόβουλου λογισμικού που ανακτά και εκτελεί ωφέλιμα φορτία από μια διεύθυνση URL με έντυπη κωδικοποίηση χρησιμοποιώντας το

PowerShell

, ενώ ταυτόχρονα καθορίζει την επιμονή από αυτά τροποποιώντας τον κατάλογο εκκίνησης.

Επιπλέον, το BottomLoader προσφέρει στον Lazarus τη δυνατότητα να διοχετεύει αρχεία από το μολυσμένο σύστημα στον διακομιστή C2, παρέχοντας κάποια λειτουργική ευελιξία.

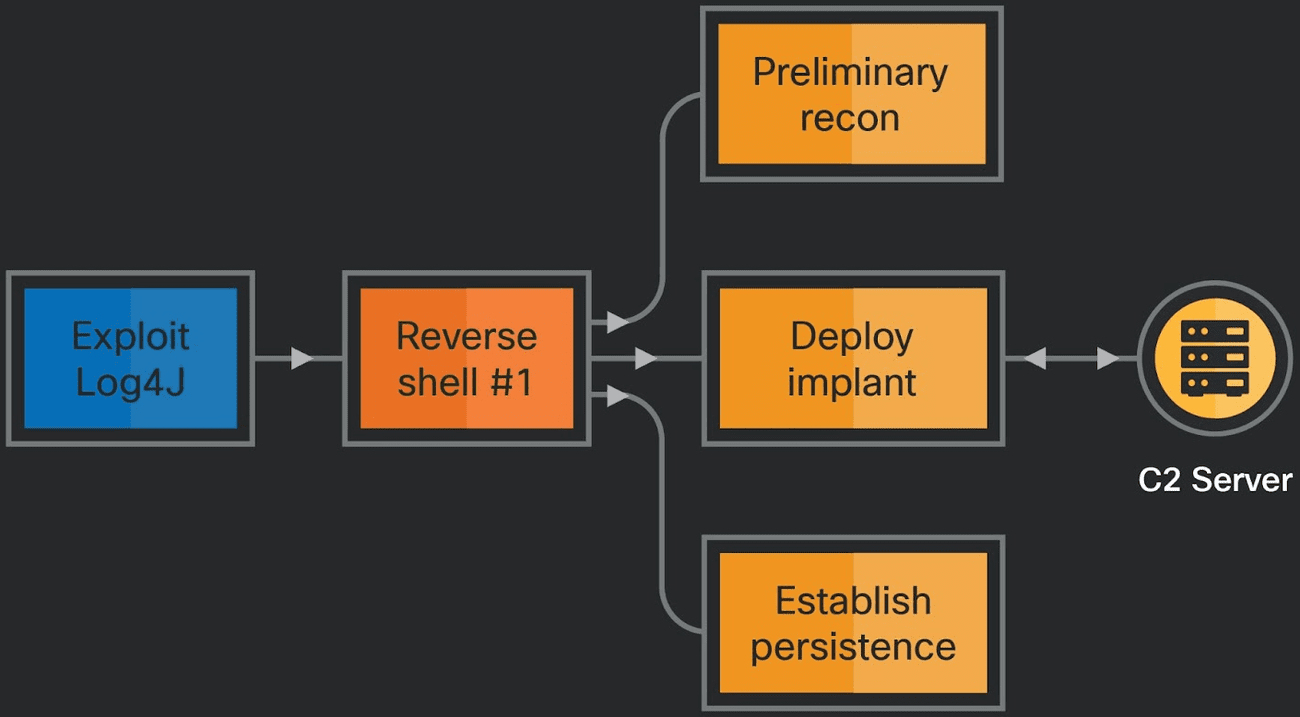

Επιθέσεις Log4Shell

Οι επιθέσεις που παρατηρήθηκαν από τη Cisco Talos περιλαμβάνουν τη μόχλευση του Log4Shell, ένα κρίσιμο ελάττωμα απομακρυσμένης εκτέλεσης κώδικα στο Log4j, το οποίο ανακαλύφθηκε και επιδιορθώθηκε πριν από περίπου δύο χρόνια, αλλά παραμένει ένα πρόβλημα ασφαλείας.

Οι στόχοι αντιμετωπίζουν δημόσια τους διακομιστές VMWare Horizon, οι οποίοι χρησιμοποιούν μια ευάλωτη έκδοση της βιβλιοθήκης καταγραφής Log4j, επιτρέποντας στους εισβολείς να εκτελούν απομακρυσμένη εκτέλεση κώδικα.

Μετά τον συμβιβασμό, ο Lazarus εγκαθιστά ένα εργαλείο μεσολάβησης για μόνιμη πρόσβαση στον διακομιστή που έχει παραβιαστεί, εκτελεί εντολές αναγνώρισης, δημιουργεί νέους λογαριασμούς διαχειριστή και αναπτύσσει εργαλεία κλοπής διαπιστευτηρίων όπως το ProcDump και το MimiKatz.

Στη δεύτερη φάση της επίθεσης, ο Lazarus αναπτύσσει το NineRAT στο σύστημα, το οποίο υποστηρίζει ένα ευρύ φάσμα εντολών, όπως τονίστηκε στην προηγούμενη ενότητα.

Επιχείρηση Blacksmith αλυσίδα επίθεσης

(Cisco Talos)

Η Cisco καταλήγει στο συμπέρασμα ότι είναι πιθανό ο Lazarus να τροφοδοτεί άλλες ομάδες ή συμπλέγματα APT (προηγμένη επίμονη απειλή) κάτω από την ομπρέλα της με δεδομένα που συλλέγονται από το NineRAT.

Αυτή η υπόθεση βασίζεται στο γεγονός ότι το NineRAT εκτελεί “εκ νέου δακτυλικό αποτύπωμα” συστήματος σε ορισμένες περιπτώσεις, υπονοώντας ότι θα μπορούσε να εκτελεί αναγνώριση συστήματος και συλλογή δεδομένων για πολλούς παράγοντες.

VIA:

bleepingcomputer.com