Η

Microsoft

προειδοποιεί ότι οι παράγοντες απειλών με οικονομικά κίνητρα χρησιμοποιούν εφαρμογές OAuth για να αυτοματοποιήσουν τις επιθέσεις BEC και

phishing

, να προωθήσουν ανεπιθύμητα μηνύματα και να αναπτύξουν VM για εξόρυξη κρυπτογράφησης.

Το OAuth (συντομογραφία για το Open Authorization) είναι ένα ανοιχτό πρότυπο για την εκχώρηση ασφαλούς εκχωρημένης πρόσβασης σε εφαρμογές σε πόρους διακομιστή βάσει αδειών που καθορίζονται από τον χρήστη μέσω ελέγχου ταυτότητας και εξουσιοδότησης βάσει διακριτικών χωρίς την παροχή διαπιστευτηρίων.

Πρόσφατα περιστατικά που διερευνήθηκαν από ειδικούς της Microsoft Threat Intelligence αποκάλυψαν ότι οι επιτιθέμενοι στοχεύουν κυρίως λογαριασμούς χρηστών που δεν διαθέτουν ισχυρούς μηχανισμούς ελέγχου ταυτότητας (π.χ. έλεγχο ταυτότητας πολλαπλών παραγόντων) σε επιθέσεις phishing ή ψεκασμού κωδικού πρόσβασης, εστιάζοντας σε όσους έχουν δικαιώματα δημιουργίας ή τροποποίησης εφαρμογών OAuth.

Οι παραβιασμένοι λογαριασμοί χρησιμοποιούνται στη συνέχεια για τη δημιουργία νέων εφαρμογών OAuth και την παραχώρηση υψηλών προνομίων, επιτρέποντας στην κακόβουλη δραστηριότητά τους να παραμείνει κρυφή, ενώ παράλληλα διασφαλίζεται η συνεχής πρόσβαση ακόμη και αν χαθεί ο αρχικός

λογαριασμός

.

Αυτές οι υψηλά προνομιακές εφαρμογές OAuth χρησιμοποιούνται για ένα ευρύ φάσμα παράνομων δραστηριοτήτων, συμπεριλαμβανομένης της ανάπτυξης εικονικών μηχανών αφιερωμένων στην εξόρυξη κρυπτονομισμάτων, της εξασφάλισης συνεχούς πρόσβασης σε επιθέσεις Business Email Compromise (BEC) και της έναρξης καμπανιών ανεπιθύμητης αλληλογραφίας που εκμεταλλεύονται τα ονόματα τομέα παραβιασμένων οργανισμών.

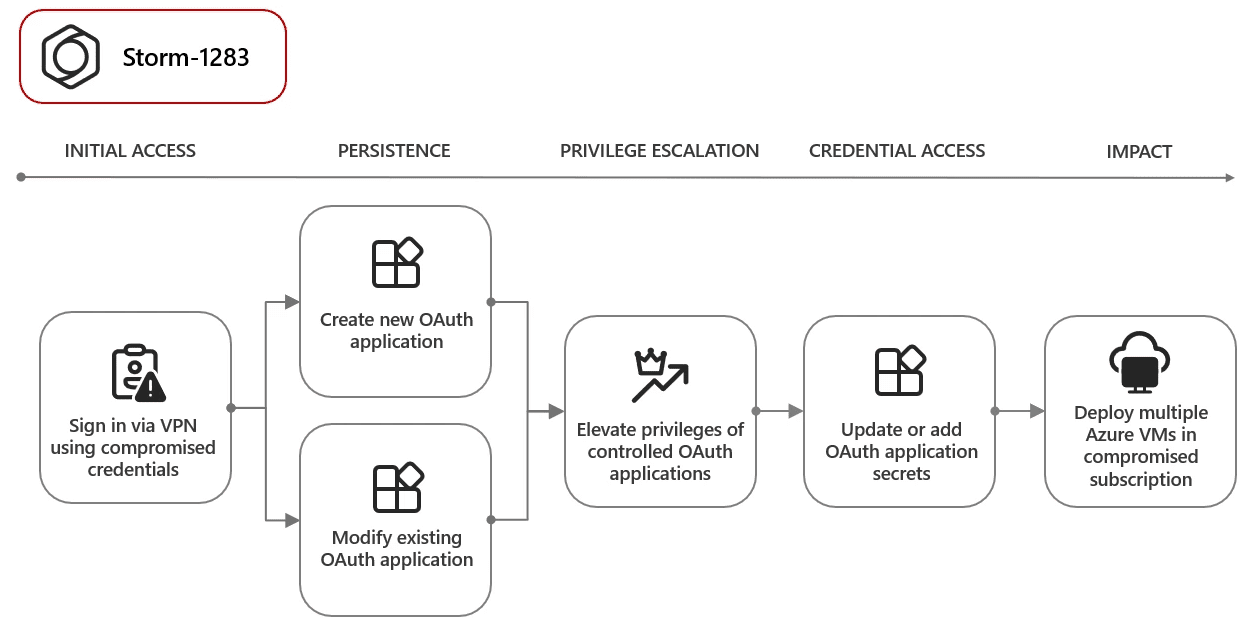

Ένα αξιοσημείωτο παράδειγμα αφορά έναν παράγοντα απειλής που παρακολουθείται ως Storm-1283, ο οποίος δημιούργησε μια εφαρμογή OAuth για την ανάπτυξη εικονικών μηχανών εξόρυξης κρυπτονομισμάτων. Ο οικονομικός αντίκτυπος στους στοχευμένους οργανισμούς κυμάνθηκε από 10.000 έως 1,5 εκατομμύρια δολάρια, ανάλογα με τη διάρκεια της επίθεσης.

Επίθεση Storm-1283 OAuth (Microsoft)

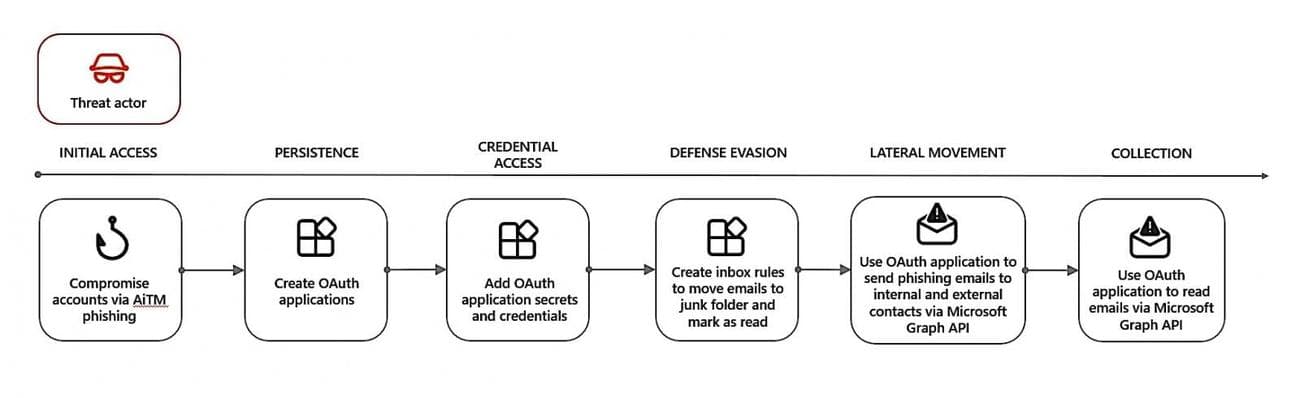

Ένας άλλος παράγοντας απειλής εκμεταλλεύτηκε εφαρμογές OAuth που δημιουργήθηκαν με χρήση παραβιασμένων λογαριασμών για να διατηρήσει την επιμονή και να ξεκινήσει καμπάνιες ηλεκτρονικού ψαρέματος χρησιμοποιώντας ένα κιτ ηλεκτρονικού ψαρέματος αντιπάλου (AiTM).

Ο ίδιος δράστης χρησιμοποίησε τους παραβιασμένους λογαριασμούς για αναγνώριση Business Email Compromise (BEC) χρησιμοποιώντας την εφαρμογή Web Microsoft Outlook (OWA) για αναζήτηση συνημμένων που συνδέονται με “πληρωμή” και “τιμολόγιο”.

Σε ξεχωριστές περιπτώσεις, ο εισβολέας δημιούργησε εφαρμογές πολυμισθωτή OAuth για επιμονή, προσθέτοντας νέα διαπιστευτήρια και διαβάζοντας μηνύματα ηλεκτρονικού ταχυδρομείου ή στέλνοντας μηνύματα ηλεκτρονικού ψαρέματος μέσω του Microsoft Graph API.

“Κατά τη στιγμή της ανάλυσης, παρατηρήσαμε ότι ο παράγοντας απειλής δημιούργησε περίπου 17.000 εφαρμογές πολυμισθωτή OAuth σε διαφορετικούς ενοικιαστές χρησιμοποιώντας πολλούς παραβιασμένους λογαριασμούς χρηστών.”

είπε η Microsoft

.

“Με βάση την τηλεμετρία ηλεκτρονικού ταχυδρομείου, παρατηρήσαμε ότι οι κακόβουλες εφαρμογές OAuth που δημιουργήθηκαν από τον παράγοντα απειλών έστειλαν περισσότερα από 927.000 μηνύματα ηλεκτρονικού “ψαρέματος”. Η Microsoft έχει καταργήσει όλες τις κακόβουλες εφαρμογές OAuth που βρέθηκαν σχετικά με αυτήν την καμπάνια, η οποία διήρκεσε από τον Ιούλιο έως τον Νοέμβριο του

2023

.”

Το OAuth χρησιμοποιείται για επιθέσεις phishing (Microsoft)

Ένας τρίτος παράγοντας απειλής που παρακολουθήθηκε καθώς το Storm-1286 παραβίασε λογαριασμούς χρηστών που δεν προστατεύονταν από έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA) σε μια σειρά επιθέσεων με ψεκασμό κωδικών πρόσβασης.

Οι παραβιασμένοι λογαριασμοί χρησιμοποιήθηκαν στη συνέχεια για τη δημιουργία νέων εφαρμογών OAuth στον στοχευμένο οργανισμό, οι οποίοι επέτρεψαν στους εισβολείς να στέλνουν χιλιάδες ανεπιθύμητα μηνύματα ηλεκτρονικού ταχυδρομείου κάθε μέρα και, σε ορισμένες περιπτώσεις, μήνες μετά την αρχική παραβίαση.

Για την άμυνα ενάντια σε κακόβουλους παράγοντες που κάνουν κακή χρήση των εφαρμογών OAuth, η Microsoft συνιστά τη χρήση MFA για την αποτροπή επιθέσεων πλήρωσης διαπιστευτηρίων και phishing.

Οι ομάδες ασφαλείας θα πρέπει επίσης να ενεργοποιούν τις πολιτικές πρόσβασης υπό όρους για τον αποκλεισμό επιθέσεων που αξιοποιούν κλεμμένα διαπιστευτήρια, τη συνεχή αξιολόγηση πρόσβασης για την αυτόματη ανάκληση της πρόσβασης χρήστη με βάση τους παράγοντες κινδύνου και τις προεπιλογές ασφαλείας του

Azure

Active Directory για να διασφαλιστεί ότι το MFA είναι ενεργοποιημένο και οι προνομιακές δραστηριότητες προστατεύονται.

VIA:

bleepingcomputer.com