Οι χάκερ προσπαθούν να αξιοποιήσουν μια πρόσφατα διορθωμένη κρίσιμη ευπάθεια (CVE-2023-50164) στο Apache Struts που οδηγεί σε απομακρυσμένη εκτέλεση κώδικα, σε επιθέσεις που βασίζονται σε δημόσια διαθέσιμο κώδικα εκμετάλλευσης απόδειξης της ιδέας.

Φαίνεται ό

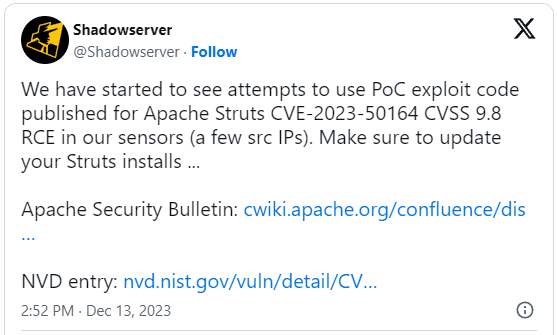

τι

οι φορείς απειλών μόλις ξεκίνησαν, σύμφωνα με την πλατφόρμα σάρωσης Shadowserver, οι ερευνητές της οποίας παρατήρησαν έναν μικρό αριθμό διευθύνσεων IP που εμπλέκονται σε απόπειρες εκμετάλλευσης.

Το Apache Struts είναι ένα πλαίσιο εφαρμογών ιστού ανοιχτού κώδικα που έχει σχεδιαστεί για να βελτιστοποιεί την ανάπτυξη εφαρμογών ιστού Java EE, προσφέροντας δι

επα

φή βασισμένη σε φόρμες και εκτεταμένες δυνατότητες ενοποίησης.

Το προϊόν χρησιμοποιείται εκτενώς σε διάφορους κλάδους τόσο στον ιδιωτικό όσο και στον

δημόσιο

τομέα, συμπεριλαμβανομένων των κυβερνητικών οργανισμών, για την αποτελεσματικότητά του στη δημιουργία επεκτάσιμων, αξιόπιστων και εύκολα συντηρήσιμων εφαρμογών Ιστού.

Στις 7 Δεκεμβρίου, Apache

κυκλοφόρησε τις εκδόσεις Struts 6.3.0.2 και 2.5.33

για την αντιμετώπιση μιας ευπάθειας κρίσιμης σοβαρότητας που προσδιορίζεται επί του παρόντος ως

CVE-2023-50164

.

Το ζήτημα της ασφάλειας είναι ένα ελάττωμα διέλευσης διαδρομής που μπορεί να εκμεταλλευτεί εάν πληρούνται ορισμένες προϋποθέσεις. Μπορεί να επιτρέψει σε έναν εισβολέα να ανεβάσει κακόβουλα αρχεία και να επιτύχει απομακρυσμένη εκτέλεση κώδικα (RCE) στον διακομιστή-στόχο. Ένας παράγοντας απειλής που εκμεταλλεύεται μια τέτοια ευπάθεια θα μπορούσε να τροποποιήσει ευαίσθητα αρχεία, να κλέψει δεδομένα, να διακόψει κρίσιμες υπηρεσίες ή να μετακινηθεί πλευρικά στο δίκτυο.

Αυτό θα μπορούσε να οδηγήσει σε μη εξουσιοδοτημένη πρόσβαση σε διακομιστές Ιστού, χειραγώγηση ή κλοπή ευαίσθητων δεδομένων, διακοπή κρίσιμων υπηρεσιών και πλευρική κίνηση σε δίκτυα που έχουν παραβιαστεί.

Η ευπάθεια RCE επηρεάζει τις εκδόσεις Struts 2.0.0 έως 2.3.37 (τέλος ζωής), Struts 2.5.0 έως 2.5.32 και Struts 6.0.0 έως 6.3.0.

Στις 10 Δεκεμβρίου, ένας ερευνητής ασφάλειας

δημοσίευσε μια τεχνική σύνταξη

για το CVE-2023-50164, εξηγώντας πώς ένας παράγοντας απειλής θα μπορούσε να μολύνει τις παραμέτρους μεταφόρτωσης αρχείων σε επιθέσεις. ΕΝΑ

δεύτερη εγγραφή

το οποίο περιλαμβάνει κώδικα εκμετάλλευσης για το ελάττωμα, δημοσιεύτηκε χθες.

Η

Cisco

πιθανώς επηρεάστηκε

Σε μια συμβουλή ασφαλείας χθες, η Cisco λέει ότι διερευνά το CVE-2023-50164 για να προσδιορίσει ποια από τα

προϊόντα

της με Apache Struts ενδέχεται να επηρεαστούν και σε ποιο βαθμό.

Το σύνολο των προϊόντων της Cisco που αναλύονται περιλαμβάνει την Πλατφόρμα Συνεργασίας Πελατών, τη Μηχανή Υπηρεσιών Ταυτότητας (ISE), τον Ελεγκτή Fabric ταμπλό Nexus (NDFC), τη Διαχείριση Επικοινωνιών Unified (Unified CM), την Unified Contact Center Enterprise (Unified CCE) και την Prime Infrastructure.

Μια πλήρης λίστα των προϊόντων που ενδέχεται να επηρεαστούν είναι διαθέσιμη στο

Το δελτίο ασφαλείας της Cisco

το οποίο αναμένεται να ενημερωθεί με νέες πληροφορίες.

VIA:

bleepingcomputer.com