Ένα νέο κακόβουλο λογισμικό πολλαπλών πλατφορμών που βασίζεται σε Go και προσδιορίζεται ως «NKAbuse» είναι το πρώτο κακόβουλο λογισμικό που καταχράται την τεχνολογία NKN (Νέου Είδους Δικτύου) για ανταλλαγή δεδομένων, καθιστώντας το μια κρυφή απειλή.

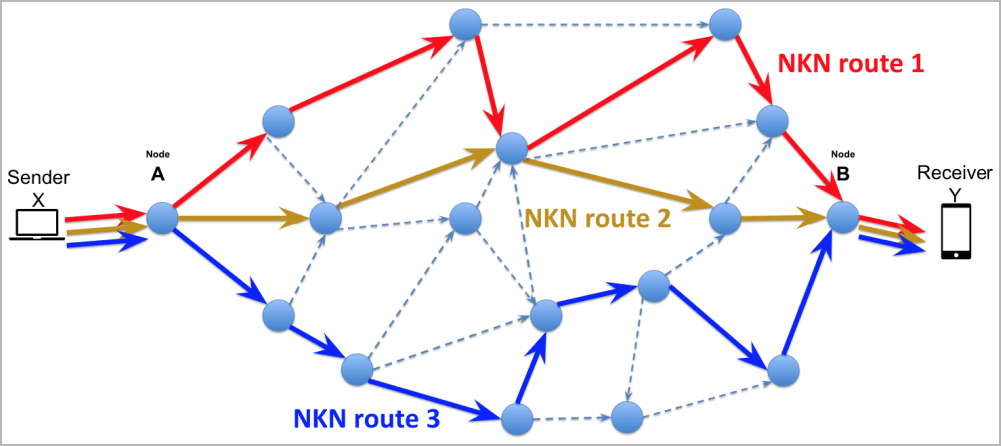

Το NKN είναι ένα σχετικά νέο αποκεντρωμένο πρωτόκολλο δικτύου peer-to-peer που αξιοποιεί την τεχνολογία blockchain για τη διαχείριση πόρων και τη διατήρηση ενός ασφαλούς και διαφανούς μοντέλου για λειτουργίες δικτύου.

Ένας από τους στόχους του NKN είναι να βελτιστοποιήσει την ταχύτητα μετάδοσης δεδομένων και τον λανθάνοντα χρόνο σε όλο το δίκτυο, κάτι που μπορεί να επιτευχθεί με τον υπολογισμό αποτελεσματικών διαδρομών διαδρομής πακέτων δεδομένων.

Τα άτομα μπορούν να συμμετέχουν στο δίκτυο NKN εκτελώντας κόμβους, παρόμοιους με το δίκτυο Tor, και αυτή τη στιγμή υπάρχουν περίπου 60.710 κόμβοι σε αυτό.

Αυτός ο σχετικά μεγάλος αριθμός κόμβων συμβάλλει στην ευρωστία, την αποκέντρωση και την ικανότητα χειρισμού σημαντικών υψηλών όγκων δεδομένων.

Μετακίνηση δεδομένων μέσω NKN

(Kaspersky)

Λεπτομέρειες NKAbuse

Η Kaspersky αναφέρει την ανακάλυψη ενός νέου κακόβουλου λογισμικού που ονομάζεται NKAbuse, το οποίο στοχεύει κυρίως επιτραπέζιους υπολογιστές Linux στο Μεξικό, την Κολομβία και το Βιετνάμ.

Μια μόλυνση από το NKAbuse που εντοπίστηκε από την Kaspersky περιλαμβάνει την εκμετάλλευση ενός παλιού ελαττώματος του Apache Struts (CVE-2017-5638) για να επιτεθεί σε μια οικονομική εταιρεία.

Αν και οι περισσότερες επιθέσεις στοχεύουν υπολογιστές Linux, το κακόβουλο λογισμικό μπορεί να θέσει σε κίνδυνο τα IoT και υποστηρίζει αρχιτεκτονικές MIPS, ARM και 386.

Το NKAbuse καταχράται το NKN για να ξεκινήσει επιθέσεις DDoS (κατανεμημένης άρνησης υπηρεσίας) που είναι δύσκολο να εντοπιστούν σε μια συγκεκριμένη υποδομή και είναι απίθανο να επισημανθούν λόγω του ότι προέρχονται από ένα νέο πρωτόκολλο που δεν παρακολουθείται ενεργά από τα περισσότερα εργαλεία ασφαλείας.

“Αυτή η απειλή (κατάχρηση) χρησιμοποιεί το δημόσιο πρωτόκολλο blockchain NKN για να πραγματοποιήσει ένα μεγάλο σύνολο επιθέσεων flooding και να λειτουργήσει ως backdoor μέσα στα συστήματα Linux.” εξηγεί

Kaspersky

Συγκεκριμένα, ο πελάτης κακόβουλου λογισμικού επικοινωνεί με τον κύριο bot μέσω NKN για αποστολή και λήψη δεδομένων. Ταυτόχρονα, η ικανότητά του να διατηρεί ζωντανά πολλαπλά ταυτόχρονα κανάλια δίνει ανθεκτικότητα στη γραμμή επικοινωνίας του.

Οι εντολές ωφέλιμου φορτίου που αποστέλλονται από το C2 περιλαμβάνουν επιθέσεις πλημμύρας HTTP, TCP, UDP, PING, ICMP και SSL που στοχεύουν σε έναν καθορισμένο στόχο.

Εντολές επίθεσης DDoS

(Kaspersky)

«Όλα αυτά τα ωφέλιμα φορτία έχουν χρησιμοποιηθεί ιστορικά από botnet, επομένως, όταν συνδυάζεται με το NKN ως πρωτόκολλο επικοινωνίας, το κακόβουλο λογισμικό μπορεί ασύγχρονα να περιμένει τον κύριο να ξεκινήσει μια συνδυασμένη επίθεση», λέει η Kaspersky.

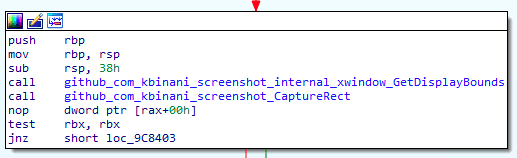

Εκτός από τις δυνατότητες DDoS, το NKAbuse λειτουργεί επίσης ως trojan απομακρυσμένης πρόσβασης (RAT) σε παραβιασμένα συστήματα, επιτρέποντας στους χειριστές του να εκτελούν την εκτέλεση εντολών, την εξαγωγή δεδομένων και τα στιγμιότυπα οθόνης.

Λειτουργία στιγμιότυπου οθόνης

(Kaspersky)

Αυτή η πληθώρα δυνατοτήτων που καθιστούν το NKAbuse εξαιρετικά ευέλικτο και προσαρμοστικό δεν είναι τυπικό στο χώρο του botnet DDoS.

Επιπλέον, η χρήση τεχνολογίας blockchain που εγγυάται τη διαθεσιμότητα και συγκαλύπτει την πηγή των επιθέσεων καθιστά την άμυνα έναντι αυτής της απειλής πολύ δύσκολη.

VIA:

bleepingcomputer.com