Τέσσερα τρωτά σημεία, ένα εκ των οποίων έχει χαρακτηριστεί κρίσιμη, ανακαλύφθηκαν στον Perforce Helix Core Server,

μι

α πλατφόρμα διαχείρισης πηγαίου κώδικα που χρησιμοποιείται ευρέως από τους τομείς του gaming, της κυβέρνησης, του στρατού και της τεχνολογίας.

Οι αναλυτές της

Microsoft

ανακάλυψαν τα ελαττώματα κατά τη διάρκεια ενός ελέγχου ασφαλείας του προϊόντος, το οποίο χρησιμοποιούν τα στούντιο ανάπτυξης παιχνιδιών της εταιρείας, και τα ανέφεραν υπεύθυνα στο Perforce στα τέλη Αυγούστου 2023.

Αν και

λέει η Microsoft

δεν έχει παρατηρήσει καμία προσπάθεια εκμετάλλευσης των ευπαθειών που ανακαλύφθηκαν στη φύση, συνιστάται στους χρήστες του προϊόντος να κάνουν αναβάθμιση στην έκδοση 2023.1/2513900, που κυκλοφόρησε στις 7 Νοεμβρίου 2023, για να μετριάσουν τον κίνδυνο.

Τα τρωτά σημεία Perforce Helix Core

Τα τέσσερα ελαττώματα που ανακάλυψε η Microsoft αφορούν κυρίως ζητήματα άρνησης υπηρεσίας (DoS), με το πιο σοβαρό να επιτρέπει την αυθαίρετη απομακρυσμένη εκτέλεση κώδικα ως LocalSystem από εισβολείς χωρίς έλεγχο ταυτότητας.

Τα τρωτά σημεία συνοψίζονται ως εξής:

-

CVE-2023-5759

(Βαθμολογία CVSS 7,5): Χωρίς έλεγχο ταυτότητας (DoS) μέσω κατάχρησης κεφαλίδας RPC. -

CVE-2023-45849

(Βαθμολογία CVSS 9,8): Εκτέλεση απομακρυσμένου κώδικα χωρίς έλεγχο ταυτότητας ως LocalSystem. -

CVE-2023-35767

(Βαθμολογία CVSS 7,5): Μη πιστοποιημένο DoS μέσω απομακρυσμένης εντολής. -

CVE-2023-45319

(Βαθμολογία CVSS 7,5): Μη πιστοποιημένο DoS μέσω απομακρυσμένης εντολής.

Το

πιο επικίνδυνο ελάττωμα του συνόλου, το CVE-2023-45849, επιτρέπει σε μη επαληθευμένους εισβολείς να εκτελούν κώδικα από το “LocalSystem”, έναν λογαριασμό λειτουργικού συστήματος Windows με υψηλά προνόμια που προορίζεται για λειτουργίες συστήματος. Αυτό το επίπεδο λογαριασμού μπορεί να έχει πρόσβαση σε τοπικούς πόρους και αρχεία συστήματος, να τροποποιεί τις ρυθμίσεις μητρώου και πολλά άλλα.

Η ευπάθεια προκύπτει από τον λάθος χειρισμό της εντολής user-bgtask RPC από τον διακομιστή. Στην προεπιλεγμένη διαμόρφωσή του, ο Perforce Server επιτρέπει σε εισβολείς χωρίς έλεγχο ταυτότητας να εκτελούν εξ αποστάσεως αυθαίρετες εντολές, συμπεριλαμβανομένων των σεναρίων

PowerShell

, ως LocalSystem.

Με τη μόχλευση του CVE-2023-45849, οι εισβολείς μπορούν να εγκαταστήσουν κερκόπορτες, να αποκτήσουν πρόσβαση σε ευαίσθητες πληροφορίες, να δημιουργήσουν ή να τροποποιήσουν ρυθμίσεις συστήματος και ενδεχομένως να αναλάβουν τον πλήρη έλεγχο του συστήματος που εκτελεί μια ευάλωτη έκδοση του Perforce Server.

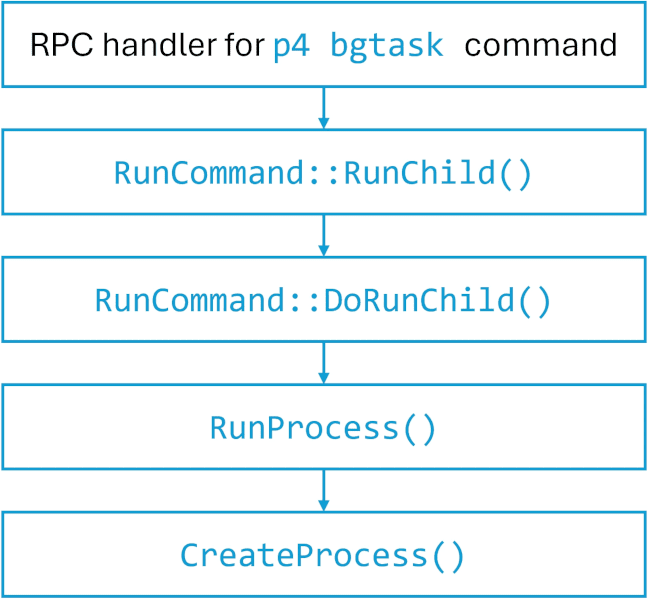

Αλυσίδα κλήσης συναρτήσεων που οδηγεί στην εκτέλεση εντολών

(Microsoft)

Τα υπόλοιπα τρία τρωτά σημεία είναι λιγότερο σοβαρά, επιτρέποντας επιθέσεις άρνησης υπηρεσίας, αλλά μπορούν να προκαλέσουν λειτουργική διακοπή που θα μπορούσε να μεταφραστεί σε σημαντικές οικονομικές απώλειες σε μεγάλης κλίμακας αναπτύξεις.

Συστάσεις προστασίας

Εκτός από τη λήψη της πιο πρόσφατης έκδοσης του Helix Core από το

πύλη λήψης του προμηθευτή

η Microsoft προτείνει να ακολουθήσετε τα ακόλουθα βήματα:

-

Ενημερώνετε τακτικά το

λογισμικό

τρίτων κατασκευαστών. - Περιορίστε την πρόσβαση χρησιμοποιώντας λίστα επιτρεπόμενων VPN ή IP.

- Χρησιμοποιήστε πιστοποιητικά TLS με διακομιστή μεσολάβησης για επικύρωση χρήστη.

- Καταγράψτε όλη την πρόσβαση στον διακομιστή Perforce.

- Ρυθμίστε ειδοποιήσεις σφαλμάτων για ομάδες πληροφορικής και ασφάλειας.

- Χρησιμοποιήστε την τμηματοποίηση δικτύου για να περιορίσετε τις παραβιάσεις.

Συνιστάται επίσης να ακολουθήσετε τις συμβουλές που παρέχονται σε αυτό το επίσημο

οδηγός ασφαλείας

.

VIA:

bleepingcomputer.com