Η εταιρεία ασφάλειας δικτύων και email Barracuda λέει ότι επιδιορθώνει εξ αποστάσεως όλες τις ενεργές

συσκευές

Email Security Gateway (ESG) στις 21 Δεκεμβρίου ενάντια σε ένα σφάλμα zero-day που εκμεταλλεύτηκαν Κινέζοι χάκερ UNC4841.

Η εταιρεία ανέπτυξε ένα δεύτερο κύμα ενημερώσεων ασφαλείας μια μέρα αργότερα σε ήδη παραβιασμένες συσκευές ESG όπου οι εισβολείς ανέπτυξαν κακόβουλο λογισμικό SeaSpy και Saltwater.

Αποκαλύφθηκε την παραμονή Χριστουγέννων και παρακολουθήθηκε ως

CVE-2023-7102

το zero-day οφείλεται σε μια αδυναμία στη βιβλιοθήκη τρίτων κατασκευαστών Spreadsheet::ParseExcel που χρησιμοποιείται από τον σαρωτή ιών Amavis που εκτελείται σε συσκευές Barracuda ESG.

Οι εισβολείς μπορούν να εκμεταλλευτούν το ελάττωμα για να εκτελέσουν αυθαίρετο κώδικα σε μη επιδιορθωμένες συσκευές ESG μέσω της έγχυσης παραμέτρων.

Η εταιρεία κατέθεσε επίσης το

CVE-2023-7101

CVE ID για την παρακολούθηση του σφάλματος ξεχωριστά στη βιβλιοθήκη ανοιχτού κώδικα, η οποία εξακολουθεί να περιμένει μια ενημέρωση κώδικα.

“Δεν απαιτείται καμία ενέργεια από τους πελάτες αυτή τη στιγμή και η έρευνά μας βρίσκεται σε

εξέλιξη

”, δήλωσε ο Barracuda

είπε

σε γνωμοδότηση που εκδόθηκε στις 24 Δεκεμβρίου.

«Ο Barracuda, σε συνεργασία με τη Mandiant, εκτιμά ότι αυτή η δραστηριότητα αποδίδεται στη συνεχιζόμενη λειτουργία του κινεζικού ηθοποιού Nexus που παρακολουθείται ως UNC4841.

“Για οργανισμούς που χρησιμοποιούν το Spreadsheet::ParseExcel στα δικά τους προϊόντα ή υπηρεσίες, συνιστούμε να αναθεωρήσουν το CVE-

2023

-7101 και να λάβουν έγκαιρα τα απαραίτητα μέτρα αποκατάστασης.”

Δεύτερο κύμα επιθέσεων zero-day φέτος

Τον Μάιο, η ίδια ομάδα χάκερ χρησιμοποίησε άλλο ένα zero-day (

CVE-2023-2868

) για να στοχεύσετε συσκευές Barracuda ESG ως μέρος μιας εκστρατείας κυβερνοκατασκοπείας.

Ο Barracuda αποκάλυψε ότι το zero-day είχε γίνει κατάχρηση σε επιθέσεις για τουλάχιστον επτά μήνες, τουλάχιστον από τον Οκτώβριο του 2022, για την ανάπτυξη προηγουμένως άγνωστου κακόβουλου λογισμικού και την εξαγωγή δεδομένων από παραβιασμένα συστήματα.

Ανάπτυξαν κακόβουλο λογισμικό SeaSpy και Saltwater και το κακόβουλο εργαλείο SeaSide για να αποκτήσουν απομακρυσμένη πρόσβαση σε παραβιασμένα συστήματα μέσω αντίστροφων κελύφους.

Το Submarine (γνωστό και ως DepthCharge) και το κακόβουλο λογισμικό Whirlpool αναπτύχθηκαν στις ίδιες επιθέσεις με τα ωφέλιμα φορτία μεταγενέστερων σταδίων για να διατηρηθεί η επιμονή σε έναν μικρό αριθμό συσκευών που είχαν προηγουμένως παραβιαστεί σε δίκτυα στόχων υψηλής αξίας.

Το κίνητρο των επιτιθέμενων ήταν η κατασκοπεία, με τους χάκερ του UNC4841 να

εμπ

λέκονται σε στοχευμένη διείσδυση από παραβιασμένα δίκτυα σε υψηλού προφίλ κυβερνητικούς χρήστες και χρήστες υψηλής τεχνολογίας.

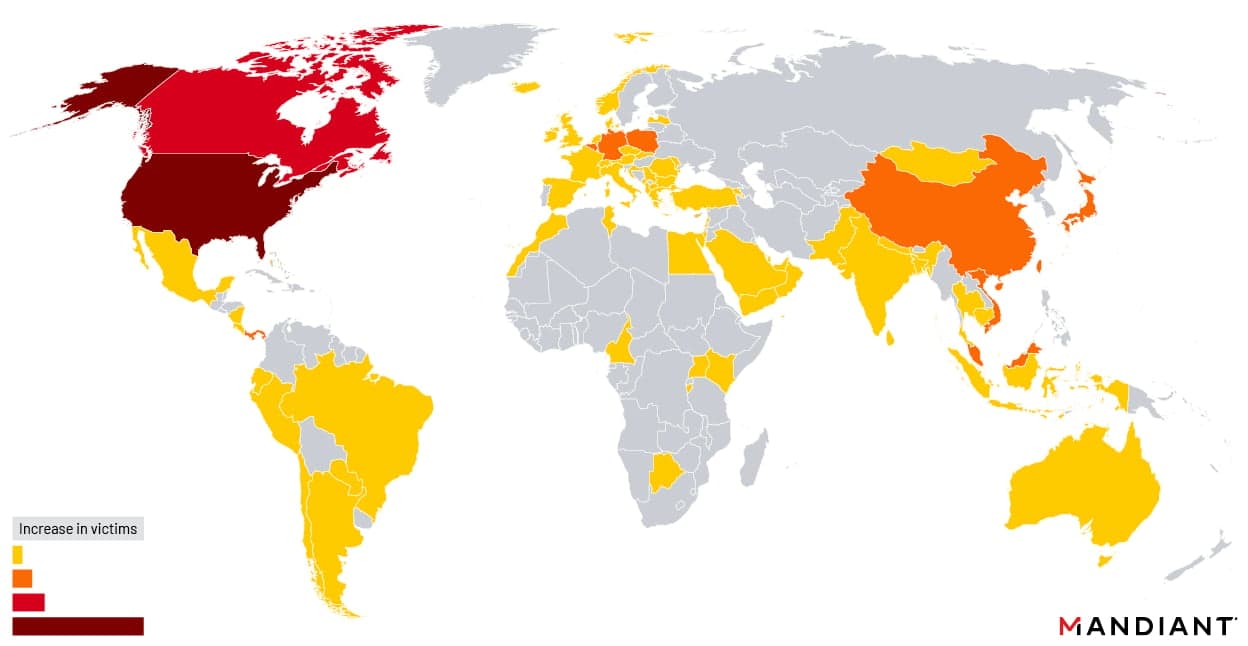

Χάρτης πελατών Barracuda που επηρεάστηκαν από τις επιθέσεις του Μαΐου (Mandiant)

Σχεδόν το ένα τρίτο των συσκευών που παραβιάστηκαν κατά την εκστρατεία του Μαΐου ανήκαν σε κυβερνητικές υπηρεσίες, οι περισσότερες από αυτές μεταξύ Οκτωβρίου και Δεκεμβρίου 2022, σύμφωνα με την εταιρεία κυβερνοασφάλειας Mandiant.

Ο Barracuda προειδοποίησε τους πελάτες μετά τις επιθέσεις του Μαΐου ότι πρέπει να αντικαταστήσουν αμέσως όλες τις παραβιασμένες συσκευές, ακόμη και αυτές που είχαν ήδη επιδιορθώσει (περίπου το 5% όλων των συσκευών παραβιάστηκαν στις επιθέσεις).

Η Barracuda λέει ότι περισσότεροι από 200.000 οργανισμοί παγκοσμίως χρησιμοποιούν τα προϊόντα της, συμπεριλαμβανομένων κορυφαίων εταιρειών όπως η Samsung, η Kraft Heinz, η Mitsubishi και η

Delta

Airlines.

VIA:

bleepingcomputer.com