Η Operation Triangulation επιθέσεις spyware που στοχεύουν συσκευές iPhone από το 2019 αξιοποίησε μη τεκμηριωμένες λειτουργίες στα τσιπ της

Apple

για να παρακάμψει

τι

ς προστασίες ασφαλείας που βασίζονται σε υλικό.

Αυτό το εύρημα προέρχεται από αναλυτές της Kaspersky, οι οποίοι σχεδίασαν την αντίστροφη μηχανική της σύνθετης αλυσίδας επιθέσεων τον περασμένο χρόνο, προσπαθώντας να ανακαλύψουν όλες τις λεπτομέρειες που στηρίζουν την εκστρατεία που ανακάλυψαν αρχικά τον Ιούνιο του 2023.

Η ανακάλυψη και η χρήση ασαφών χαρακτηριστικών υλικού που πιθανότατα προορίζονται για εντοπισμό σφαλμάτων και εργοστασιακές δοκιμές για την έναρξη επιθέσεων spyware εναντίον χρηστών iPhone υποδηλώνει ότι ένας εξελιγμένος παράγοντας απειλών διεξήγαγε την καμπάνια.

Επιπλέον

, αποτελεί ένα εξαιρετικό παράδειγμα του γιατί η εξάρτηση από την ασφάλεια μέσω της αφάνειας και το απόρρητο του σχεδιασμού υλικού ή της εφαρμογής δοκιμών υλικού είναι μια ψευδής υπόθεση.

Λειτουργία Τριγωνοποίηση

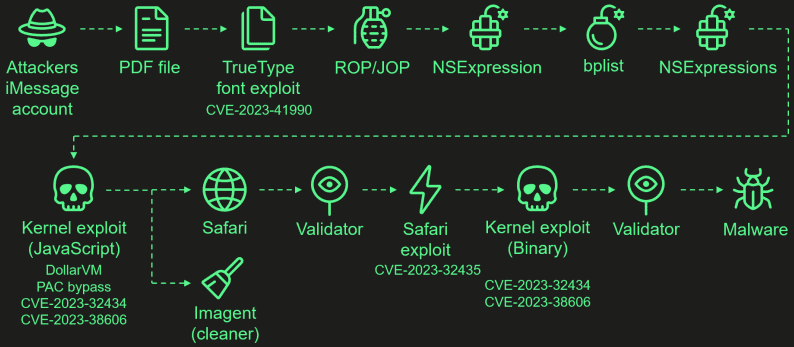

Η λειτουργία Triangulation είναι α

εκστρατεία spyware που στοχεύει συσκευές Apple iPhone

χρησιμοποιώντας μια σειρά τεσσάρων τρωτών σημείων zero-day. Αυτά τα τρωτά σημεία συνδέονται μεταξύ τους για να δημιουργήσουν μια εκμετάλλευση μηδενικού κλικ που επιτρέπει στους εισβολείς να αυξάνουν τα προνόμια και να εκτελούν απομακρυσμένη εκτέλεση κώδικα.

Τα τέσσερα ελαττώματα που αποτελούν την εξαιρετικά εξελιγμένη αλυσίδα εκμετάλλευσης και τα οποία λειτούργησαν σε όλες τις εκδόσεις iOS έως το iOS 16.2 είναι:

-

CVE-2023-41990

: Ένα θέμα ευπάθειας στην εντολή γραμματοσειράς ADJUST TrueType που επιτρέπει την απομακρυσμένη εκτέλεση κώδικα μέσω ενός κακόβουλου συνημμένου iMessage. -

CVE-2023-32434

: Ένα πρόβλημα υπερχείλισης ακεραίων στα συστήματα αντιστοίχισης μνήμης του XNU, που παρέχει στους εισβολείς εκτεταμένη πρόσβαση ανάγνωσης/εγγραφής στη φυσική μνήμη της

συσκευή

ς. -

CVE-2023-32435

: Χρησιμοποιείται στο Safari exploit για την εκτέλεση shellcode ως μέρος της επίθεσης πολλαπλών σταδίων. -

CVE-2023-38606

: Ένα θέμα ευπάθειας που χρησιμοποιεί καταχωρήσεις υλικού MMIO για να παρακάμψει το Επίπεδο Προστασίας Σελίδας (PPL), υπερισχύοντας των προστασιών ασφαλείας που βασίζονται σε υλικό.

Οι επιθέσεις ξεκινούν με ένα κακόβουλο συνημμένο iMessage που αποστέλλεται στον στόχο, ενώ ολόκληρη η αλυσίδα είναι μηδενικό κλικ, που σημαίνει ότι δεν απαιτεί αλληλεπίδραση από τον χρήστη και δεν δημιουργεί αξιοσημείωτα σημάδια ή ίχνη.

Η Kaspersky ανακάλυψε την επίθεση μέσα στο δικό της δίκτυο και η ρωσική υπηρεσία πληροφοριών (FSB) κατηγόρησε

αμέσως

την Apple ότι παρείχε στην NSA μια κερκόπορτα ενάντια στο προσωπικό της ρωσικής κυβέρνησης και της πρεσβείας.

Μέχρι στιγμής, η προέλευση των επιθέσεων παραμένει άγνωστη και δεν έχει υπάρξει καμία απόδειξη για αυτούς τους ισχυρισμούς.

Η Apple διόρθωσε τις τότε αναγνωρισμένες δύο ατέλειες μηδενικής ημέρας (CVE-2023-32434 και CVE-2023-32435) στις 21 Ιουνίου 2023, με την κυκλοφορία του

iOS/iPadOS 16.5.1

και

iOS/iPadOS 15.7.7

.

Λειτουργία Triangulation αλυσίδα επίθεσης

(Kaspersky)

Εξαιρετικά εξελιγμένες επιθέσεις

Από τα παραπάνω ελαττώματα, το CVE-2023-38606, το οποίο αντιμετωπίστηκε στις 24 Ιουλίου 2023, με την κυκλοφορία του

iOS/iPadOS 16.6

είναι το πιο ενδιαφέρον για τους αναλυτές της Kaspersky.

Η εκμετάλλευση του ελαττώματος επιτρέπει σε έναν εισβολέα να παρακάμψει την προστασία υλικού στα τσιπ της Apple που εμποδίζουν τους εισβολείς να αποκτήσουν πλήρη έλεγχο της συσκευής όταν αποκτήσουν πρόσβαση ανάγνωσης και εγγραφής στη μνήμη του πυρήνα, κάτι που επιτεύχθηκε χρησιμοποιώντας το ξεχωριστό ελάττωμα CVE-2023-32434.

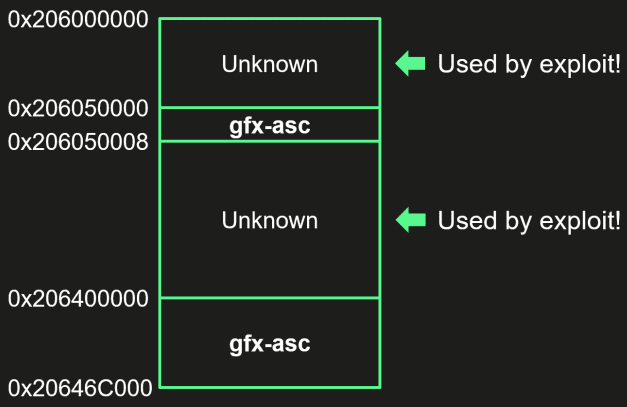

Στην τεχνική εγγραφή σε βαθιά κατάδυση, η Kaspersky εξηγεί ότι το CVE-2023-38606 στοχεύει άγνωστες καταχωρίσεις MMIO (εισόδου/εξόδου με αντιστοίχιση μνήμης) στους επεξεργαστές Apple A12-A16 Bionic, που πιθανώς συνδέονται με τον συν-επεξεργαστή GPU του τσιπ, οι οποίοι δεν αναφέρονται στο DeviceTree.

Σειρές MIMO που στοχεύουν στις επιθέσεις Triangulation

(Kaspersky)

Η λειτουργία Triangulation χρησιμοποιεί αυτούς τους καταχωρητές για να χειριστεί χαρακτηριστικά υλικού και να ελέγξει την άμεση πρόσβαση στη μνήμη κατά τη διάρκεια της επίθεσης.

“Αν προσπαθήσουμε να περιγράψουμε αυτό το χαρακτηριστικό και πώς το εκμεταλλεύτηκαν οι εισβολείς, όλα καταλήγουν σε αυτό: μπορούν να γράψουν δεδομένα σε μια συγκεκριμένη φυσική διεύθυνση, ενώ παρακάμπτουν την προστασία της μνήμης που βασίζεται σε υλικό γράφοντας τα δεδομένα, τη διεύθυνση προορισμού , και κατακερματισμός δεδομένων σε άγνωστους καταχωρητές υλικού του τσιπ που δεν χρησιμοποιείται από το υλικολογισμικό», εξηγεί

Η έκθεση της Kaspersky

.

Η Kaspersky υποθέτει ότι η συμπερίληψη αυτής της μη τεκμηριωμένης λειτουργίας υλικού στην τελική έκδοση του iPhone για καταναλωτές είναι είτε λάθος είτε αφέθηκε να βοηθήσει τους μηχανικούς της Apple στον εντοπισμό σφαλμάτων και τη δοκιμή.

Η Apple διόρθωσε το ελάττωμα ενημερώνοντας το δέντρο συσκευών για να περιορίσει τη φυσική αντιστοίχιση διευθύνσεων.

Ωστόσο, ο τρόπος με τον οποίο οι επιτιθέμενοι απέκτησαν γνώση ενός τόσο ασαφούς εκμεταλλεύσιμου μηχανισμού παραμένει άγνωστο.

VIA:

bleepingcomputer.com